905

.pdfСеть состоит из двух одномерных сверточных слоев (с размером фильтра, равным размеру скользящего окна ω) и двух полносвязных слоев. Размер канала первого сверточного слоя равен ω; в то время как размер канала удваивается во втором сверточном слое. Два полносвязных слоя складываются перед выводом сигмоида. В качестве функции потерь принимается перекрестная энтропия. В процессе обучения используется оптимизатор SGD [8].

Программная реализация обнаружения аномалий во временных рядах

Программная реализация выполнена на языке программирования C# с применением фреймворка машинного обучения ML.NET.

В Фреймворке ML.NET доступно несколько программных методов для обнаружения аномалий во временных рядах, которые представлены в табл. 1 [7].

Таблица 1

Программные методы обнаружения аномалий в ML.NET

Имя программного метода |

Описание |

|

ML.NET |

||

|

||

|

|

|

|

Создается SsaChangePointEstimator, который исполь- |

|

DetectChangePointBySsa |

зуется для определения отличающихся точек во вре- |

|

менных рядах с помощью сингулярно-спектрального |

||

|

||

|

анализа |

|

|

|

|

|

Применяется класс |

|

DetectEntireAnomalyBySrCnn |

Microsoft.ML.TimeSeries.SrCnnEntireAnomalyDetector, |

|

который обнаруживает аномалии временных рядов |

||

|

||

|

для всего ввода, используя алгоритм SRCNN |

|

|

|

|

|

Создается iidChangePointEstimator, который предска- |

|

|

зывает точки изменения в независимых одинаково |

|

DetectIidChangePoint |

распределенных (iid) временных рядах, основанный |

|

|

на адаптивной оценке плотности ядра и оценки Мар- |

|

|

тингейла |

|

|

|

|

|

Создается iidSpikeEstimator, который предсказывает |

|

DetectSpike |

аномалии в независимых одинаково распределенных |

|

(iid) временных рядах, основанный на адаптивной |

||

|

||

|

оценке плотности ядра и оценки Мартингейла |

|

|

|

|

|

Создается SsaSpikeEstimator, который предсказывает |

|

DetectSpikeBySsa |

аномалии во временном ряду с использованием син- |

|

|

гулярно-спектрального анализа |

|

|

|

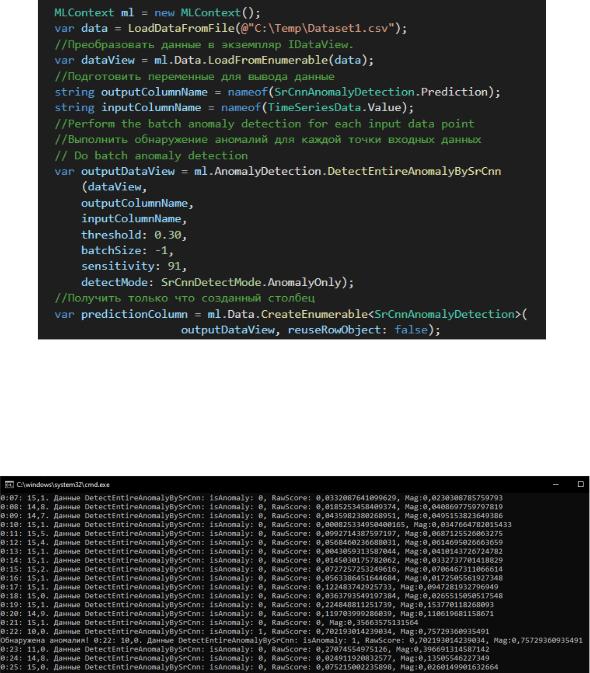

Для программной реализации был выбран метод обнаружения аномалий

DetectEntireAnomalyBySrCnn, с параметром detectMode: AnomalyOnly. Вызов метода представлен на рис. 5.

81

Рис. 5. Вызов метода DetectEntireAnomalyBySrCnn

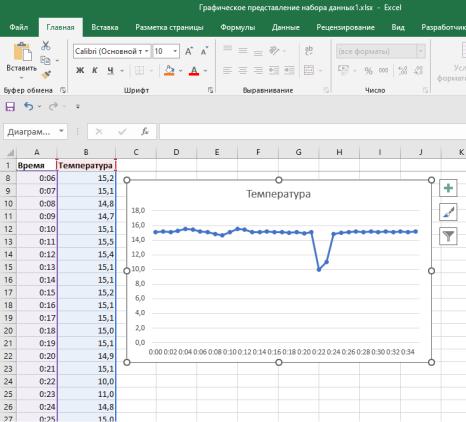

На рис. 6 представлен результат выполнения программы, которая определяет аномальные значения на основе набор данных из файла Dataset1.csv.

При обнаружении аномалии, значение выходного параметра isAnomaly = 1.

Рис. 6. Вывод результата программы с выходными значениями метода

DetectEntireAnomalyBySrCnn

На рис. 7 изображен график с маркерами созданный в Excel, на основе исходного набора данных файла Dataset1.csv.

82

Рис. 7. Набор исходных данных в виде графика с маркерами

Параметры метода TimeSeriesCatalog.DetectEntireAnomalyBySrCnn [9]:

catalog (Тип данных AnomalyDetectionCatalog) – используется для создания экземпляров компонентов обнаружения аномалий, таких как тренеры (trainers) и вы-

числители (evaluators);

input (Тип данных: DataView) – входные и выходные данные операторов за-

просов;

outputColumnName (Тип данных: String) – имя столбца, полученного из-за обработки inputColumnName данных. Данные столбца являются вектором Double. Длина этого вектора зависит от detectMode;

inputColumnName (Тип данных: String) – имя столбца для обработки. Данные столбца должны быть Double;

threshold (Тип данных: Double) – пороговое значение для определения аномалии. Аномалия обнаруживается, когда вычисляемая необработанная оценка SR для заданной точки превышает заданное пороговое значение. Это пороговое значение должно находиться в диапазоне от 0 до 1, а значение по умолчанию — 0,3;

batchSize (Тип данных: Int32) – разделите входные данные на пакеты для соответствия модели srcnn. Если задано значение -1, используйте все входные данные для размещения модели вместо пакета по пакету, если задано положительное целое число, используйте это число в качестве размера пакета. Должно быть -1 или положительным целым числом не меньше 12. Значение по умолчанию — 1024;

sensitivity (Тип данных: Double) – конфиденциальность границ, полезна толь-

ко в том случае, если srCnnDetectMode — AnomalyAndMargin. Должен находиться в диапазоне от 0 до 100. Значение по умолчанию — 99.

83

|

Таблица 2 |

|

Параметры detectmode |

||

|

|

|

Значение параметра SrCnnDetectMode |

Формат получаемого двойного вектора |

|

(выходной вектор) |

||

|

||

|

|

|

AnomalyOnly |

IsAnomaly, RawScore, Mag |

|

|

|

|

AnomalyAndExpectedValue |

IsAnomaly, RawScore, Mag, ExpectedValue |

|

|

|

|

|

IsAnomaly, AnomalyScore, Mag (magnitude |

|

AnomalyAndMargin |

of spectual residual), ExpectedValue, |

|

BoundaryUnit, UpperBoundary, |

||

|

||

|

LowerBoundary |

|

|

|

|

Описание значений параметра detectMode:

если задано значение AnomalyOnly, выходной вектор будет 3-элементным двойным вектором (IsAnomaly, RawScore, Mag);

если задано значение AnomalyAndExpectedValue, выходной вектор будет 4- элементным двойным вектором (IsAnomaly, RawScore, Mag, ExpectedValue);

если задано значение AnomalyAndMargin, выходной вектор будет 7-

элементным двойным вектором (IsAnomaly, AnomalyScore, Mag (magnitude of spectual residual), ExpectedValue, BoundaryUnit, UpperBoundary, LowerBoundary). RawScore вы-

водится sr, чтобы определить, является ли точка аномалией или нет, в режиме AnomalyAndMargin, когда точка является аномалией, anomalyScore будет вычисляться

всоответствии с параметром конфиденциальности.

Значение по умолчанию для detectMode – AnomalyOnly.

Заключение. В рамках статьи были рассмотрены алгоритмы SR, SR-CNN, методы обнаружения аномалий во временных рядах, а также продемонстрирован результат программной реализации на языке программирования C#, с применением одного из этих методов. Программная реализация использует метод DetectEntireAnomalyBySrCnn, в основе которого используется алгоритм SR-CNN.

Список литературы

1.Воронина, В. В. Теория и практика машинного обучения : учебное пособие / В. В. Воронина. ‒ Ульяновск : УлГТУ, 2017. ‒ 290 с. ‒ ISBN 978-5-9795-1712-4.

2.Талипов, Н. Г. Технологии интеллектуального анализа данных : учебное пособие / Н. Г. Талипов. ‒ Казань : КНИТУ-КАИ, 2020. ‒ 308 с. ‒ ISBN 978-5-7579-2488-5.

3.Alqaraawi, A. Evaluating Saliency Map Explanations for Convolutional Neural Networks:

A User Study/ A. Alqaraawi, M. Schuessler, P. Weiß, E. Costanza, N. Bianchi-Berthouze – DOI:https://doi.org/10.1145/3377325.3377519 // Proceedings of the 25th International Conference on Intelligent User Interfaces – 2020 – 25 – URL: https://arxiv.org/pdf/2002.00772.pdf (дата обращения: 20.03.2023).

4.Barlow, H. Possible Principles Underlying the Transformation of Sensory Messages / H. Barlow// Sensory Communication. ‒ 1961. ‒ Р. 217–234.

5.Fong, R. Understanding Deep Networks via Extremal Perturbations and Smooth Masks / R. Fong, M. Patrick, A. Vedaldi – DOI:10.1109/ICCV.2019.00304 // 2019 IEEE/CVF International Con-

ference on Computer Vision (ICCV) – 2019 – 27.10.2019 - 02.11.2019 – С. 2950-2958 – URL: https://arxiv.org/pdf/1910.08485.pdf (дата обращения: 20.03.2023).

6. Hou, X. Saliency Detection: A Spectral Residual Approach. / X. Hou, L. Zhang. – DOI: 10.1109/CVPR.2007.383267 // IEEE Conference in Computer Vision and Pattern Recognition – 2007

84

– URL: https://www.researchgate.net/publication/221364530_Saliency_Detection_A_Spectral_Residual_Appr oach (дата обращения: 20.03.2023).

7.Mukherjee, S. ML.NET Revealed: Simple Tools for Applying Machine Learning to Your Applications / Sudipta Mukherjee. ‒ Apress Berkeley, CA, 2021. ‒ 174 с. ‒ https://doi.org/10.1007/978-1-4842-6543-7

8.Ren, H. Time-Series Anomaly Detection Service at Microsoft. / H. Ren, B. Xu, Y. Wang [et al.] – DOI:doi.org/10.1145/3292500.3330680 // The ACM SIGKDD Conference on Knowledge

Discovery and Data Mining (KDD ’19), August 4–8, 2019, Anchorage, AK, USA. ACM, New York, NY, USA, – 2019 – № 25 – С. 9 – URL: https://arxiv.org/pdf/1906.03821.pdf (дата обращения:

20.03.2023)/

9.TimeSeriesCatalog.DetectEntireAnomalyBySrCnn Метод (Microsoft.ML) // Microsoft

Learn – URL: https://learn.microsoft.com/ruru/dotnet/api/microsoft.ml.timeseriescatalog.detectentireanomalybysrcnn (дата обращения: 20.03.2023)/

УДК 004.04

АВТОМАТИЗАЦИЯ ПОДБОРА ПЕРСОНАЛА НА ПРЕДПРИЯТИИ

ООО «ПРОСТОР ПЛЮС», Г. ПЕРМЬ

Д.И. Овчинников – студент 4-го курса; Т.А. Казаченко – научный руководитель, канд. физ.-мат. наук, доцент

ФГБОУ ВО Пермский ГАТУ, г. Пермь, Россия

Аннотация. В статье рассмотрен процесс подбора персонала на предприятии

ООО «ПРОСТОР ПЛЮС». С использованием программного продукта Allfusion ERWin Process Modeler была построена модель «AS-IS». В ходе анализа процесса были выявлены недостатки и построена модель «TOBE», устраняющая данные недостатки.

Ключевые слова: подбор персонала, анализ процесса, моделирование процессов, «AS-IS», «ТО-ВЕ».

Компания «ПРОСТОР ПЛЮС» была сформирована 30.11.2018. В основном компания занимается производством, монтажом и демонтажем витражных систем на заказ по индивидуальным проектам.

Основными видами деятельности компании является: производство прочих строительно-монтажных работ, производство строительных металлических конструкций, изделий и их частей, строительство инженерных коммуникаций для водоснабжения и водоотведения, производство электромонтажных работ, предоставление услуг по перевозкам, торговля оптовая неспециализированная, производство кровельных работ, производство прочих отделочных и завершающих работ.

Входе выполнения работы были изучены основные процессы, и выявлен наиболее трудоемкий процесс, который требует автоматизации – подбор персонала.

Входе работы были изучены все основные процессы, которые там выполняются

ивыявлен наиболее трудоемкий процесс, требующий автоматизации, а именно ‒ учет заказов клиентов.

85

Суть процесса: директор находит соискателей на открывшуюся вакансию, записывая их данные в Microsoft Word. После чего, подошедшие соискатели приглашаются на собеседования, используя электронную почту или телефон. Если соискатель успешно проходит собеседования и удовлетворяет всем требованиям к должности, то его принимают на работу и заключают с ним трудовой договор.

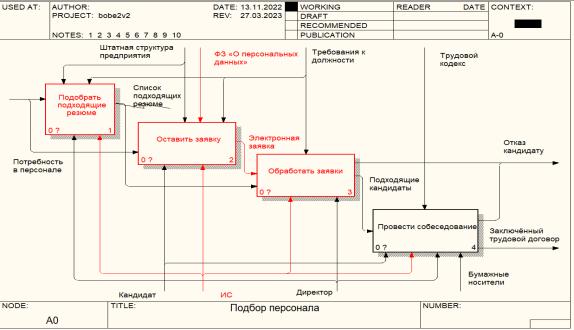

Для анализа рассматриваемого бизнес-процесса и выявления его недостатков использовалась методология IDEF0 [1-3]. Модель «AS-IS» процесса представлена на рис. 1.

Рис. 1. Модель «AS-IS» процесса «Подобрать персонал»

Входе анализа модели были выявлены следующие недостатки:

1.Долгий и неудобный процесс поиска соискателей.

2.Не структурированное хранение данных.

3.Сложность обработки всех анкет соискателей.

Для устранения недостатков модели «AS-IS», была построена модель «ТО-ВЕ»

(рис. 2).

На данной диаграмме появляется информационная система, которая будет реализовывать поиск соискателей на необходимую должность на сайтах рекрутинга в автоматическом режиме. Так же соискатели смогу оставлять свои анкеты, заполнив форму на сайте предприятия. Все анкеты будут записывать в единую базу данных.

Для реализации модели «ТО-ВЕ» необходимо разработать информационную систему «Подбор персонала». В результате анализа модели «TO-BE», можно увидеть следующие преимущества:

‒ускорение процесса поиска соискателей;

‒структурированное хранение всех полученных анкет;

‒автоматизация подачи анкет;

‒ускорение обработки всех анкет.

86

Рис. 2. Модель «TO-BE» процесса «Учитывать заказы клиентов»

Таким образом, выявленные недостатки бизнес-процесса были сведены к минимуму. А внедрение информационной системы позволит быстрее и эффективнее подбирать персонал.

Список литературы

1.Шевчук, И.С. Проектирование информационных систем: конспект лекций [Текст] / И.С. Шевчук. – Пермь: Изд-во ФГБОУ ВПО Пермская ГСХА, 2013. – 59 с.

2.Моделирование бизнес-процессов: учебник и практикум для академического бакалавриата / О. И. Долганова, Е. В. Виноградова, А. М. Лобанова; под ред. О. И. Долгановой. ‒ Москва: Издательство Юрайт, 2016. ‒ 289 с.

3.Трофимов, В. В. Информационные системы и технологии в экономике и управлении

в2 ч. Часть 1: учебник для бакалавриата и специалитета / ответственный редактор В. В. Трофимов. ‒ 5-е изд., перераб. и доп. ‒ Москва: Издательство Юрайт, 2019. ‒ 375 с.

УДК 517

ОСОБЕННОСТИ ИСПОЛЬЗОВАНИЯ ОТЕЧЕСТВЕННОГО ОБОРУДОВАНИЯ В СКС

Д.С. Палаошев – студент 4-го курса; А.М. Бочкарёв – научный руководитель, старший преподаватель

ФГБОУ ВО Пермский ГАТУ, г. Пермь, Россия

Аннотация. В статье рассматриваются особенности использования отечественного оборудования в СКС. Особенности определены на основе изучения научнотехнической информации, отечественного опыта по данной тематике требования к элементам и СКС. Рассмотрены возможные угрозы и проблемы в области сетей.

87

Ключевые слова: СКС, отечественное оборудование, ГОСТ, производство, технология, отечественное производство, российское происхождение, импортозамещение, телекоммуникационное оборудование, сеть.

Отечественное телекоммуникационное оборудование уверенно утвердилось на рынке, что способствует конкурированию иностранным аналогам.

Стоит заметить, что уровень российского оборудования к адаптации инфраструктуры достаточно высок в нашей стране. Потенциал отечественных разработчиков довольно высок, а стоимость разработки и сборки относительно мала. Благодаря этому появляется возможность выпускать оборудование по оптимальным ценам.

Постановка проблемы. Основными целями данной статьи являются раскрытие особенностей использования отечественного оборудования в СКС, рассмотрение рынка РФ телекоммуникационного оборудования в целом, возможности угроз и проблем в области телекоммуникаций и сетевого оборудования, а также, благодаря исследованиям аналитиков, импортозамещение оборудования в СКС.

Материалы и методы. Исходя из следований аналитиков, в России существует около 1000 функционирующих предприятий, специализация которых, основывается на производстве телекоммуникационного оборудования общего назначения. При этом большинство из них относятся к средним и крупным предприятиям, малая же часть – это компании с иностранным участием.

Если углубиться в рынок производства отечественного телекоммуникационного оборудования, то можно обратить внимание на то, что за последнее пятилетие выручка таких компаний выросла на 50 %, что доказывает увеличение спроса продукции.

Телекоммуникационное оборудование – это специальные устройства, предназначенные для передачи сигналов разного типа. К телекоммуникационному оборудованию относят:

‒средства радиовещания, радиосвязи и телевидения;

‒устройства коммуникационной структуры;

‒оборудование ИС.

Основными крупными производителями телекоммуникационного оборудования

РФ являются:

‒Аналитик – ТС;

‒Аргус;

‒Морион;

‒Ситроникс.

Если говорить о рынке отечественного сетевого оборудования, то стоить отметить, что тут ситуация, по сравнению с телекоммуникациями, совсем другая.

Стоит остановиться на том, что деятельность в РФ полностью прекратили достаточно много компаний, поставляющих активное сетевое оборудование, также не стоит исключать важный момент с дистанционной блокировкой сетевых устройств. Конечно, данную проблему частично решает параллельный импорт, и достаточно дистрибьютеров, которые успешно его налаживают.

Но может возникнуть вопрос «Надолго?». Разумеется, отечественные компании, занятые разработкой сетевого оборудования, плодотворно работают, но стоит отметить, что пока что их продукт не может полностью удовлетворять актуальным запросам рынка. То есть российские компании пока что не в силах полностью покрыть отечест-

88

венный рынок сетевого оборудования. В то же время параллельный рынок требует финансовых и временных затрат на приобретение лицензий и различной поддержки, которая достаточна сложна, либо вообще невозможна. Решением данной ситуации, возможно, является взвешивание плюсов и минусов, переводя их в баланс для каждого заказчика по отдельности. Главным является то, что условия неопределенности у заказчиков подталкивает центры разработки и службы поддержки на ускоренное и более качественное развитие. Получается, что из-за высоких конкурентных требований можно извлечь большой плюс – развитие отечественного сетевого оборудования.

Активное сетевое оборудование передает, принимает, обрабатывает и перенаправляет информацию, благодаря специальным протоколам.

К основному активному сетевому оборудованию относят:

‒маршрутизаторы.

‒коммутаторы.

Основными крупными производителями активного оборудования РФ являются:

‒Qtech;

‒Eltex;

‒Elsicom;

‒«Русьтелетех».

Особенности использования активного сетевого оборудования на примере оборудования компании Eltex:

‒Оборудование данной компании можно считать современными, быстро устанавливаемыми и настраиваемыми системами. В использовании они достаточно просты

ипонятны.

‒Большинство задач автоматизировано.

‒Основное оборудование данной компании внесено в ТОРП (Реестр телекоммуникационного оборудования российского происхождения). Это означает, что данное оборудование можно использовать в государственном секторе.

‒Достаточно высокая скорость передачи данных, немаленькая пропускная способность, приемлемая защищенность и отказоустойчивость.

‒Некоторые версии оборудования имеют расширенный функционал за свою цену, соответственно.

С пассивным оборудованием для СКС ситуация намного лучше. В РФ существует

иработает полноценно достаточно много предприятий в различных ценовых сегментах. Пассивное оборудование отличается от активного в первую очередь тем, что не

питается непосредственно от электросети и передает сигнал без его усиления. То есть, для того, чтобы выпустить готовый продукт пассивного оборудования российским производствам нет нужды разрабатывать дополнительные компоненты, как с активным оборудованием. Все необходимые компоненты для пассивного оборудования производятся в РФ. К основному пассивному оборудованию относят:

‒Кабель.

‒Кабельные лотки.

‒Кабель-каналы.

‒Розетка.

‒Патч-корд.

‒Коннектор.

‒Патч-панель.

89

Основными производителями и дистрибьютерами пассивного оборудования РФ являются:

‒ООО «Кабельный Завод «ЭКСПЕРТ-КАБЕЛЬ»;

‒Nikomax;

‒ООО «ИНКАБ».

Особенности использования отечественного пассивного сетевого оборудования:

‒высокая надежность эксплуатации;

‒простота построения СКС;

‒высокая скорость передачи данных;

‒ТОРП.

Результаты исследования. Таким образом, в статье были рассмотрены особенности использования отечественного оборудования в СКС, изучены особенности на основе научно-технической информации отечественного опыта по данной тематике требования к элементам и СКС. Рассмотрены и проанализированы возможные угрозы и проблемы в области сетей, импортозамещение оборудования в СКС, на основании исследования аналитиков. В целом, можно сказать, что данные результаты соответствуют решению поставленных целей.

Список литературы

1.Семенов, А. Б. Структурированные кабельные системы для центров обработки данных : учебное пособие / А. Б. Семенов. ‒ Москва : ДМК Пресс, 2014. ‒ 232 с. ‒ ISBN 978-5- 97060-120-4. ‒ Текст : электронный // Лань : электронно-библиотечная система. — URL: https://e.lanbook.com/book/66469 (дата обращения: 28.03.2023). ‒ Режим доступа: для авториз.

пользователей.

2.ISO/IEC 11801. Международный стандарт телекоммуникационной инфраструктуры коммерческих зданий. ‒ URL: https://inkabel.ru/assets/files/ISO-IEC-11801.pdf (дата обращения: 28.03.2023).

3.Гончаренко, А. Н. Сетевые технологии : учебное пособие / А. Н. Гончаренко. ‒ Москва : МИСИС, 2020. ‒ 92 с. ‒ ISBN 978-5-907227-22-4. ‒ Текст : электронный // Лань : элек-

тронно-библиотечная система. ‒ URL: https://e.lanbook.com/book/178093 (дата обращения:

28.03.2023). ‒ Режим доступа: для авториз. пользователей.

4.Воробьев, С. П. Сетевые технологии в АСУ : учебное пособие / С. П. Воробьев. ‒ Новочеркасск : ЮРГПУ, 2015. ‒ 107 с. ‒ ISBN 978-5-9997-0507-5. ‒ Текст : электронный // Лань

:электронно-библиотечная система. ‒ URL: https://e.lanbook.com/book/180929 (дата обращения: 28.03.2023). ‒ Режим доступа: для авториз. Пользователей.

УДК 004.032.26

ОБЗОР ТЕХНИЧЕСКОГО РЕШЕНИЯ СИСТЕМЫ МАШИННОГО ЗРЕНИЯ ДЛЯ ДЕТЕКЦИИ ДЕФЕКТОВ

В.Ю. Паластрова – студентка 1-го курса; А.Ю. Беляков – научный руководитель, канд. техн. наук, доцент ФГБОУ ВО Пермский ГАТУ, г. Пермь, Россия

Аннотация. В статье приводится обзор технического решения системы машинного зрения для детекции дефектов с целью ее дальнейшей реализации.

90