905

.pdfрое обычно составляет от 5 до 15 минут. Оффлайн ИБП предназначен для защиты от кратковременных сбоев питания и небольших колебаний напряжения.

2.Интерактивный ИБП – это тип ИБП, который может менять напряжение, чтобы компенсировать колебания напряжения в сети. Он также имеет более длительное время работы, обычно от 30 до 60 минут.

3.Онлайн ИБП – это наиболее продвинутый тип ИБП, который работает постоянно в режиме онлайн. Он обеспечивает стабильное питание устройства, не зависимо от колебаний напряжения в сети. В данном типе ИБП можно менять аккумуляторы и добавлять новые, в связи с чем меняется и время обеспечения сети резервным питанием.

4.Дизель-генератор. Он работает на дизельном топливе и может обеспечить непрерывное питание в течение долгого времени. Дизель-генераторы часто используются для бизнес-центров, больших торговых центров и других крупных объектов.

При выборе источника бесперебойного питания необходимо учитывать мощность, время резервного питания, тип электрооборудования и другие факторы. Так как образовательное учреждение среднего звена не является крупной организацией, то подойдёт ИБП типа оффлайн.

Так как в школе производится обучение детей с 6 до 18 лет, необходимо все кабели, которые монтируются снаружи, поместить в кабель–каналы, не поддерживающие горение, чтобы предотвратить случайные или намеренные физические повреждения кабеля учениками. Использование кабель–каналов обеспечивает не только безопасность для кабелей, но и эстетичность.

Заключение. Из всего вышесказанного следует вывод о том, что в школьная сетевая инфраструктура должна соответствовать требуемым уровням безопасности, так как прежде всего в школе обучаются дети. Также все рабочие станции должны оснащаться специализированным ПО для защиты детей от нежелательного контента, сети и рабочих станций от случайных или намеренных действий учащихся, которые могут навредить инфокоммуникационной сети.

Результатом исследований являются рекомендации по выбору и размещению сетевого оборудования в учебном заведении, установка и конфигурирование специализированного ПО для обеспечения безопасной и эффективной работы школьной сетевой инфраструктуры.

Список литературы

1.Информационная безопасность образовательных учреждений. – Текст электронный

//Searchinform : сайт. URL: https://searchinform.ru/resheniya/otraslevye- resheniya/informatsionnaya-bezopasnost-obrazovatelnykh-uchrezhdenij/ (дата обращения 6.04.23).

2.Ларина, Т. Б. Сетевые средства операционных систем : учебное пособие / Т. Б. Ларина. ‒ Москва : РУТ (МИИТ), 2021. ‒ 106 с. ‒ Текст : электронный // Лань : электронно-

библиотечная система. ‒ URL: https://e.lanbook.com/book/269561 (дата обращения: 06.04.23).

3.Басыня, Е. А. Сетевая информационная безопасность и анонимизация : учебное пособие / Е. А. Басыня. ‒ Новосибирск : НГТУ, 2016. ‒ 76 с. ‒ ISBN 978-5-7782-3107-8. — Текст :

электронный // |

Лань |

: |

электронно-библиотечная |

система. |

‒ |

URL: |

https://e.lanbook.com/book/118248 (дата обращения: 6.04.23). |

|

|

|

|||

4.Дюгуров, Д. В. Сетевая безопасность на основе серверных продуктов Microsoft : учебное пособие / Д. В. Дюгуров. ‒ 2-е изд. ‒ Москва : ИНТУИТ, 2016. ‒ 74 с. ‒ Текст : электронный // Лань : электронно-библиотечная система. ‒ URL: https://e.lanbook.com/book/100488 (дата обращения: 6.04.23).

5.Будько, М. Б. Использование межсетевого экрана Netfilter для обеспечения сетевой безопасности в ОС Linux : учебное пособие / М. Б. Будько, М. Ю. Будько, А. В. Гирик. ‒ Санкт-

141

Петербург : НИУ ИТМО, 2020. ‒ 56 с. ‒ Текст : электронный // Лань : электронно-библиотечная система. ‒ URL: https://e.lanbook.com/book/190786 (дата обращения: 6.04.23).

6. Филимонов, А. А. Сетевая организация образовательного процесса / А.А. Филимо-

нов. – Текст электронный // cyberleninka.ru : сайт. URL: https://cyberleninka.ru/article/n/setevaya- organizatsiya-obrazovatelnogo-protsessa/viewer (дата обращения: 6.04.23).

УДК 004.056

ЭКСПЛУАТАЦИЯ УЯЗВИМОСТЕЙ ИНФОРМАЦИОННЫХ СИСТЕМ

С.Н. Чернов – студент 4-го курса; И.М. Глотина – доцент кафедры ИСиТ, канд. экон. наук

ФГБОУ ВО Пермский ГАТУ, г. Пермь, Россия

Аннотация. Статья посвящена изучению уязвимостей в информационных системах и их эксплуатации: видов уязвимостей, видов производимых злоумышленниками действий, видов вредоносного программного обеспечения, специального программного обеспечения для анализа защищённости.

Ключевые слова: уязвимость, эксплуатация уязвимостей, взлом, вредоносное ПО, эксплойты, SQL–инъекция, аудит, виртуальная машина.

Постановка проблемы. В современном мире уже сложно обойтись без использования компьютерных технологий, информационных систем и программ, которые упрощают жизнь и работу для человека. Однако в каждой системе есть уязвимость, которой могут воспользоваться злоумышленники (хакеры) в своих целях, например, для кражи данных или внедрения вредоносного программного обеспечения.

В данной статье будут рассмотрены виды уязвимостей, виды эксплуатаций уязвимостей, программный продукт «Сканер-ВС» и пример его работы над экспериментальной виртуальной машиной. Актуальность выбранной темы заключается в потребности организаций выявить уязвимости своих информационных систем с целью повышения их безопасности. В России за 2022 год было совершено более 522 тысяч киберпреступлений, что на 0,8% больше, чем за аналогичный период прошлого года.

Методы исследования. Эксплуатация уязвимостей (или взлом) – это процесс использования уязвимостей в программном обеспечении, операционной системе, сети или других компьютерных системах с целью получения несанкционированного доступа, выполнения неправомерных действий или получения конфиденциальной информации.

Эксплуатация уязвимостей может включать различные техники и методы, такие как внедрение вредоносных программ, манипуляции с данными, обход механизмов аутентификации, подбор паролей, инъекции кода и другие атаки на слабые места в системе. Эксплуатация уязвимостей может привести к компрометации целевой системы, краже данных, нарушению конфиденциальности, целостности и доступности данных, а также нанести серьезный ущерб компьютерным системам, организациям и пользователям.

Эксплуатация уязвимостей является незаконной деятельностью, и её осуществление без согласия владельца системы является противозаконным. Однако в некоторых

142

случаях она может быть также использована в рамках этичного взлома, согласованного с владельцем системы с целью тестирования безопасности и выявления уязвимостей с последующим их устранением.

Существует множество видов уязвимостей, наиболее распространённые из них:

1.Уязвимости операционных систем. Это уязвимости, связанные с операционной системой, на которой работает компьютер или другое устройство. Примеры включают уязвимости в ядре операционной системы, службах, драйверах и других компонентах операционной системы.

2.Уязвимости веб-приложений. Это уязвимости, которые связаны с вебприложениями, такими как уязвимости в коде веб-приложения, уязвимости в базах данных, атаки на сеансы, инъекции SQL, кросс-сайтовый скриптинг (XSS), кросссайтовая подделка межсайтовых запросов (CSRF) и другие.

3.Уязвимости сети. Это уязвимости, связанные с сетевыми протоколами, устройствами и инфраструктурой. Примеры включают уязвимости в маршрутизаторах, коммутаторах, брандмауэрах и других сетевых компонентах.

4.Уязвимости приложений и сервисов. Это уязвимости, связанные с конкретными приложениями или сервисами, такие как уязвимости в серверах электронной почте, базах данных, веб-серверах, DNS-серверах и других приложениях и сервисах.

5.Уязвимости аутентификации и авторизации. Это уязвимости, связанные с механизмами аутентификации и авторизации, такие как слабые пароли, несовершенство политики паролей, уязвимости в системах управления доступом, подделка авторизации

идругие атаки на механизмы идентификации и авторизации.

6.Физические уязвимости. Это уязвимости, связанные с физическим доступом к компьютерным системам или устройствам, такие как неправильная утилизация устройств, утеря устройств, несанкционированный физический доступ к серверам, компьютерам или другим компьютерным устройствам.

Можно выделить 7 основных групп производимых злоумышленниками манипуляций при обнаружении уязвимостей:

1.Удаленное выполнение кода (Remote Code Execution, RCE): злоумышленник может использовать уязвимость для удаленного выполнения своего зловредного кода на уязвимой системе, что позволяет ему получить полный контроль над системой и выполнить произвольные действия.

2.Внедрение команд (Command Injection): злоумышленник может использовать уязвимость, чтобы внедрить вредоносные команды в систему, которые будут выполнены с привилегиями системы, что может привести к выполнению несанкционированных действий в системе.

3.Переполнение буфера (Buffer Overflow): злоумышленник может использовать уязвимость, чтобы внести вредоносные данные, превышающие пределы буфера, что может вызвать сбой или выполнение зловредного кода в системе.

4.SQL-инъекции (SQL Injection): злоумышленник может использовать уязвимость, чтобы внедрить вредоносные SQL-запросы в систему, что может позволить ему получить несанкционированный доступ к базе данных и выполнить различные операции с данными.

5.Кросс-сайтовый скриптинг (Cross-Site Scripting, XSS): злоумышленник может использовать уязвимость, чтобы внедрить вредоносные скрипты на веб-страницы, ко-

143

торые будут выполнены на компьютере другого пользователя, что может позволить ему совершить атаки на рабочую станцию пользователя.

6.Отказ в обслуживании (Denial of Service, DoS): злоумышленник может использовать уязвимость, чтобы вызвать отказ в обслуживании на уязвимой системе, например, перегрузив систему или привести её к сбоям.

7.Привилегированное повышение (Privilege Escalation): злоумышленник может использовать уязвимость, чтобы получить повышение привилегий в системе, например, переходя от ограниченного пользователя к пользователю с более высокими привилегиями, что позволяет ему выполнять действия, на которые у него ранее не было прав.

Также уязвимость может создать и сам пользователь, например, скачав вирус из сети Интернет, думая, что скачивает определённую программу или игру, или перейдя по непроверенной ссылке в веб-браузере. Виды вредоносного программного обеспечения (ВПО):

1.Вирусы – вредоносное ПО, которое распространяется путем внедрения в другие файлы и программы, может удалять, изменять, шифровать данные и файлы пользователя.

2.Черви – тот же самый вирус, только распространяется в компьютерных сетях без участия пользователя.

3.Троянские программы – ВПО, которое маскируется под легитимное программное обеспечение с целью несанкционированного доступа и сбора информации.

4.Руткиты – ВПО, которое маскируется под системные файлы или процессы для получения несанкционированного доступа и скрытия своей активности.

5.Шпионское программное обеспечение – ВПО, которое собирает информацию

одействиях пользователя и передает её злоумышленнику.

6.Рекламное программное обеспечение – ВПО, которое отображает нежелательную рекламу на компьютере пользователя.

7.Ботнеты – сети зараженных компьютеров, которые могут быть удаленно управляемыми злоумышленниками для выполнения различных киберпреступлений, таких как DDoS-атаки и кража данных.

8.Расширения вредоносного программного обеспечения – ВПО, которое расширяет функциональность других программ с целью нанесения вреда компьютерной системе или пользователям.

Для выявления перечисленных уязвимостей в системе предназначен программный продукт «Сканер-ВС» от компании «НПО Эшелон». Это система комплексного анализа защищенности, позволяющая обеспечить своевременное выявление уязвимостей в ИТ-инфраструктуре организаций любого масштаба. С помощью «Сканера-ВС» можно проводить тестирование на проникновение, сканирование уязвимостей, а также анализ конфигурации, организовать непрерывный контроль защищенности.

Например, используя «Сканер–ВС», можно провести аудит виртуальной машины «Metasploitable 2», обнаружить уязвимости системы и воспользоваться ими.

Metasploitable 2 –виртуальная машина, которая служит тренировочным полигоном для работы «пентестеров» и использования программ вроде Metasploit и Nmap. В ней открыты все порты и присутствуют все известные уязвимости, некоторые из которых можно встретить в реальной жизни на настоящих системах.

144

Также «Сканер–ВС» позволяет перехватить данные, поступающие на клиентское устройство с сервера, провести онлайн и оффлайн подбор паролей, произвести инъекцию SQL, произвести поиск эксплойтов, парольные атаки и многое другое.

Эксплойты – это подвид вредоносных программ. Они содержат данные или исполняемый код, способный воспользоваться одной или несколькими уязвимостями в программном обеспечении на локальном или удаленном компьютере.

Наглядный пример перехвата пароля при помощи онлайн формы, заполняемой пользователем, представлен на рис. 1, 2.

Рис. 1. Авторизация пользователя

Рис. 2. Перехват пароля

Результаты исследований. Программный продукт «Сканер-ВС» может быть использован для аудита системы на наличие уязвимостей и сценария их использования злоумышленником. Внедрение данного программного продукта позволит повысить информационную безопасность организации.

Список литературы

1. Разработки АО «НПО "ЭШЕЛОН"». – Текст электронный // npo-echelon : информа-

ционный сайт–портал. URL: https://npo-echelon.ru (дата обращения 09.04.2023).

145

2.Что такое эксплойты и почему их все так боятся? – Текст электронный // kaspersky.ru: сайт. URL: https://www.kaspersky.ru/blog/exploits-problem-explanation/8459/ (дата обращения 09.04.2023).

3.Эксплуатация уязвимостей и методы внедрения вредоносного ПО. – Текст электрон-

ный // kaspersky.ru : сайт. URL: https://www.kaspersky.ru/resource-center/threats/malware- implementation-techniques (дата обращения 09.04.2023).

4.Черемных, В. Виды компьютерных уязвимостей / В. Черемных. – Текст электронный

//it-black.ru – 13.10.2017 – сайт. URL: https://it-black.ru/vidy-kompyuternykh-uyazvimostey/ (дата обращения 10.04.2023).

5.Полное руководство по основам уязвимостей. – Текст электронный //.securitylab.ru –

23. 08.2022 – сайт. URL: https://www.securitylab.ru/analytics/533098.php (дата обращения

10.04.2023).

УДК 621.319.4

МОДЕРНИЗАЦИЯ МОБИЛЬНОЙ ПЛАТФОРМЫ

В.Е. Штейников – студент 4-го курса; О.А. Зорин – научный руководитель, канд. техн. наук, доцент кафедры

ФГБОУ ВО Пермский ГАТУ, г. Пермь, Россия

Аннотация. В данной статье приводится описание и модернизация разработанной мобильной платформы.

Ключевые слова: мобильная платформа, шасси, raspberry Pi, сервопривод, камера.

Проблема. Нехватка способов и новых возможностей в мобильной платформе. Мобильная платформа предназначена для перевозки грузов между отделов на складе. Главная цель для такой платформы ускорить процесс сортировки на складе.

Модель состоит из:

1.Колесная платформа шасси для робота 4WD 4-х моторное.

2.Драйвер двигателя L9110s.

3.Два повышающих преобразователей напряжения для зарядки аккумулятора.

4.Литионный аккумулятор формата 18650.

5.Камера USB на 1 мегапиксель.

6.Макетная плата.

7.4 электромотора с редуктором.

8.Raspberry Pi.

9.Кнопка.

Вся платформа состоит из вышеперечисленных элементов, благодаря им платформа может двигаться и выполнять простые команды по QR-кодам.

Камера на 1 мегапиксель (рис. 1). Этой камеры вполне достаточно для распознавания QR кодов. Камера работает через порт USB, это очень удобно для подключения ее и вывода информации через такой порт. Камера установлена на верхней части шасси. Благодаря камере можно двигать робота по линии без других дополнительных устройств.

146

Raspberry Pi 3 поколения (рис. 2) в данный момент такое устройство стоит больших денег, на али экспресс цена такой модели может стоит от 8 тысяч и выше.

Первое что можно добавить к платформе это сервопривод. Сервопривод крепится на платформу и крепится к ковшу, который будет подниматься и вываливать груз в точке прибытия. Сервопривод (рис. 3) мощностью 1.7 килограмма может поднимать малый груз.

Рис. 1. Камера |

Рис. 2. Raspberry pi 3 |

|

Еще одним способом модернизации будет установка ультразвукового датчика расстояния hc-sr04 (рис. 4) для определения расстояния до точки прибытия или других препятствий.

Для удобного использования платформы можно установить дисплей для отображения начальной и конечной точки платформы и вывода информации о грузе. Для таких целей хорошо подойдет ЖК-дисплей TFT (рис. 5) размер такого дисплея 3,5 дюйма, чего достаточно для вывода полученной информации.

147

Рис. 4. Ультразвукового датчика расстояния hc-sr04

Рис. 5. ЖК-дисплей TFT

Информацию мобильная платформа может получать по QR коду, что может быть иногда неудобно или иметь какие-то ограничения, для более лучшего варианта передачи информации является модуль PN532 (рис. 6).

Рис. 6. RFID/NFC модуль

148

Разработанная мобильная платформа может подключать множество модулей, даже те, которые небыли упомянуты в данной статье. Ограничением является лишь количество выходов на самой плате Raspberry Pi.

Список литературы

1.Парр, Э. Плате Raspberry Pi / Э. Парр. – М.: БИНОМ: Лаборатория знаний, 2017. ‒ 516 с.

2.Мишель, Ж. Программируемые контроллеры: архитектура и применение / Ж. Мишель. ‒ М.: Машиностроение, 2016.

УДК 004.9

АВТОМАТИЗАЦИЯ ОБРАБОТКИ КОРРЕСПОНДЕНЦИИ

ВУПРАВЛЕНИИ ЗЕМЕЛЬНО-ИМУЩЕСТВЕННЫХ ОТНОШЕНИЙ

ИГРАДОСТРОИТЕЛЬСТВА АДМИНИСТРАЦИИ ЧАСТИНСКОГО МУНИЦИПАЛЬНОГО ОКРУГА ПЕРМСКОГО КРАЯ

С.А. Юдин – студент 4-го курса; А.Ю. Беляков – научный руководитель, канд. техн. наук, доцент

ФГБОУ ВО Пермский ГАТУ, г. Пермь, Россия

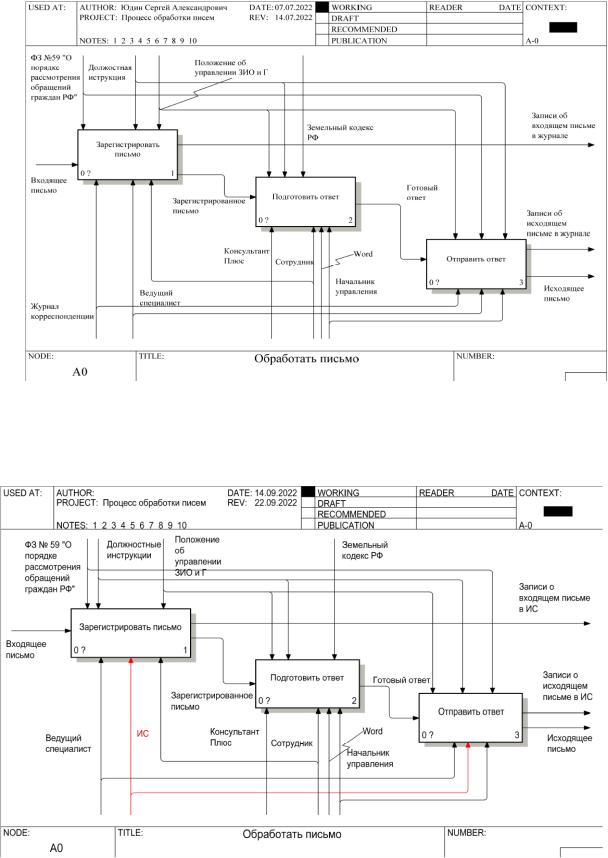

Аннотация. Рассмотрен процесс обработки корреспонденции ведущим специалистом в Управление земельно-имущественными отношениями и градостроительства. С использованием программы AllFusion ERWin Process Modeler была построена модель «AS-IS». В ходе проведения анализа были выявлены недостатки данного процесса и, исходя из этого, была разработана модель «TO-BE», устраняющие эти недостатки.

Ключевые слова: учёт, анализ процесса, модель «AS-IS», «TO-BE».

Управление земельно-имущественными отношениями и градостроительства является органом местного самоуправления по управлению вопросами общего характера

вЧастинском районе Пермского края. Управление обеспечивает осуществление полномочий администрации Частинского муниципального округа Пермского края по решению вопросов местного значения в сфере земельно – имущественных отношений.

Суть процесса заключается в том, что Управление приходит письмо, ведущий специалист регистрирует данное письмо в журнале корреспонденции на бумажном носителе, а именно записывает номер и дату входящего письма, вносит данные отправителя и краткое содержание письма. После чего передаёт письмо сотруднику. Сотрудник после подготовки ответа, передаёт проект черновика ведущему специалисту, который,

всвою очередь подписывает письмо у начальника управления, регистрирует исходящее письмо в журнале и после чего отправляет письмо.

После построения модели «AS-IS» (как есть) нотации IDEF0, был проведен анализ данного бизнес-процесса и определены его недостатки.

Врезультате проведения анализа модели были выявлены следующие недостатки: 1. Данные писем заносятся в бумажный носитель.

2.Сроки ответа не фиксируются.

3.Из-за отсутствия фиксации сроков ответа, сотрудники могут пропустить их, что повлечет за собой штрафные санкции.

149

Рис. 1. Модель «AS-IS» процесса «Обработка корреспонденции»

С целью устранения недостатков бизнес-процесса, была простроена модель «TO-BE» (как будет), она представлена на рис. 2.

Рис. 2. Модель «TO-BE» процесса «Обработка корреспонденции»

Разрабатываемая информационная система предназначена для регистрации всех данных входного и исходного письма в электронном журнале. Также в этой программе

150