- •Модели риск-анализа социотехнических систем

- •1. Исследование и разработка вербальных и логико-лингвистических моделей социотехнических систем

- •1.1. Определение понятий «информационное пространство» и «социотехническая система»

- •1.2. Анализ взаимосвязи социотехнической системы и информационного пространства

- •1.3. Техническая и социальная подсистемы социотехнической системы

- •1.4. Информационные операции и атаки

- •1.5. Обоснование необходимости управления региональной информационной безопасностью

- •1.6. Опасности социотехнических систем

- •1.6.1. Аксиомы о потенциальной опасности социотехнических систем

- •1.6.2. Опасности в информационно-психологическом пространстве

- •1.6.3. Опасности в информационно-кибернетическом пространстве

- •1.6.4. «Опасности» регионального информационного пространства

- •1.6.5. Способы реализации информационных операций и атак

- •1.6.6. Основные задачи обеспечения противодействия информационным операциям и атакам на уровне региона

- •1.6.7. Основные направления деятельности по обеспечению информационной безопасности в регионе

- •1.6.8. Классификация опасностей в социотехнической системе

- •1.6.8.1. Квантификация опасностей

- •1.6.8.2. Обобщенная модель опасности социотехнической системы

- •1.6.9. Ранжирование степени опасности источников угроз безопасности социотехнической системы

- •1.7. Безопасность социотехнических систем

- •1.8. Информационные конфликты в социотехнических системах

- •1.9. Информационная защищенность социотехнической системы

- •1.9.1. Информационная защищенность технической подсистемы социотехнической системы

- •1.9.2. Информационная защищенность социальной подсистемы социотехнической системы

- •1.10. Классификация угроз

- •1.11. Оценка вероятностей реализации угроз безопасности информации в социотехнических системах на основе лингвистических переменных

- •1.12. Ущерб в в социотехнической системе при реализации информационных операций и атак

- •1.12.1. Совокупный ущерб

- •1.12.2. Классификация ущерба

- •1.12.3. Обобщенная модель ущерба

- •1.13. Риск в в социотехнической системе при реализации информационных операций и атак

- •1.13.1. Развитие риска

- •1.13.2. Классификация риска

- •1.13.3. Моделирование риска

- •2. Методическое обеспечение риск-анализа региональных социотехнических систем

- •2.1. Понятийный аппарат

- •2.2. Ущербы и риски систем

- •2.3. Качественный подход к оценке рисков в социотехнической системе

- •2.4. Оценка рисков в в социотехнической системе экспертными методами оценки субъективной вероятности

- •2.5. Подходы к определению мер риска для различных распределений вероятности ущерба

- •2.6. Методика оценки риска и защищенности для непрерывного и дискретного видов распределения вероятности ущерба

- •2.7. Применение аппарата теории нечетких множеств при оценке риска и защищенности для множества угроз

- •2.8. Статистические методы оценки закона распределения ущерба от реализации угрозы безопасности информации

- •2.8.1. Оценка рисков безопасности систем сотовой связи

- •2.8.2. Оценка рисков безопасности компьютерных систем

- •2.9. Риск – анализ поражения компьютерных систем

- •2.10. Оценка рисков и защищенности систем сотовой связи с позиции доступности информации

- •2.10.1. Анализ статистических данных функционирования системы сотовой связи и выявление функции распределения случайной величины значения ущерба

- •2.10.2. Расчет интегральных и усредненных значений рисков на соответствующих интервалах и защищенности системы

- •Библиографический список

- •394026 Воронеж, Московский просп., 14

2.3. Качественный подход к оценке рисков в социотехнической системе

Анализ информационных рисков является неотъемлемой составляющей процесса управления защищенностью в СТС. Это объясняется тем, что анализ риска позволяет более эффективно управлять информационной безопасностью, а также своевременно определять, что именно подлежит защите в системе, воздействию каких угроз она подвержена, и выработать рекомендации по практике защиты. В процессе качественного анализа может быть выведена обширная группа, или несколько групп рисков, при этом вероятность каждого типа риска различна, также как и объёмы ущербов, которые они могут вызвать. Качественная оценка вероятности наступления отдельных рисков и ущербов позволяет выделить наиболее вероятные по возникновению и весомые по величине потерь риски, которые будут являться объектами дальнейшего анализа для принятия мер по их пресечению [14].

Зачастую внутренние и внешние негативные воздействия направлены на вполне конкретный ресурс системы, при этом величина информационного риска по каждому ресурсу определяется как произведение вероятности атаки на ресурс через определенную уязвимость, вероятности реализации угрозы и величины ущерба от информационного вторжения. В этом произведении могут использоваться различные способы взвешивания составляющих. При использовании количественных шкал предыдущие рассуждения можно свести в формулу:

![]() , (2.23)

, (2.23)

где

![]() – вероятность возникновения угрозы;

– вероятность возникновения угрозы;

![]() –

вероятность использования конкретной

уязвимости;

–

вероятность использования конкретной

уязвимости;

![]() – предполагаемый ущерб.

– предполагаемый ущерб.

Сложение рисков по всем ресурсам дает величину суммарного риска при принятой архитектуре СТС и внедренной в нее системе защиты информации.

Таким образом, варьируя варианты построения системы защиты информации и архитектуры СТС, становится возможным представить и рассмотреть различные значения суммарного риска за счет изменения вероятности реализации угроз. Здесь весьма важным шагом является выбор одного из вариантов в соответствии с критерием принятия решения. Таким критерием может быть допустимая величина риска или отношение затрат на обеспечение информационной безопасности к остаточному риску.

В настоящее время известно множество методов оценки информационных рисков [15, 16, 17]. Важно, чтобы специалисты по информационной безопасности выбрали подходящий метод, который обеспечивал бы корректные и достоверные воспроизводимые результаты. Рассмотрим несколько примеров подобных методов оценивания рисков, которые рекомендованы международными стандартами информационной безопасности, главным образом ISO 17799 (BS 7799) [18]. Существенно, что в этих рекомендуемых методах количественные показатели информационных ресурсов оцениваются с точки зрения стоимости их замены или восстановления работоспособности, то есть количественными методами. А существующие или предполагаемые программные ресурсы оцениваются так же, как и физические, то есть при помощи определения затрат на их приобретение или восстановление количественными методами. Если обнаружится, что какое-либо прикладное программное обеспечение имеет особые требования к конфиденциальности или целостности, например, исходный код имеет высокую коммерческую ценность, то оценка этого ресурса производится в стоимостном выражении по той же схеме, что и для информационных ресурсов.

Далее количественные показатели используются там, где это допустимо и оправдано, а качественные – где количественные оценки по ряду причин затруднены [18]. При этом наибольшее распространение получило оценивание качественных показателей при помощи специально разработанных для этих целей балльных шкал (табл. 2.1).

Таблица 2.1

Уровни рисков, соответствующие показателям ценности ресурсов, угроз и уязвимостей

Показатель ценности ресурса (на каждую угрозу и ресурс) |

Уровень угрозы (оценка вероятности ее осуществления) |

||||||||

Низкий |

Средний |

Высокий |

|||||||

Уровни уязвимостей |

Уровни уязвимостей |

Уровни уязвимостей |

|||||||

Н* |

С* |

В* |

Н |

С |

В |

Н |

С |

В |

|

0 |

0 |

1 |

2 |

1 |

2 |

3 |

2 |

3 |

4 |

1 |

1 |

2 |

3 |

2 |

3 |

4 |

3 |

4 |

5 |

2 |

2 |

3 |

4 |

3 |

4 |

5 |

4 |

5 |

6 |

3 |

3 |

4 |

5 |

4 |

5 |

6 |

5 |

6 |

7 |

4 |

4 |

5 |

6 |

5 |

6 |

7 |

6 |

7 |

8 |

Н – низкий; С – средний; В – высокий.

Следующей операцией является заполнение пар опросных листов, в которых по каждому из типов угроз и связанной с ним группе ресурсов экспертно оцениваются уровни угроз как вероятности реализации угроз и уровни уязвимостей как степени легкости, с которыми реализованные угрозы способны привести к негативному воздействию. Оценивание производится в качественных шкалах. Например, уровень угроз и уязвимостей оценивается по шкале «высокий-низкий».

Необходимую информацию собирают, опрашивая компетентных сотрудников СТС, сотрудников коммерческих, технических, кадровых и сервисных служб, выезжая на места и анализируя документацию.

Ранжирование угроз

В матрице или таблице можно наглядно отразить также связь между угрозами, негативными воздействиями и возможностями реализации. Для этого нужно выполнить следующие шаги (табл. 2.2) [19]. На первом шаге оценить негативное воздействие по заранее определенной шкале, например от 1 до 5 для каждого ресурса, которому угрожает опасность (колонка b в таблице). На втором шаге по той же шкале следует оценить реальность реализации (колонка с в таблице) каждой угрозы (колонка а в таблице). На третьем шаге необходимо вычислить показатель риска при помощи перемножения чисел в колонках b и с, по которому и производится ранжирование угроз (колонка е).

Таблица 2.2

Ранжирование угроз

Описание угрозы |

Показатель негативного воздействия |

Реальность реализации угрозы |

Показатель риска |

Ранг угрозы |

a |

b |

c |

d |

e |

Угроза A |

5 |

2 |

10 |

2 |

Угроза B |

2 |

4 |

8 |

3 |

Угроза C |

3 |

5 |

15 |

1 |

Угроза D |

1 |

3 |

3 |

5 |

Угроза E |

4 |

1 |

4 |

4 |

Угроза F |

2 |

4 |

8 |

3 |

В этом примере для наименьшего негативного воздействия и для наименьшей реальности реализации выбран показатель 1.

Оценивание показателей частоты повторяемости и возможного ущерба от риска

Рассмотрим пример оценки негативного воздействия угрозы. Эта задача решается при помощи оценивания двух значений: ценности ресурса и частоты повторяемости риска [20, 18]. Перечисленные значения определяют показатель ценности для каждого ресурса. Вначале каждому ресурсу присваивается определенное значение, соответствующее потенциальному ущербу от воздействия угрозы. Такие показатели присваиваются ресурсу по отношению ко всем возможным угрозам. После того, как баллы всех ресурсов анализируемой информационной системы будут просуммированы, определяется количественный показатель риска для системы. Далее оценивается показатель частоты повторяемости. Частота зависит от вероятности возникновения угрозы и степени легкости, с которой может быть использована уязвимость. В результате получим следующее (табл. 2.3).

Таблица 2.3

Показатель частоты повторяемости риска

Уровень угрозы |

||||||||

Низкий |

Средний |

Высокий |

||||||

Уровни уязвимостей |

Уровни уязвимостей |

Уровни уязвимостей |

||||||

Н |

С |

В |

Н |

С |

В |

Н |

С |

В |

0 |

1 |

2 |

1 |

2 |

3 |

2 |

3 |

4 |

Затем определяется показатель пары ресурс/угроза. На каждую пару ресурс/угроза составляется таблица (табл. 2.4), в которой суммируются показатели ресурса и угрозы.

Таблица 2.4

Показатели пары ресурс/угроза

Показатель ресурса |

Показатель частоты |

||||

0 |

1 |

2 |

3 |

4 |

|

0 |

0 |

1 |

2 |

3 |

4 |

1 |

1 |

2 |

3 |

4 |

5 |

2 |

2 |

3 |

4 |

5 |

6 |

3 |

3 |

4 |

5 |

6 |

7 |

4 |

4 |

5 |

6 |

7 |

8 |

На заключительном этапе суммируются все итоговые баллы по всем ресурсам системы и формируется ее общий балл. Его можно использовать для выявления тех элементов системы, защита которых должна быть приоритетной.

Разделение рисков на приемлемые и неприемлемые

Дополнительный способ оценивания рисков состоит в разделении их только на две категории: допустимые и недопустимые [19, 21]. Возможность применения подобного подхода основывается на том, что количественные показатели рисков используются только для того, чтобы их упорядочить и определить, какие действия необходимы в первую очередь. Но этого можно достичь и с меньшими затратами.

Таблица, используемая в данном подходе, содержит не числа, а только символы: Д – риск допустим и Н – риск недопустим (табл. 2.5).

Таблица 2.5

Разделение рисков на допустимые и недопустимые

Показатель ресурса |

Показатель частоты |

||||

0 |

1 |

2 |

3 |

4 |

|

0 |

Д |

Д |

Д |

Д |

Н |

1 |

Д |

Д |

Д |

Н |

Н |

2 |

Д |

Д |

Н |

Н |

Н |

3 |

Д |

Н |

Н |

Н |

Н |

4 |

Н |

Н |

Н |

Н |

Н |

При этом вопрос о том, как провести границу между допустимыми и недопустимыми рисками, как правило, предлагается решить специалистам по информационной безопасности и менеджерам высшего звена, ответственным за организацию информационной безопасности СТС.

Применение аппарата теории нечетких множеств в процессе качественной оценки рисков

Рассмотрим механизм получения оценок риска на основе нечеткой логики с предварительным оцениванием двух входных параметров: оценки вероятности некоторого инцидента и ущерба от этого инцидента [22 - 24]. Предположим, что:

- для входных величин и риска заданы трехуровневые шкалы, на которых определены нечеткие термы, соответствующие "большому", "среднему" и "низкому" значениям переменных;

- логика связи входных величин и риска соответствует "табличному" механизму оценки риска, представленному в рекомендациях NIST 800-30 [20] (табл. 2.6);

- тем или иным способом получены оценки входных переменных.

Таблица 2.6

Оценка риска по трехуровневым шкалам

Вероятность |

Ущерб |

||

«Большой» |

«Средний» |

«Низкий» |

|

«Большая» |

Б |

С |

Н |

«Средняя» |

С |

С |

Н |

«Низкая» |

Н |

Н |

Н |

Рассмотрим механизм получения оценок риска в представленном выше порядке.

1. Зададим продукционные правила, соответствующие таблице 2.6 следующим образом:

1) ЕСЛИ Вероятность "Большая" И Ущерб "Большой", ТО Риск = "Большой" (Б);

2) ЕСЛИ Вероятность "Большая" И Ущерб "Средний", ТО Риск = "Средний" (С);

3) ЕСЛИ Вероятность "Большая" И Ущерб "Низкий", ТО Риск = "Низкий" (С);

4) ЕСЛИ Вероятность "Средняя" И Ущерб "Большой", ТО Риск = "Средний" (С);

5) ЕСЛИ Вероятность "Средняя" И Ущерб "Средний", ТО Риск = "Средний" (С);

6) ЕСЛИ Вероятность "Средняя" И Ущерб "Низкий", ТО Риск = "Низкий" (Н);

7) ЕСЛИ Вероятность "Низкая" И Ущерб "Большой", ТО Риск = "Низкий" (Н);

8) ЕСЛИ Вероятность "Низкая" И Ущерб "Средний", ТО Риск = "Низкий" (Н);

9) ЕСЛИ Вероятность "Низкая" И Ущерб "Низкий", ТО Риск = "Низкий" (Н).

2. Функции принадлежности для всех шкал зададим с помощью трапециевидных функций. Параметры трапециевидных функций определяются интерфейсом при указании числа термов на шкалах, которое в данном случае равно трем. На рис. 2.3 представлены функции принадлежности, определенные на шкале "ущерба". Аналогичным образом будут выглядеть функции принадлежности, определенные на шкалах "вероятности" и "риска".

Рис. 2.3. Трапециевидные функции принадлежности трехуровневой шкалы ущерба

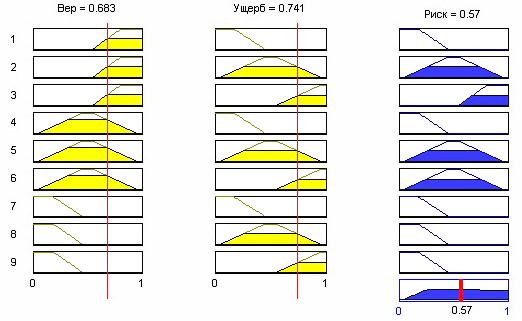

3. Для определенности положим, что на основе предварительного обследования получены некоторые оценки вероятности инцидента и ущерба, например, 0,683 и 0,741 (рис. 2.4).

Рис. 2.4. Механизм получения оценок для риска

4. Определим значения истинности для введенных оценок вероятности и ущерба по каждому из заданных продукционных правил (левый и средний столбец диаграмм на рис. 2.4).

5. Найдем степень истинности условий по каждому из девяти правил, определенных в п.1. Результат агрегирования отражается в виде горизонтальных проекций на правый столбец диаграмм на рис. 2.4.

6. Аккумулирование заключений представляет собой процедуру нахождения результирующей функции принадлежности для всех термов функции риска. Результат аккумулирования определяется как объединение нечетких множеств и представляется в виде ступенчатой функции (нижний график в правом столбце на рис. 2.4).

7. Результирующее значение выходной величины определяется как «центр тяжести» (медиана) ступенчатой функции, полученной на предыдущем этапе, который в данном случае равен 0,57 (правый столбец диаграмм на рис. 2.4). Полученный результат и является искомой оценкой риска.