книги / Управление образовательной деятельностью многопрофильного технического университета на основе негэнтропийного подхода

..pdf

121

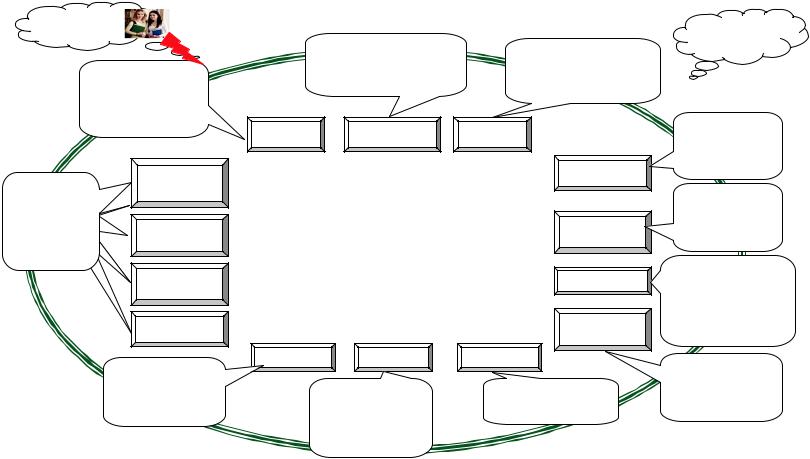

ИНФОРМАЦИОННОЕ ПРОСТРАНСТВО ВУЗА

Потребители

–Лицензирование

–Аккредитация

–Учебные планы

–РПД, УМКД

–Организация

–Методическое обеспечение

|

Планирование |

|

– Индивидуальные |

учебного процесса |

|

планы |

|

|

– Разработка расписа- |

|

|

ний |

|

|

– Расчёт и контроль |

Аудиторный |

|

учебной нагрузки |

||

фонд |

||

– График учебного |

||

|

||

процесса |

|

Расписание

Контингент

–Карточки студентов

–Ведомости

–Приказы

–Организация

–Учёт и движение контингента

– Работа с абитуриентами и учёт |

– Архив карточек |

|

движения контингента студентов |

||

– Приказы |

||

– Мониторинг качества образователь- |

||

– Движение сотрудников |

||

ной деятельности |

||

– Отчёты по кадровой информации |

||

– Учёт и начисление стипендии |

||

– Учёт и движение контингента |

||

|

УМУ Приёмная комиссия Кадры

Наука

Информационный

образовательный Послевузовская

подготовка

ресурс

Мониторинг

Дополнительное

образование

Деканат |

Кафедры |

Практика |

–Планирование

–Организация

–Успеваемость

–Учебные планы, РПД, УМКД

–Нагрузка

–Материальная база

Оё

–Приказы

–Планирование

–Организация

–Отчёты по практике и т.д.

Рис. 3.12. Информационное образовательное пространство вуза

Потребители

–НИР, НИРС

–Конкурсы

–Проекты

–Гранты

–РИД

–Отчёты

–Аспиранты

–Докторанты

–Научные руководители

–Экзамены

–Планы работ

–Защита диссертаций

–Мониторинг образовательной деятельности

–Оперативная информация

–Результаты сессии и др.

–Тестирование

–СМК

–Лицензионные, аккредитационные показатели

–Планирование

–Организация

–Программы ДПО

–Учебные планы

–Движение контингента

–Формирование документов

управление доступом субъектов к объектам и осуществляет контроль за распространением прав доступа. Она в основном используется для управления информационными образовательными ресурсами вуза на уровне про- фессорско-преподавательского состава; мандатная модель осуществляет управление доступом на основании правил конфиденциального документооборота в вузе. Доступ к информации осуществляется на основании должностного положения (полномочий). Эта модель используется для защиты особо важных процессов управления вуза (финансовые потоки, персональныеданные, результатынаучныхисследований).

C помощью ролевой модели управления осуществляется управление доступом как на основе установления прав доступа, так и установленных правил (должностного положения – полномочий).

Система защиты информации должна быть сбалансированной, т. е., обеспечивая должный уровень закрытости системы, предоставлять возможность реализации процессов управления и функциональности.

Ввиду деликатности рассматриваемой проблемы, присутствия человеческого фактора, отсутствия статистических данных многие авторы в своих работах рассматривают частные вопросы информационной безопасности [33, 41–43].

Попытки исследования несанкционированного доступа к защищаемым информационным ресурсам наталкиваются на проблемы, обусловленные особенностями человеческого фактора (невнимательность, неосторожность, умышленность и т. д.), и являются трудноформализуемыми, что делает их ещё более актуальными.

Внастоящее время эффективное функционирование информационных образовательных систем напрямую зависит от наличия в её составе средств обеспечения защиты информации [44].

Внастоящее время повышение информационной безопасности информационных образовательных систем основывается на усилении и усложнении систем защиты информации или отдельных их компонентов без учётадинамикиоткрытостиинформационныхобразовательныхсистем.

По нашему мнению, общими требованиями к защите информации информационных образовательных систем должны быть следующие условия: адекватность требуемого уровня защиты, определяемая степенью конфиденциальности подлежащей обработке информации при минимальных издержках на создание механизма защиты информации и обеспечение его функционирования; удобство для пользователей и доступности ресурсов образовательных систем, т.е. защита информации не должна создавать пользователям дополнительных трудностей, требующих значительных уси-

122

лий для их преодоления; минимизация привилегий в доступе, предоставляемых пользователям, т.е. каждому пользователю должны предоставляться только действительно необходимые ему права по обращению к ресурсам системы и данным; полнота контроля, т.е. обязательная проверка всех обращений к защищаемым данным; наказуемость нарушений, причём наиболее распространённой мерой наказания должен являться отказ в доступе к системе; экономичность механизма защиты информации, т.е. обеспечение минимальности расходов на создание системы защиты информации и ее эксплуатацию; открытость проектирования, т.е. защита информациидолжна функционировать достаточно эффективно даже в том случае, если её структураисодержаниеизвестнызлоумышленнику [19, 45].

Как известно, система защиты информации любой информационной системы состоит, как правило, из трех основных взаимосвязанных компонентов: организационного, аппаратного, программного [31–33, 46, 47]. Эти компоненты необходимо создать, внедрить, постоянно контролировать, анализировать и улучшать по необходимости с целью обеспечения выполнения конкретных организационных задач защиты информации и бизнес-процессов в комплексе с другими процессами управления.

Управление процессом защиты информации в целом предполагает выработку технологии взаимодействия потребителей информации и ресурсов информационной образовательной среды в условиях полного ограничения несанкционированного (запрещенного) доступа к информации, блокирование и локализацию угроз информационной безопасности при обеспечении необходимого уровня доступности (открытости) информации для санкционированных участников информационного обмена – потребителей информации (рис. 3.13).

Потребители |

Злоумышленники (угрозы |

информации |

безопасности информации) |

Система защиты информации (Управление доступом в ИОС)

Информационная образовательная система

Рис. 3.13. Структура процесса управления информационной безопасностью образовательной системы

123

При обеспечении информационной безопасности приходится преодолевать основное её противоречие, которое заключается в необходимости обеспечения оперативности доступа к информационным образовательным ресурсам, с одной стороны, и блокирование угроз безопасности информации – с другой, но при этом следует учитывать то, что информационные образовательные системы не могут быть абсолютно безопасными и обеспечивать заданный уровень защищенности за счёт применения комплекса правовых, организационных, техническихипрограммныхсредств.

Поскольку, например, защита техническими средствами ограничена, то для обеспечения заданного уровня защиты этими средствами требуется их поддерживать соответствующими управлением и процедурами, при этом определение того, какие средства управления следует принять, требует тщательного планирования и внимания к их особенностям, а управление защитой информации требует участия всех участников информационного обмена в образовательной системе.

Анализ возможных угроз информационной безопасности позволяет сформировать требования к защите информации для любой информационной образовательной системы и составить необходимый перечень методов и средств, наиболее эффективных технологий управления информационной безопасностью и информационно-аналитической поддержки образовательной деятельности, которые могут быть определены на основе:

1)оценки рисков, сучётом общей стратегии ицелей конкретного вуза, возможныхугрозивероятностиихвозникновенияинегативноговлияния;

2)требований законов, устава вуза, других обязательных требований и требований договорных отношений, которые вуз, его партнеры, подрядчики и поставщики услуг должны выполнить;

3)конкретного набора принципов, целей и требований к обработке

ихранении информации, которые выработаны образовательным учреждением для поддержки выполнения своих задач;

4)стандартов вуза и других локальных внутривузовских нормативных документов по информационной безопасности [20, 35, 48].

Определение требований к защите информации, в свою очередь, позволяет реализовать необходимый перечень методов и средств защиты, наиболее эффективные технологии управления информационной безопас- ностьюиинформационно-аналитическойподдержкиданногопроцесса.

Решение задач по защите информации целесообразно выполнять комплексно, на основе принципов системного подхода, применяя полный арсенал типовых и оригинальных методов, механизмов и средств защиты информации.

124

Современный рынок информационной безопасности еще не может предложить механизмы и инструменты для эффективной защиты открытых информационных образовательных систем, а существующие механизмы и средства не дают достаточного уровня защиты, при этом их стоимость высока (приблизительно 100–500 тыс. $ стоит лицензия на 1000 компьютеров в составе информационных систем). Как уже изложено, применяемые (рекомендуемые) в настоящее время механизмы и средства защиты не позволяют в полной мере обеспечить информационную безопасность открытых информационных образовательных систем на необходимом уровне на протяжении всего жизненного цикла информационной системы, так как ввиду высокой динамики образовательной деятельности вуза постоянно возникают новые средства атак. Для контроля за новыми возникающими угрозами и своевременного эффективного противодействия им необходимо постоянно развивать и совершенствовать механизмы и средства поддержания информационной безопасности открытых информационных образовательных систем на установленном уровне их открытости.

Для поддержки доступности, целостности и конфиденциальности информации на уровне, необходимом для реализации информационных образовательных систем с заданным качеством их функционирования используются различные механизмы обеспечения безопасности инфор-

мации: распознавания, противодействия, восстановления и т. д. Механизмами распознавания в информационных системах выяв-

ляются атаки, успешные вторжения, повышение риска выхода из строя жизненно важных (критических) компонентов систем, а также риска потери или искажения информации. Базой для организации механизмов распознавания являются методы диагностики. Средства идентификации, оповещения, регистрации событий, анализа шаблонов поведения пользователей интегрируются в механизмы распознавания при решении задач повышения информационной безопасности информационных образовательных систем.

Механизмы противодействия ориентированы на поддержку заданных условий функционирования и минимизацию потерь при переходе информационной образовательной системы в нештатный режим функционирования (при снижении качества функционирования, например, увеличении времени выполнения заданий, времени отклика; при переходе к новой цели функционирования) и основываются на методах резервирования, используя возможности средств архивирования, идентификации, авторизации, ограничения прав доступа пользователей [49, 50].

125

Механизмы восстановления обеспечивают восстановление функциональности и работоспособности компонентов системы и информационной образовательной системы в целом. Эти механизмы разрабатываются на основе целого спектра специализированных аппаратнопрограммных методов и средств восстановления. Для восстановления информации требуется наличие сведений относительно изменений и дополнений информации, чтобы гарантировать целостность или восстановление состояния информации [41].

Из всего перечисленного многообразия механизмов и систем обеспечения информационной безопасности информационных образовательных систем можно выделить: системы мониторинга и аудита; системы аутентификации [49, 50]; средства шифрования носителей; системы выявления

ипредотвращения утечек; комплексные; программно-аппаратные средства

ит.д. [33, 46, 47].

Применение этих и других методов, механизмов и средств защиты информации необходимо осуществлять на основе действующих государственных и отраслевых стандартов по информационной безопасности с учётом внедряемых в настоящее время международных рекомендаций [51] и разрабатываемых внутривузовских локальных нормативных доку-

ментов [37, 38].

Защита информации должна работать как инструмент обеспечения конфиденциальности, целостности информации для того, чтобы избежать, или снизить соответствующие риски злоумышленного нанесения ущерба электронному контенту информационной образовательной среды, в то же времяобеспечиваянеобходимыйуровеньдоступностиинформации.

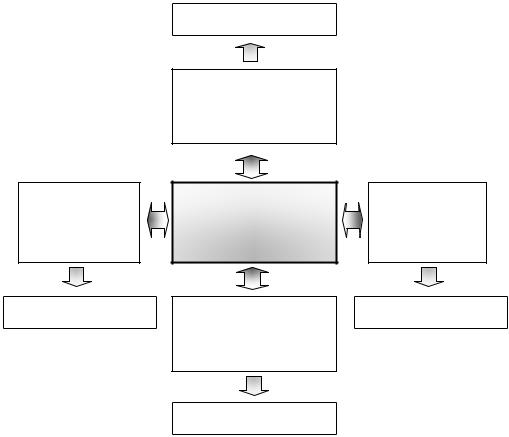

На рис. 3.14 представлена разработанная нами структурная модель обеспечения информационной безопасности открытой информационной образовательной системы вуза. Данная модель предусматривает решение основных задач, связанных с безопасностью:

–открытых информационных образовательных ресурсов;

–информационных потоков информационных образовательных систем;

–системы электронного документооборота (СЭД) – основы административной подсистемы вуза;

–информационных систем персональных данных (ИС ПДн) работников и учащихся вузов;

–научных исследований и результатов интеллектуальной деятель-

ности.

126

Комплексность решения задач защиты информации и скоординированное применение методов и средств защиты информации обеспечиваются подсистемой единой информационно-аналитической поддержки, что способствует повышению эффективности применения отдельных компонентов защиты.

В данном случае традиционно предполагается оперативное управление доступом с помощью выбранных методов и средств защиты информации с целью повышения или уменьшения степени открытости информационных образовательных ресурсов, в зависимости от категории лиц, осуществляющих доступ. При этом обеспечение конфиденциальности, целостности и доступности самих ресурсов непосредственно влияет на качество всего образовательного процесса.

Методы и средства ЗИ

Безопасность

образовательных

ресурсов

Безопасность |

Информационно- |

Безопасность |

СЭД |

аналитическая систе- |

ИС ПДн |

|

ма поддержки |

|

Методы и средства ЗИ |

Безопасность |

Методы и средства ЗИ |

|

результатов научных |

|

|

исследований |

|

Методы и средства ЗИ

Рис. 3.14. Модель обеспечения информационной безопасности открытой образовательной системы

127

Повышение эффективность управления открытостью информационных образовательных систем во многом зависит от решения задач оперативного и качественного формирования электронных документов, контроля их исполнения, а также продуманной организации их хранения, поиска и использования. Потребность в эффективном управлении электронными документами привела к созданию систем электронного документооборота (СЭД), под которыми понимают организационнотехнические системы, облегчающие процесс создания, управления доступом и распространения электронных документов в компьютерных сетях, а также обеспечивающие контроль над потоками документов в образовательном учреждении [52].

Однако СЭД порождает новые риски, и пренебрежение её защитой приводит к новым информационным угрозам для открытой информационной образовательной системы.

В общем случае к задаче создания СЭД необходимо подходить с точки зрения традиционной защиты информационной образовательной системы, обеспечивая решение следующих задач:

−аутентификация пользователей и разделение доступа;

−подтверждение авторства электронного документа;

−контроль целостности электронного документа;

−конфиденциальность электронного документа;

−обеспечение юридической значимости электронного документа. Разработка СЗИ СЭД должна проводиться с учётом защиты от вы-

явленных угроз и возможных информационных рисков, для которых определяются способы защиты и на основе предложенного показателя оценки ее эффективности. При этом учитываются основные требования, которые предъявляются к созданию СЗИ, а именно:

−система должна обеспечивать контроль и регистрацию попыток несанкционированных действий (НСД), содержать средства для точного установления идентичности каждого пользователя и производить протоколирование действий;

−обеспечивать надёжность защиты информации и контроль за функционированием системы защиты, т. е. использовать средства и методы контроля работоспособности механизмов защиты.

Важное место в обеспечении информационной безопасности открытых образовательных систем занимают вопросы обеспечения защиты информационных систем персональных данных (ИС Пдн), которые являются специфическими и достаточно регламентированы деятельностью любой организации – оператора персональных данных и базируются на

128

требованиях действующего законодательства Российской Федерации и нормативных документах ФСЭК России [53–56]. Реализация данных требований должна осуществляться в рамках единой системы управления информационной безопасностью открытых информационных образовательных систем с учётом комплексного применения методов, механизмов

исредств защиты информации.

Вэтих условиях механизмы и средства защиты информации от несанкционированного доступа к информационным образовательным ресурсам должны обеспечивать:

− контроль доступа в соответствии с условиями разграничения доступа;

− реакцию на обнаруживаемые попытки нарушения разграничения прав доступа;

− протоколирование (регистрацию) доступа к информационным образовательным ресурсам в соответствии с условиями разграничения доступа;

− блокирование доступа при подозрительных попытках использования информационного образовательного ресурса;

− защиту от несанкционированной модификации программного обеспечения, включая защиту от внедрения «вирусов» в программные продукты;

− защиту информации от случайных разрушений; − защиту от утечки информации по побочным каналам техниче-

ских средств, предназначенных для обработки и хранения конфиденциальной информации.

При этом для открытых информационных образовательных систем наряду с задачей обеспечения оперативности доступа к образовательным ресурсам должна решаться не менее важная задача – обеспечение надлежащей защиты всех информационных потоков и информационных образовательных ресурсов разной категории важности.

Вединой информационной образовательной системе обрабатываются и хранятся, как правило, служебные данные, вследствие чего к ней предъявляются требования класса 1Д, а при обработке конфиденциальных данных требуется повышение класса защищённости до 1Г в соответствии с утверждёнными «Специальными требованиями и рекомендациями по технической защитеконфиденциальнойинформации (СТР-К)».

Таким образом, определение требований защиты и выявление рисков позволяют выбрать и внедрить соответствующие средства управления информационной безопасностью с целью обеспечения снижения рисков до приёмлемого уровня. Средства управления могут быть выбраны из этого

129

стандарта или из других наборов средств управления, или же могут быть разработаны вновь с целью удовлетворения конкретных потребностей защиты информации. Выбор средств управления защитой зависит от организационных решений, основанных на критериях оценки угроз, вариантах обработки рисков и на общем подходе к управлению рисками, применяемом вобразовательной системе. Кроме того, выбор механизмов безопасности должен подчиняться всем применимым национальным и международным законам и нормам. Комплексное применение методов и средств защиты

иединая информационно-аналитическая поддержка обеспечат необходимые качественные характеристики и в первую очередь – эффективность управленияоткрытымиинформационнымиобразовательнымисистемами.

Подведем итоги изложенного материала в главе 3:

1.Показано, что вуз, имеющий характер замкнутой образовательной системы с очерченными границами по отношению к окружению, характеризуется чётко выраженной внутренней структурой, слабыми контактами с внешним миром, редкой сменой персонала, отсутствием участия в обмене опытом. Как правило, подобные вузы не приемлют новых идей, концепций

иметодов обучения, что на современном этапе не может гарантировать успешности функционирования образовательной системы. В таких вузах постепенно возрастает энтропия, что приводит к деградации образовательной системы. Образовательная система открытого типа динамична, открыта для обмена опытом, имеет широкие контакты с внешним миром, для нее характерна высокая степень интеграции на основе информационных технологий, но в то же время она индивидуальна при принятии и реализации инновационных решений в вопросах организации учебного процесса. За счёт поступления полезной информации извне система получает дополнительную негэнтропию, приводящую к необходимости организации новых структур или самоорганизации. Обосновано, что информационная система вуза является большой и сложной системой, в которой осуществляется информационное нелинейное взаимодействие большого количества структурных подразделений, в основном определяющее эффективность функционирования и развитияобразовательнойсистемывуза.

2.Проведён анализ основных информационных потоков, протекающих в вузе. Введены показатели информационных потоков: полнота, структура, совместимость и степень влияния на безопасность функционирования информационной образовательной системы. Показано, что для обеспечения полноты и совместимости информационных потоков необходимо использование принципов и технологий открытых образовательных систем. Суть этих принципов заключается в создании среды, включающей программные

130