- •Институт математики, физики и информатики

- •Реферат

- •Содержание

- •Глава 1. Методы обходов биометрической защиты....................................7

- •Глава 2.Обход физической защиты созданием муляжа..............................11

- •Глава 3.Система защиты и пути противодействия обходу сканера ..........15

- •Введение

- •Глава 1. Методы обходов биометрической защиты

- •Глава 2. Обход физической защиты созданием муляжа

- •Глава 3.Система защиты и пути противодействия обходу сканера

- •Заключение

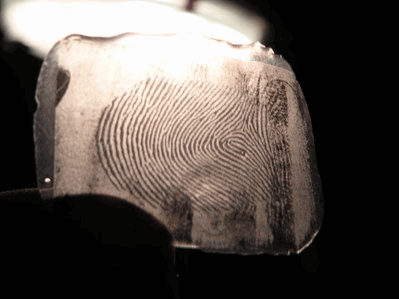

Глава 2. Обход физической защиты созданием муляжа

Сейчас

многие производители дактилоскопических

датчиков вводят контроль дополнительных

параметров, таких, как температура тела,

пульс, наличие потовых желёз

(кожно-гальваническая реакция). Однако

3-й способ позволяет сымитировать все

эти параметры, т.к. палец будет не совсем

искусственный, а ваш, но с поддельным

отпечатком пальца.

Рассмотрим

способ изготовления наиболее эффективного

с точки зрения обмана дактилоскопического

датчика «искусственного пальца».

Для

изготовления фальшивого отпечатка

пальца нам понядобятся:

1.

Образец отпечатка (в данном случае мы

нашли его на стеклянной бутылке)

2.

Резиновая крышечка от бутылки

3.

Суперклей

4.

Цифровой фотоаппарат

5.

Лазерный принтер

6.

Компьютер с Photoshop'ом

7.

Прозрачная плёнка для печати на

принтере

8.

Клей ПВА

Итак,

приступим к изготовлению. Представим,

что мы имеем бутылку с отпечатком пальца

человека, имеющего санкционированный

доступ к системе:

Наносим

несколько капель суперклея в крышечку,

подождём несколько минут, чтобы клей

подстыл и не стекал. Теперь накрываем

наш образец крышечкой с клеем, для того,

чтобы пары клея осели на органической

структуре отпечатка,

Наносим

несколько капель суперклея в крышечку,

подождём несколько минут, чтобы клей

подстыл и не стекал. Теперь накрываем

наш образец крышечкой с клеем, для того,

чтобы пары клея осели на органической

структуре отпечатка,

тем

самым визуально проявив его на

стекле.

Отлично,

теперь можно сфотографировать отпечаток

в режиме высокой чёткости.

тем

самым визуально проявив его на

стекле.

Отлично,

теперь можно сфотографировать отпечаток

в режиме высокой чёткости.

С

помощью Photoshop'а обработать снимок так,

чтобы убрать «грязь и размытость».В

итоге мы должны получить чёткий

чёрно-белый рисунок оригинального

размера.

С

помощью Photoshop'а обработать снимок так,

чтобы убрать «грязь и размытость».В

итоге мы должны получить чёткий

чёрно-белый рисунок оригинального

размера.

Распечатаем его с помощью лазерного принтера на прозрачной плёнке. Тонер создаёт на плёнке трёхмерную структуру. Теперь наносим сверху на плёнку тонкий слой клея ПВА.

Когда

ПВА застынет, вырезаем наш фальшивый

отпечаток, и приклеиваем к своему пальцу

с помощью лака для ногтей (можете и

суперклеем попробовать, если вам надо

надолго и покрепче). Отпечаток готов:

Когда

ПВА застынет, вырезаем наш фальшивый

отпечаток, и приклеиваем к своему пальцу

с помощью лака для ногтей (можете и

суперклеем попробовать, если вам надо

надолго и покрепче). Отпечаток готов:

Методы

изготовления рельефного отпечатка

пальца могут быть разными. Например, в

«Разрушителях легенд» был показан

несколько иной подход — вытравление

кожного рисунка на печатной плате,

покрытой медью.

Методы

изготовления рельефного отпечатка

пальца могут быть разными. Например, в

«Разрушителях легенд» был показан

несколько иной подход — вытравление

кожного рисунка на печатной плате,

покрытой медью.

Глава 3.Система защиты и пути противодействия обходу сканера

В настоящее время хакерами создано множество способов способов по обходу биометрической защиты.

Наиболее распространенной является атака, реализуемая на «последний бит» решающего правила. Если в программе защиты найден «последний бит» решающего правила, то достаточно его изменить и защита будет снята. Возможность тиражирования средств автоматического взлома является существенной угрозой для классической биометрической защиты. Исследовать новую программу для того, что бы атаковать только одного человека нет смысла. Иное дело, когда эффект удачной атаки удается тиражировать. Хакер, исследующий программу защиты, фактически надеется на возможность тиражирования результатов своего исследования, только в этом случае затраты окупаются.

Приведенный выше перечень уязвимостей и возможных атак на статическую биометрическую защиту с классическим решающим правилом порождает ряд проблем, которые необходимо решать:

-

проблема незаконного массового сбора биометрических данных преступными сообществами;

-

проблема безопасного хранения биометрических данных в системах и устройствах;

-

проблема атаки на коллизии слабой биометрии;

-

проблема синтеза физических и электронных муляжей и обмана биометрии с их использованием;

-

проблема обеспечения анонимности биометрии;

-

проблема ликвидации последствий компрометации статических, неизменяемых биометрических образов;

-

проблема индивидуального тестирования обученных узнавать конкретного человека средств биометрии.

Всю группу перечисленных выше проблем для биометрии статических, неизменяемых образов одновременно решить не удается.

Поэтому мы предпримим организационные меры по обеспечению более эффективной защиты.

В организационным мерам защиты мы будем включать:

-

Осведомление персонала по технике безопасности и мерам предосторожности при аутентификации

-

Снабжение помещения видеонаблюдением где находиться защищаемая информация биометрическими средствами защиты

-

Более детальное знакомство с персоналом, выявление потенциальных связей с конкурирующими организациями персонала для выявление инсайдеров.