- •Внимание!

- •Об авторах

- •О техническом редакторе

- •О соавторах

- •Предисловие

- •Благодарности

- •Отдельное спасибо

- •Введение

- •Необходимая квалификация

- •Изучение на примерах

- •Структура книги

- •Глава 0. Анализ вредоносных программ для начинающих

- •Цель анализа вредоносных программ

- •Методики анализа вредоносного ПО

- •Общие правила анализа вредоносного ПО

- •Глава 1. Основные статические методики

- •Сканирование антивирусом: первый шаг

- •Хеширование: отпечатки пальцев злоумышленника

- •Поиск строк

- •Упакованное и обфусцированное вредоносное ПО

- •Формат переносимых исполняемых файлов

- •Компонуемые библиотеки и функции

- •Статический анализ на практике

- •Заголовки и разделы PE-файла

- •Итоги главы

- •Глава 2. Анализ вредоносных программ в виртуальных машинах

- •Структура виртуальной машины

- •Запуск виртуальной машины для анализа вредоносного ПО

- •Использование виртуальной машины для анализа безопасности

- •Риски при использовании VMware для анализа безопасности

- •Запись/воспроизведение работы компьютера

- •Итоги главы

- •Глава 3. Основы динамического анализа

- •Песочницы: решение на скорую руку

- •Запуск вредоносных программ

- •Мониторинг с помощью Process Monitor

- •Сравнение снимков реестра с помощью Regshot

- •Симуляция сети

- •Перехват пакетов с помощью Wireshark

- •Использование INetSim

- •Применение основных инструментов для динамического анализа

- •Итоги главы

- •Уровни абстракции

- •Архитектура x86

- •Итоги главы

- •Глава 5. IDA Pro

- •Загрузка исполняемого файла

- •Интерфейс IDA Pro

- •Использование перекрестных ссылок

- •Анализ функций

- •Схематическое представление

- •Повышение эффективности дизассемблирования

- •Плагины к IDA Pro

- •Итоги главы

- •Глава 6. Распознавание конструкций языка C в ассемблере

- •Переменные: локальные и глобальные

- •Дизассемблирование арифметических операций

- •Распознавание выражений if

- •Распознавание циклов

- •Соглашения, касающиеся вызова функций

- •Анализ выражений switch

- •Дизассемблирование массивов

- •Распознавание структур

- •Анализ обхода связного списка

- •Итоги главы

- •Глава 7. Анализ вредоносных программ для Windows

- •Windows API

- •Реестр Windows

- •API для работы с сетью

- •Отслеживание запущенной вредоносной программы

- •Сравнение режимов ядра и пользователя

- •Native API

- •Итоги главы

- •Глава 8. Отладка

- •Сравнение отладки на уровне исходного и дизассемблированного кода

- •Отладка на уровне ядра и пользователя

- •Использование отладчика

- •Исключения

- •Управление выполнением с помощью отладчика

- •Изменение хода выполнения программы на практике

- •Итоги главы

- •Глава 9. OllyDbg

- •Загрузка вредоносного ПО

- •Пользовательский интерфейс OllyDbg

- •Карта памяти

- •Просмотр потоков и стеков

- •Выполнение кода

- •Точки останова

- •Трассировка

- •Обработка исключений

- •Редактирование кода

- •Анализ кода командной оболочки

- •Вспомогательные возможности

- •Подключаемые модули

- •Отладка с использованием скриптов

- •Итоги главы

- •Драйверы и код ядра

- •Подготовка к отладке ядра

- •Использование WinDbg

- •Отладочные символы Microsoft

- •Отладка ядра на практике

- •Руткиты

- •Загрузка драйверов

- •Итоги главы

- •Глава 11. Поведение вредоносных программ

- •Программы для загрузки и запуска ПО

- •Бэкдоры

- •Похищение учетных данных

- •Механизм постоянного присутствия

- •Повышение привилегий

- •Заметая следы: руткиты, работающие в пользовательском режиме

- •Итоги главы

- •Глава 12. Скрытый запуск вредоносного ПО

- •Загрузчики

- •Внедрение в процесс

- •Подмена процесса

- •Внедрение перехватчиков

- •Detours

- •Внедрение асинхронных процедур

- •Итоги главы

- •Глава 13. Кодирование данных

- •Простые шифры

- •Распространенные криптографические алгоритмы

- •Нестандартное кодирование

- •Декодирование

- •Итоги главы

- •Глава 14. Сетевые сигнатуры, нацеленные на вредоносное ПО

- •Сетевые контрмеры

- •Безопасное расследование вредоносной деятельности в Интернете

- •Контрмеры, основанные на сетевом трафике

- •Углубленный анализ

- •Сочетание динамических и статических методик анализа

- •Понимание психологии злоумышленника

- •Итоги главы

- •Искажение алгоритмов дизассемблирования

- •Срыв анализа слоя стека

- •Итоги главы

- •Глава 16. Антиотладка

- •Обнаружение отладчика в Windows

- •Распознавание поведения отладчика

- •Искажение работы отладчика

- •Уязвимости отладчиков

- •Итоги главы

- •Глава 17. Методы противодействия виртуальным машинам

- •Признаки присутствия VMware

- •Уязвимые инструкции

- •Изменение настроек

- •Побег из виртуальной машины

- •Итоги главы

- •Глава 18. Упаковщики и распаковка

- •Анатомия упаковщика

- •Распознавание упакованных программ

- •Способы распаковки

- •Автоматизированная распаковка

- •Ручная распаковка

- •Советы и приемы для работы с распространенными упаковщиками

- •Анализ без полной распаковки

- •Итоги главы

- •Глава 19. Анализ кода командной оболочки

- •Загрузка кода командной оболочки для анализа

- •Позиционно-независимый код

- •Определение адреса выполнения

- •Поиск символов вручную

- •Окончательная версия программы Hello World

- •Кодировки кода командной оболочки

- •NOP-цепочки

- •Поиск кода командной оболочки

- •Итоги главы

- •Глава 20. Анализ кода на C++

- •Объектно-ориентированное программирование

- •Обычные и виртуальные функции

- •Создание и уничтожение объектов

- •Итоги главы

- •Какой смысл в 64-битном вредоносном ПО?

- •Особенности архитектуры x64

- •Признаки вредоносного кода на платформе x64

- •Итоги главы

- •Приложения

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

2 |

|||

|

|

|

|

|

|

.c |

|

|||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Анализ вредоносных программ в виртуальных машинах

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Прежде чем запускать вредоносное ПО для выполнения динамического анализа, вы должны подготовить для этого безопасную среду. Свежие вредоносы могут быть полны сюрпризов — если запустить их на рабочем компьютере, они быстро распространятся по сети и от них будет крайне сложно избавиться. Безопасная среда позволит вам исследовать вредоносный код, не подвергая ненужному риску свой или другие компьютеры сети.

Для безопасного изучения вредоноса можно использовать отдельный физический или виртуальный компьютер. В первом случае система должна находиться в физически изолированной сети, узлы которой отключены от Интернета или других сетей, чтобы не допустить распространения вредоносного ПО.

Физически изолированные сети позволяют запускать зараженные файлы в реальной среде, не подвергая риску другие компьютеры. Однако недостатком такого подхода является отсутствие интернет-соединения. Вредоносный код часто зависит от подключения к Интернету, откуда он загружает обновления, инструкции и другую информацию.

Еще один недостаток проведения анализа на физических, а не виртуальных компьютерах заключается в том, что удаление вредоносных программ может оказаться непростой задачей. Во избежание проблем большинство аналитиков зловредного ПО используют такие инструменты, как Norton Ghost, чтобы создать резервный образ операционной системы и восстановить ее на компьютере после завершения анализа.

Основным преимуществом использования реальных компьютеров для анализа безопасности является то, что некоторые вредоносы могут вести себя иначе в виртуальной среде. Обнаружив вокруг себя виртуальную машину, они меняют свое поведение, чтобы воспрепятствовать анализу.

И все же, учитывая риски и недостатки использования реальных компьютеров, для динамического анализа чаще всего применяют виртуальные машины. В этой главе мы сосредоточимся на анализе вредоносного ПО в виртуальной среде.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

||

P |

|

|

|

|

|

NOW! |

o |

|

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|||

w |

|

|

to |

|

|

|

|

|

Глава 2. Анализ вредоносных программ в виртуальных машинах |

||

w Click |

|

|

|

|

|

|

|

||||

|

|

|

|

|

o |

m |

|

||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

.c |

|

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|

||

Структура виртуальной машины

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

w53 |

to |

|

|

|

|

|

||||

w Click |

|

|

|

|

|

|

||||

|

|

|

|

|

o |

m |

||||

|

w |

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

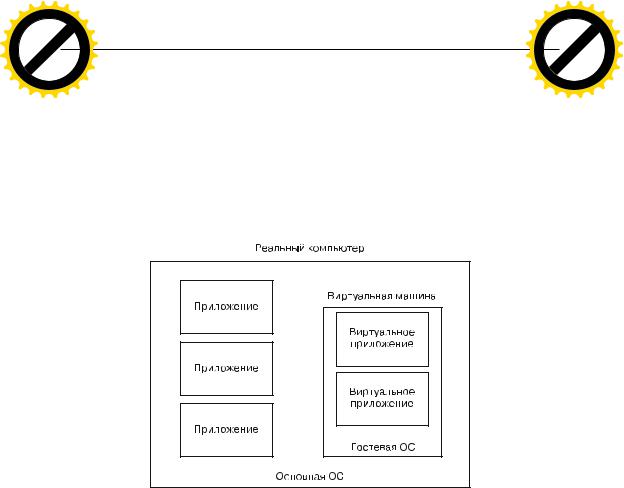

Виртуальная машина — это «компьютер внутри компьютера» (рис. 2.1). Гостевая ОС устанавливается в виртуальную машину, запущенную в основной ОС. Эти две операционные системы изолированы друг от друга, и вредонос, работающий в виртуальной машине, не может навредить основной ОС. Даже если виртуальная машина будет повреждена, вы сможете просто переустановить в ней операционную систему или вернуть ее в исходное состояние.

Рис. 2.1. Традиционные приложения работают так, как показано в левом столбце. Гостевая ОС полностью содержится внутри виртуальной машины, а виртуальные приложения выполняются внутри гостевой ОС

Компания VMware предлагает популярную линейку продуктов для настольной виртуализации, с помощью которых можно проводить анализ вредоносного ПО внутри виртуальных машин. Программа VMware Player является бесплатной и может использоваться для создания и запуска виртуальных машин, однако ей недостает некоторых возможностей, необходимых для эффективного анализа вредоносов. Пакет VMware Workstation стоит почти $200 и в целом лучше подходит для наших задач. Он обладает функцией создания снимков, что позволяет сохранять текущее состояние виртуальной машины, и возможностью клонировать или копировать существующую виртуальную машину.

У VMware есть множество альтернатив, таких как Parallels, Microsoft Virtual PC, Microsoft Hyper-V и Xen. Они различаются в поддержке и свойствах гостевых и основных ОС. Мы будем применять VMware, но материал этой книги пригодится вам, даже если вы предпочитаете другой инструмент виртуализации.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

w |

|

|

to |

|

|

54 Часть I • Базовый анализ |

||||

w Click |

|

|

|

|

|

|

||||

|

|

|

|

|

o |

m |

||||

|

w |

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Запуск виртуальной машины для анализа вредоносного ПО

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Прежде чем использовать виртуальную машину для анализа безопасности, вам сначала нужно ее создать. Эта книга не имеет прямого отношения к виртуализации, поэтому мы не станем давать подробные инструкции. Если у вас есть несколько вариантов аппаратной конфигурации, лучше всего выбрать тот, что предлагается по умолчанию (если только он не идет вразрез с вашими требованиями). Выберите подходящий размер жесткого диска.

VMware разумно управляет дисковым пространством, подгоняя размер виртуального диска под ваши потребности. Например, если вы создали жесткий диск на 20 Гбайт, а данные на нем занимают лишь 4 Гбайт, VMware соответственно сократит его объем. 20 Гбайт — хороший исходный размер для виртуального накопителя. Этого должно хватить для установки гостевой ОС и любых инструментов, которые могут понадобиться для анализа вредоносного ПО. Программа VMware сама определит параметры, подходящие для большинства случаев.

После этого вы можете устанавливать ОС и приложения. Большинство вредо носных программ и инструментов для их анализа работают в Windows — скорее всего, она и будет вашей гостевой ОС. На момент написания этой книги Windows XP все еще остается самой популярной операционной системой и целью для основной массы вредоносного ПО, поэтому мы будем проводить исследования именно на ней.

Подготовив ОС, вы можете установить все необходимые приложения. Можно сделать это позже, но обычно проще настроить всю среду одновременно. В приложении Б перечислены полезные программы для анализа вредоносов.

Вслед за этим нужно установить VMware Tools. Чтобы начать установку, выберите пункт VM Install VMware Tools (VM Установить VMware Tools) в меню VMware. Пакет VMware Tools улучшает работу пользователя, упрощая управление мышью и клавиатурой. Он также открывает доступ к общим папкам, позволяет перетаскивать файлы и дает много других возможностей, которые мы еще обсудим в этой главе.

После установки VMware необходимо заняться конфигурацией.

Конфигурация VMware

Большинство вредоносных программ обладают сетевыми возможностями. Например, червь в попытке распространиться производит сетевые атаки на другие компьютеры. Вряд ли вы захотите, чтобы он их заразил, поэтому важно не позволить червю получить доступ к сети.

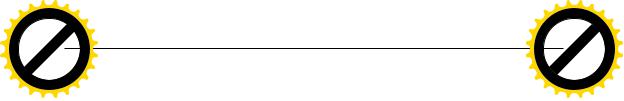

При анализе вредоносного ПО имеет смысл понаблюдать за его сетевой активностью: это поможет вам понять намерения его автора, создать сигнатуры или в полной мере изучить зловредную программу. Как показано на рис. 2.2, VMware предлагает несколько вариантов виртуальных сетей. Мы обсудим их в следующих разделах.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

Глава 2. Анализ вредоносных программ в виртуальных машинах

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

w55 |

to |

|

|

|

|

|

||||

w Click |

|

|

|

|

|

|

||||

|

|

|

|

|

o |

m |

||||

|

w |

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Рис. 2.2. Варианты конфигурации виртуальной сети для сетевого адаптера

Отключение сети

Вы можете настроить виртуальную машину так, чтобы она вообще не имела доступа к сети, но обычно это не самый лучший выбор. Это может быть полезно лишь в отдельных случаях. При работе без сетевого соединения вы не сможете проанализировать вредоносную сетевую активность.

Но если у вас есть веские причины для отключения сети в VMware, вы можете это сделать, удалив сетевой адаптер из виртуальной машины или отключив его с помощью пункта меню VM Removable Devices (VM Подключаемые устройства).

Вы также можете указать, должен ли сетевой адаптер подключаться автоматически при включении машины; для этого предусмотрен флажок Connect at power on (Подключить при включении питания), как показано на рис. 2.2.

Настройка совместной сети

Это вариант, позволяющий создать отдельную частную локальную сеть между основной и гостевой ОС. Он часто используется для анализа безопасности. Совместная сеть не подключена к Интернету, то есть вредоносное ПО не выйдет за пределы виртуальной машины, но будет иметь доступ к сетевому подключению.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

w |

|

|

to |

|

|

56 Часть I • Базовый анализ |

||||

w Click |

|

|

|

|

|

|

||||

|

|

|

|

|

o |

m |

||||

|

w |

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

ПРИМЕЧАНИЕ

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

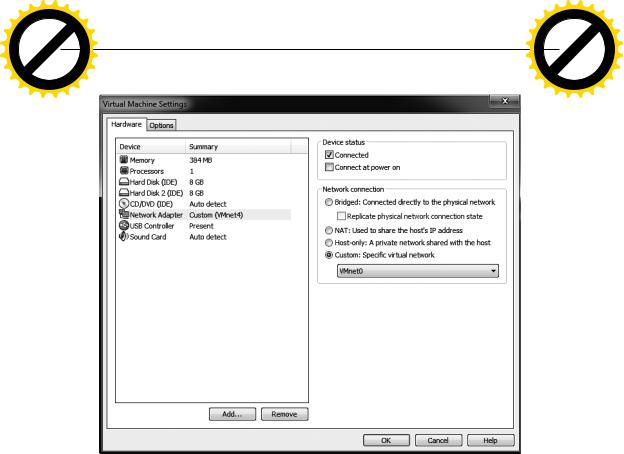

Настраивая основной компьютер, убедитесь в том, что на нем установлены все последние заплатки, на случай если подопытный вредонос попытается распространиться за его пределы. Также не помешает сконфигурировать в виртуальной машине сдерживающий брандмауэр, чтобы вредонос не смог заразить вашу основную систему. Брандмауэр от компании Microsoft, который поставляется вместе с Windows XP Service Pack 2 и более новыми версиями, имеет хорошую документацию и обеспечивает достаточный уровень защиты. Но помните, что даже самые свежие заплатки могут оказаться бесполезными, если для заражения основной ОС будет применена уязвимость нулевого дня.

На рис. 2.3 показана конфигурация для совместной сети. Если выбрать этот вариант, VMware создаст по виртуальному сетевому адаптеру в основной и виртуальной системах и затем соединит их, полностью игнорируя реальный физический интерфейс компьютера, который по-прежнему будет подключен к Интернету или другой внешней сети.

Рис. 2.3. Совместная сеть в VMware

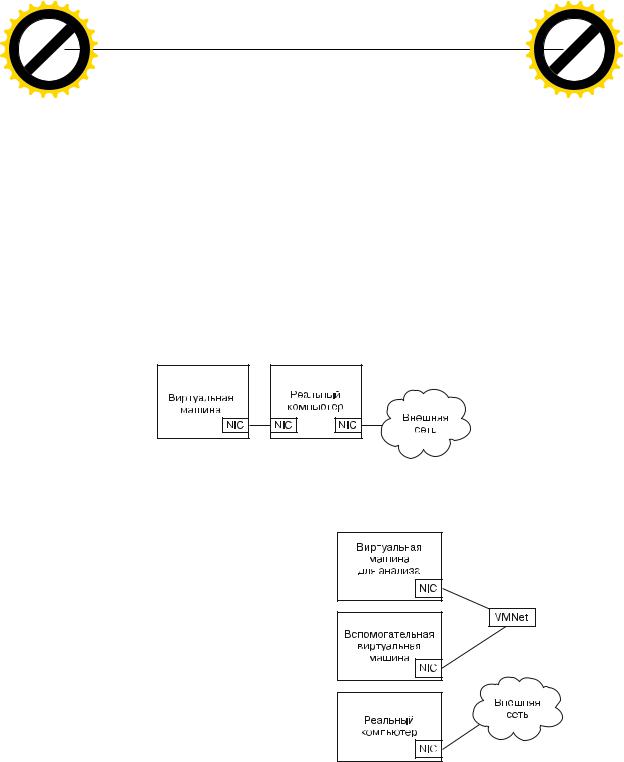

Использование нескольких виртуальных машин

Последний вариант конфигурации объединяет в себе лучшие стороны предыдущих двух. Он требует наличия нескольких виртуальных машин, соединенных в локальную сеть, при этом не нужно подключение к Интернету или основной системе. Таким образом вредоносное ПО имеет выход в сеть, но эта сеть не связана ни с чем важным.

На рис. 2.4 представлена нестандартная конфигурация с двумя виртуальными машинами, соединенными между собой. В данном случае одна виртуальная машина предназначена для анализа вредоносного ПО, а на второй должны быть запущены вспомогательные службы. Обе они подключены к одному и тому же виртуальному

Рис. 2.4. Нестандартная сетевая конфигурация в VMware