- •Отзывы и пожелания

- •Список опечаток

- •Нарушение авторских прав

- •Предисловие

- •Кому адресована эта книга

- •О чем идет речь в книге

- •Как извлечь максимум из книги?

- •Загрузка примеров

- •Загрузка цветных изображений

- •Условные обозначения

- •Атаки на веб-приложения. Введение

- •Правила применения оружия

- •Вопросы конфиденциальности данных

- •Очистка

- •Инструментарий тестировщика

- •Kali Linux

- •Альтернативы Kali Linux

- •Прокси-сервер

- •Burp Suite

- •Zed Attack Proxy

- •Облачная инфраструктура

- •Дополнительные источники

- •Упражнения

- •Резюме

- •Глава 2

- •Эффективное обнаружение

- •Типы тестирования

- •Построение карты сети

- •Masscan

- •hatWeb

- •Nikto

- •CMS-сканеры

- •Эффективная атака методом полного перебора

- •Средства сканирования

- •Постоянное картирование контента

- •Обработка полезной нагрузки

- •«Полиглот»

- •Запутывание (обфускация) кода

- •Дополнительные источники

- •Упражнения

- •Резюме

- •Глава 3

- •Легкая добыча

- •Анализ сети

- •Ищем вход

- •Определение учетных данных

- •Есть способ получше

- •Очистка

- •Дополнительные ресурсы

- •Резюме

- •Глава 4

- •Продвинутые способы атаки с использованием метода полного перебора

- •Распыление подбора пароля

- •Спросим LinkedIn

- •Метаданные

- •Кассетная бомба

- •За семью прокси-серверами

- •ProxyCannon

- •Резюме

- •Глава 5

- •Внедрение файлов

- •Удаленное внедрение файлов

- •Локальное внедрение файлов

- •Внедрение файла для удаленного выполнения кода

- •Резюме

- •Обнаружение и эксплуатация уязвимостей в приложениях с помощью внешних сервисов

- •Распространенный сценарий

- •Командно-контрольный сервер

- •Центр сертификации Let’s Encrypt

- •INetSim

- •Подтверждение

- •Асинхронное извлечение данных

- •Построение выводов на основе анализа данных

- •Резюме

- •Расширение функциональных возможностей Burp Suite

- •Нелегальная аутентификация и злоупотребление учетными записями

- •Швейцарский нож

- •Запутывание кода

- •Collaborator

- •Открытый сервер

- •Выделенный сервер Collaborator

- •Резюме

- •Глава 8

- •Вредоносная сериализация

- •Использование десериализации

- •Атака на пользовательские протоколы

- •Анализ протокола

- •Эксплойт для осуществления атаки

- •Резюме

- •Практические атаки на стороне клиента

- •Правила ограничения домена

- •Совместное использование ресурсов разными источниками

- •Межсайтовый скриптинг

- •Постоянный XSS

- •DOM-модели

- •Межсайтовая подделка запроса

- •BeEF

- •Перехват

- •Атаки с применением методов социальной инженерии

- •Кейлоггер

- •Закрепление в системе

- •Автоматическая эксплуатация

- •Туннелирование трафика

- •Резюме

- •Практические атаки на стороне сервера

- •Внутренние и внешние ссылки

- •Атаки XXE

- •Атака billion laughs

- •Подделка запроса

- •Сканер портов

- •Утечка информации

- •«Слепой» XXE

- •Удаленное выполнение кода

- •Резюме

- •Глава 11

- •Атака на API

- •Протоколы передачи данных

- •SOAP

- •REST

- •Аутентификация с помощью API

- •Базовая аутентификация

- •Ключи API

- •Токены на предъявителя

- •Postman

- •Установка

- •Вышестоящий прокси-сервер

- •Среда выполнения

- •Коллекции

- •Запуск коллекции

- •Факторы атаки

- •Резюме

- •Глава 12

- •Атака на CMS

- •Оценка приложения

- •WPScan

- •sqlmap

- •Droopescan

- •Arachni

- •Взлом кода с помощью бэкдора

- •Закрепление в системе

- •Утечка учетных данных

- •Резюме

- •Глава 13

- •Взлом контейнеров

- •Сценарий уязвимости в Docker

- •Осведомленность о ситуации

- •Взлом контейнера

- •Резюме

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

E |

|

|

|

|||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

|||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

|

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

Эффективная атака методом полного перебора 39 BUY |

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

w Click |

to |

|

|

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

m |

w Click |

|

|

|

|

|

|

|

m |

|||||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

|||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

e |

Во время теста в одном из плагинов вы можете обнаружить уязвимость, ко- |

|

|

e |

|

|||||||||||

|

|

|

df |

|

|

n |

|

|

|

|

|

|

|

|

df |

|

|

n |

|

|

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

торую можно использовать удаленно. Она предоставляет оболочку, но чаще всего WordPress – это кладезь информации. Имена пользователей могут быть перебраны, пароли часто являются слабыми и легко определяются с помощью метода полного перебора,или же можетбытьвключена индексация каталогов. Папка содержимого WordPress иногда также содержит конфиденциальные документы, «временно» загруженные администратором. В последующих главах вы увидите, как можно использовать неправильно настроенный экземпляр WordPress для атаки на сервер приложений и для дальнейшего продвижения по сети.

WordPress в этом отношении не одинок. Joomla и Drupal также очень популярны и обладают множеством тех же уязвимостей и проблем конфигурации.

Существуетнесколько бесплатных сканеров,предназначенныхдлятестирования этих CMS:

WPScan (https://wpscan.org/): мощный инструмент для тестирования сайтов на WordPress;

JoomScan (https://github.com/rezasp/joomscan): как видно из названия,

этоCMS-сканер,специализирующийсянатестированиисайтовнаJoomla;

droopescan (https://github.com/droope/droopescan): сканер для Drupal с

некоторой поддержкой Joomla;

CMSmap (https://github.com/Dionach/CMSmap): более универсальный ска-

нер и инструмент для атак методом полного перебора, поддерживаю-

щий WordPress, Joomla и Drupal.

Прежде чем продолжить сканирование сайта на WordPress, убедитесь, что он размещен в области действия задания. При некоторых реализациях основной сайт на CMS будет размещаться локально,а плагины или каталоги контента–находиться в отдель-

ной сети доставки содержимого (CDN, content delivery network).

На эти хосты сети доставки можно подать форму уведомления о тестировании на проникновение,прежде чем их включат в тест.

Эффективная атака методом полного перебора

Атака методом полного перебора обычно содержит кучу запросов или догадок, чтобы получить доступ или раскрыть информацию, которая может быть скрыта иным образом. Можно использовать ее для формы входа в систему на административной панели для поиска часто используемых паролей или имен пользователей. Также можно применить ее для корневого каталога веб-

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

|

r |

|||||

P |

|

|

|

|

NOW! |

o |

|

|

P |

|

|

|

|

|

NOW! |

o |

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

BUY |

|

|

|||||||||

w Click |

to |

BUY 40 Глава 2.Эффективное обнаружение |

w Click |

to |

|

|

|

|

|

|

||||||||||||||||

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

|

|

|

m |

|||||||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

|

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

|

|

приложения в поисках распространенных ошибок конфигурации и положен- |

|

|

|

e |

|

||||||||||||||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

|

|

df |

|

|

n |

|

|||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

|

|

|

|

|

ных не на место конфиденциальных файлов. |

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

Многие хакерские вылазки оказались успешными из-за слабых учетных |

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

данныхилинеправильнойконфигурацииприложения.Методполногоперебо- |

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

ра поможет в раскрытии информации,которая могла быть скрыта,или предо- |

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

ставит доступ к базе данных, поскольку разработчик забыл изменить учетные |

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

данные по умолчанию. |

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

Тут имеются очевидные проблемы. Прежде всего этот метод отнимает мно- |

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

го времени и может быть очень шумным. Например, атака на веб-сервис с |

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

помощью пресловутого списка слов rockyou.txt, несомненно, разбудит анали- |

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

тика из центра мониторинга и реагирования на инциденты информационной |

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

безопасности |

и быстро положит конец вашей деятельности. |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

Список rockyou.txt содержит свыше 14 млн записей и в конечном итоге по- |

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

может успешно определить учетные данные, но лучше ограничить поток тра- |

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

фика к жертве с помощью меньшего и более эффективного списка. |

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

РепозиторийSecListsявляетсяоднимизлучшихнаборовраспространенных |

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

ключевых слов, учетных данных, каталогов, полезных нагрузок и даже веб- |

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

оболочек: https://github.com/danielmiessler/SecLists. |

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Альтернативой или дополнением к SecLists является FuzzDB. Это похожая коллекция файлов,содержащая различные полезные инструменты, которые помогут с перебором. Ее также можно загру-

зить из репозитория GitHub на сайте https://github.com/fuzzdbproject/fuzzdb.

Получить последнюю копию SecLists легко, используя git, популярный инструмент системы управления версиями. Извлечь хранилище можно с по мощью команды git clone.

root@kali:~/tools# git clone https://github.com/danielmiessler/SecLists

SecLists содержит постоянно развивающуюся базу данных скомпилированных списков слов, которые можно использовать при сканировании для обнаружений, при атаках методом полного перебора и др.

Список слов SecList |

Описание |

|

|

Discovery |

Веб-содержимое,DNS и порты Nmap |

|

|

Fuzzing |

FuzzDB,Brutelogic,вирусы-«полиглоты» и др. |

|

|

IOCs |

Связанные с вредоносным программным обеспечением индика- |

|

торы компрометации |

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

Список слов SecList |

|||||

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

Miscellaneous |

|||

Passwords

Pattern-Matching

Payloads

Usernames

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

E |

|

|

|||

|

|

|

X |

|

|

|

|

|||

|

|

- |

|

|

|

|

d |

|

||

|

|

F |

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

|

P |

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

Эффективная атака методом полного перебора 41 BUY |

|

|

||||||||

|

|

|

|

|

||||||

|

w Click |

to |

|

|

|

|

m |

|||

|

|

|

|

|

|

|||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

o |

|

|

|

. |

|

|

|

|

.c |

|

||

|

|

|

p |

|

|

|

g |

|

|

|

|

|

|

|

df |

|

n |

e |

|

||

Описание |

|

|

|

|

-x cha |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Различные списки слов, которые могут иметь неясное использование

Большое количество списков слов для распространенных паролей

Списки шаблонов,которые используются при поиске интересую щей информации

Веб-оболочки для распространенных языков, Windows Netcat и тестовый файл EICAR

Списки распространенных имен и идентификаторов входа

Сообщество безопасности часто вносит свой вклад в SecLists, и получение последних изменений из GitHub перед началом выполнения задания – хорошая практика.

Надеемся, что построение карты сети уже предоставило несколько ключевых элементов информации, которые помогут вам более эффективно выполнить атаку методом полного перебора. Хотя Nikto и Nmap не всегда находят уязвимость, связанную с быстрым и простым удаленным выполнением кода, они возвращаютданные,которые могут быть полезны при принятии решения

отом, какой список слов использовать для обнаружения. Полезная информация может включать в себя следующее:

программное обеспечение веб-сервера: Apache, NGINX или IIS;язык разработки на стороне сервера: ASP.NET, PHP или Java;

базовую (Linux, Windows) или встраиваемую операционную систему;

robots.txt;

интересные HTTP-заголовки ответа;

обнаружение межсетевого экрана: F5 или Akamai.

Можно строить предположения относительно приложения, основываясь на очень простой информации, данной в предыдущем списке. Например, вебсервер IIS, скорее всего, будет иметь приложение, написанное на ASP.NET, а не на PHP. Хотя PHP по-прежнему доступен для Windows (через XAMPP), в эксплуатационной среде он встречается не так часто. Напротив, пока сущест вуют процессоры Active Server Pages (ASP) для систем Linux, PHP или Node.js

гораздо более распространены в нашидни.При использовании атаки методом грубого перебора на файлы можно учесть это при выборе расширения для вируса: .asp и .aspx для Windows и .php для Linux – неплохое начало.

Файл robots.txt, как правило, представляет интерес, поскольку содержит «скрытые» каталоги или файлы и может быть хорошей отправной точкой при взломе каталогов или файлов. Файл robots.txt, по сути, содержит инструкции для легитимных поисковых роботов, сообщая, что им можно индексировать и

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

NOW! |

o |

P |

|

|

|

|

|

NOW! |

o |

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

BUY |

|

|

|||||||||

w Click |

to |

BUY 42 Глава 2.Эффективное обнаружение |

w Click |

to |

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

m |

|

|

|

|

|

|

|

m |

||||||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

|

|

что они должны игнорировать. Это удобный способ реализации данного про- |

|

|

|

e |

|

|||||||||||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

df |

|

|

n |

|

|||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

токола, но подразумевается, что этот файл должен быть доступен для чтения анонимным пользователям, включая вас самих.

Воттак примерно выглядит файл robots.txt.

User-agent: *

Disallow: /cgi-bin/

Disallow: /test/

Disallow: /~admin/

Поисковые роботы Google будут игнорировать подкаталоги, но вам нельзя этого делать. Это ценная информация для предстоящих сканирований.

Средства сканирования

Мы уже упоминали два инструмента, которые очень полезны для начального сканирования: OWASP ZAP и Burp Suite. Модуль Intruder от Burp имеет ограничения в бесплатной версии, но тем не менее может быть полезен для быстрой проверки. Обе эти утилиты доступны в Kali Linux и могут быть легко загружены для других дистрибутивов. Есть и иные альтернативы,такие как Gobuster, которые можно использовать, чтобы еще больше автоматизировать процесс.

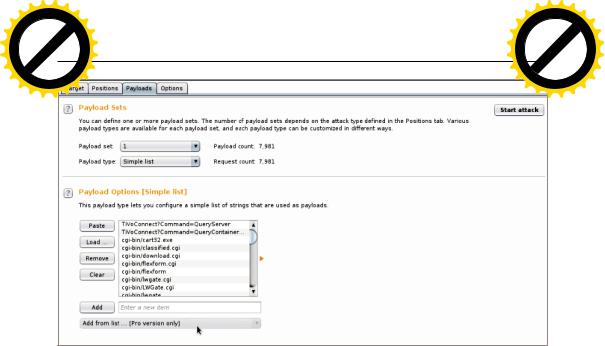

Burp Suite

Как уже говорилось,Burp Suite поставляется в комплекте с модулем Intruder, который позволяет легко выполнять картирование контента. Можно использовать его для поиска скрытых каталогов и файлов и даже для того,чтобы угадатьучетныеданные.Онподдерживаетобработкуикодированиевредоносного программного обеспечения, что позволяет настраивать сканирование для лучшего взаимодействия с целевым приложением.

В модуле Intruder можно использовать те же списки слов, которые предоставляются SecLists, и даже объединять несколько списков в общую атаку. Это мощный модуль со множеством функций, включающий помимо прочего:

атаки типа «кассетная бомба», которые хорошо подходят для таких полезных нагрузок, как имена пользователей и пароли, которые мы продемонстрируем позже;

обработку инструментария для особо настроенных атак;регулирование атак и переменные задержки между операциями для

медленных атак…и многое другое!

Мы рассмотрим все это в следующих главах.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

E |

|

|

||||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

Эффективная атака методом полного перебора 43 BUY |

|

|

||||||||

|

|

|

|

|

||||||

w Click |

to |

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

- |

|

n |

e |

|

||

|

|

|

|

x cha |

|

|

|

|

||

Рис.2.5. Вкладка Payloads модуля Intruder в Burp Suite

Бесплатная версия Burp Suiteлегкодоступна в Kali Linux,но,как мы отмечали в предыдущей главе, она несколько ограничена. В модуле Intruder присутствуютнекоторые ограничения,в частности ограничение времени атакующих соединений. Для большого количества полезных данных это может стать помехой.

Профессиональная версия Burp Suite настоятельно рекомендуется тем, кто регулярно тестирует приложения. Она также полезна при реверс-инжинирин- ге приложений или протоколов. Современные приложения или вредоносные программы часто обмениваются данными с внешними серверами через HTTP. Перехват, модификация и воспроизведение этого трафика могут быть полезными.

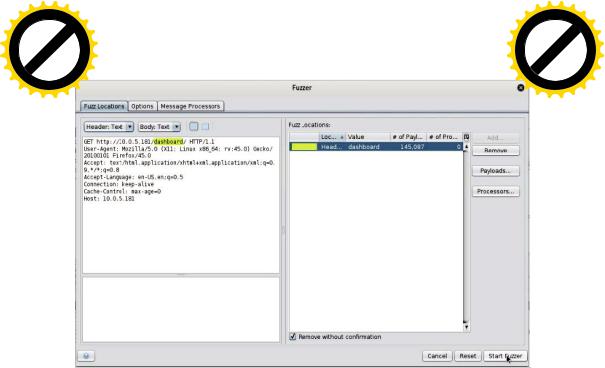

ZAP

ZAP – бесплатная альтернатива Burp Suite. Это сам по себе мощный инструмент, предоставляющий некоторые возможности обнаружения, которые есть

уBurp Suite.

ВZAP эквивалентом Intruder является модуль Fuzzer, имеющий аналогич-

ные функциональные возможности, как показано на рисунке.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|||

|

F |

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

NOW! |

o |

|||||

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

||||

w Click |

to |

BUY 44 |

|

||||||||

|

|

|

|

|

|

|

m |

||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

.c |

o |

|

|

|

. |

|

|

|

|

|

|

|

|||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

Глава 2.Эффективное обнаружение

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|||

|

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|||

P |

|

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

|||||

|

|

|

|

|

|

||||||

w |

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

o |

|

|

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

|

-x cha |

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

Рис.2.6. Конфигурация модуля Fuzzer в OWASP ZAP.

Поскольку ZAP имеет открытый исходный код,ограничений на его использование нет.Если цель состоит в том,чтобы выполнить быстрое картирование или атаку методом полного перебора с целью получения учетных данных,это,возможно, лучшая альтернатива бесплатной версии Burp Suite

Gobuster

Gobuster – эффективная утилита командной строки, предназначенная для обнаружения контента. Gobuster не поставляется предустановленным на Kali Linux, но доступен на GitHub. Как следует из названия, Gobuster был написан на языке Go и требует установки компилятора golang, прежде чем его можно использовать для совершения атаки.

Шаги по настройке Gobuster в Kali Linux довольно просты. Можно начать с выполнения следующей команды.

root@kali:~# apt-get install golang

С помощью предыдущей команды мы глобально установим компилятор Go. Это необходимо для сборки последней версии Gobuster.

Далее необходимо убедиться, что переменные среды GOPATH и GOBIN установлены правильно. Мы укажем GOPATH на каталог go в нашем домашнем пути и установим для GOBIN новое значение GOPATH.

root@kali:~# export GOPATH=~/go root@kali:~# export GOBIN=$GOPATH

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

E |

|

|

|

|||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

F |

|

|

|

|

|

|

|

t |

|

|||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

|

o |

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

Эффективная атака методом полного перебора 45 BUY |

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

w Click |

to |

|

|

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

m |

w Click |

|

|

|

|

|

|

|

m |

|||||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

. |

|

|

|

|

g |

.c |

|

|||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

e |

Теперь можно извлечь последнюю версию Gobuster из GitHub с помощью |

|

|

e |

|

|||||||||||

|

|

|

df |

|

|

n |

|

|

|

|

|

|

|

|

df |

|

|

n |

|

|

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

команды git clone.

root@kali:~/tools# git clone https://github.com/OJ/gobuster Cloning into 'gobuster'...

[...]

Затем можем получить зависимости и скомпилировать приложение Gobuster.Используя команды go get и go build,сгенерируем двоичный файл Gobuster в локальном каталоге.

root@kali:~/tools/gobuster# go get && go build

Если команды не производят вывод, следовательно, инструмент скомпилирован и готов к использованию.

root@kali:~/tools/gobuster# ./gobuster Gobuster v1.3 OJ Reeves (@TheColonial)

=====================================================

[!]WordList (-w): Must be specified

[!]Url/Domain (-u): Must be specified

=====================================================

root@kali:~/tools/gobuster#

Gobuster обладает множеством полезных функций, включая атаку через прокси-сервер (например,локальный экземпляр Burp Suite),вывод в файл для дальнейшей обработки илидаже атаку методом полного перебора на подкаталоги целевого домена.

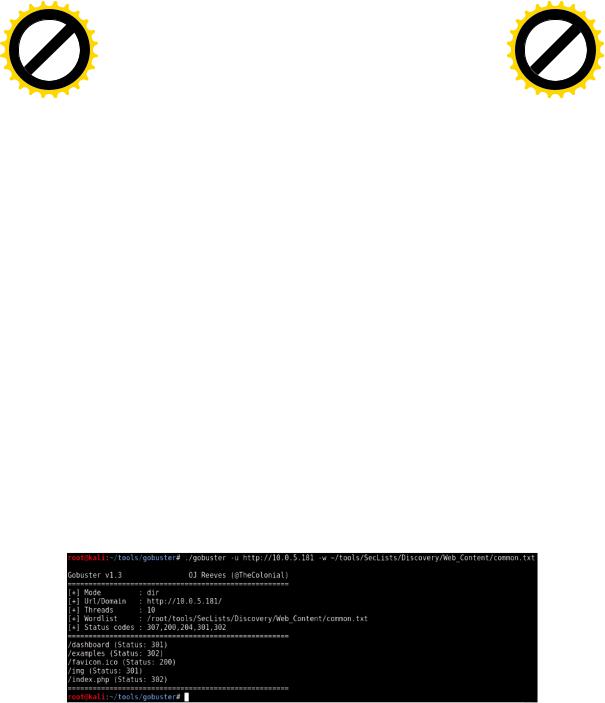

На рисунке показано, как Gobuster выполняет сканирование на http:// 10.0.5.181, используя обычный файл веб-содержимого из репозитория

SecLists.

Рис.2.7. Gobuster,работающий на адресе 10.0.5.181

Средство поиска URL-адресов из командной строки может оказаться полезным в системах, где нельзя запустить полнофункциональное приложение с графическим интерфейсом пользователя (GUI),такое как Burp или ZAP.