500_Goncharov_S._A._Informatsionnye_tekhnologii_v_mediaindustrii_Upravlenie_dannymi_

.pdfМандатный – каждому пользователю присваивается уровень доступа. Пользователь получает доступ к объектам, мандатный уровень которых не превышает его уровень.

СЗИ позволяет контролировать целостность файлов, папок и параметров компьютера до загрузки ОС, а также целостность файлов и папок при доступе. Для контроля целостности используются цифровые подписи, вычисленные по одному из алгоритмов на выбор: CRC32, MD5, ГОСТ Р

34.11-94.

СЗИ содержит подсистему аудита действий пользователей. Она состоит из 5 журналов, в которые заносятся события входов и выходов пользователей (либо попыток входов с указанием причины отказов), события доступа к ресурсам файловой системы, события печати на локальных и сетевых принтерах, события по администрированию СЗИ. Для облегчения работы с журналами, реализована возможность фильтрации записей по определенному признаку и экспортирования журналов в формат MS Excel.

СЗИ включает подсистему очистки остаточной информации, которая гарантирует невозможность восстановления удаленных данных. Подсистема позволяет очищать освобождаемое дисковое пространство, файл подкачки, освобождаемую память, определенные папки при выходе пользователя из системы. Имеется возможность зачищать все удаляемые данные, либо только определённые пользователем файлы и папки.

Подсистема перехвата событий печати позволяет на каждом распечатанном с ПК документе добавлять штамп. Формат и поля штампа могут гибко настраиваться.

Для защиты от загрузки компьютера и доступа к информации в обход СЗИ, предусмотрена возможность преобразования содержимого диска в «прозрачном» режиме. Информация преобразуется при записи и декодируется при чтении с носителя. При работе процесс преобразования незаметен для пользователя. После преобразования диска получить доступ к хранящейся на нем информации невозможно без пароля для входа в СЗИ. Режим «прозрачного» преобразования диска защищает информацию, даже если жесткий диск будет подключен к другому компьютеру. Данные могут быть преобразованы по алгоритмам XOR32

или ГОСТ 28147-89.

Для предотвращения утечки информации через сменные накопители, предусмотрена возможность гибкого разграничения доступа к портам ввода-вывода компьютера, а также дисководу, CD-ROM, USBнакопителям.

Существуют также и другие технические средства защиты от НСД. Таким образом, в данном подразделе были рассмотренны основы защиты

баз данных от наиболее часто встречающихся угроз безопасности - угроз несанкционированного доступа.

61

7.3. Основы технической защиты баз данных от угроз, реализуемых по техническим каналам

Нередко при создании защищенных банков данных уязвимостью являются аппаратные модули системы, кабели локально-вычислительной системы, проходящие за пределами контролируемой зоны, побочные электромагнитные излучения и наводки (ПЭМИН), и др. Данный раздел посвящен защите баз данных от утечек по техническим каналам.

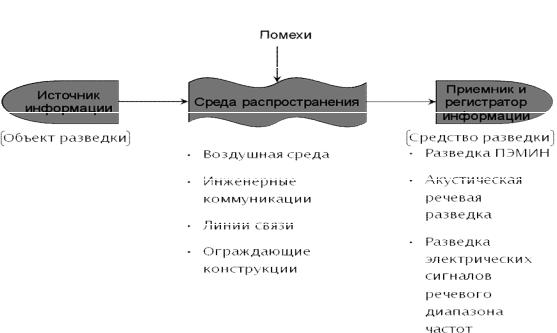

Технический канал утечки информации – совокупность:

объекта технической разведки;

физической среды распространения информативного сигнала;

средств, которыми добывается защищаемая информация.

Техническая защита конфиденциальной информации – защита

информации некриптографическими методами, направленными на предотвращение утечки защищаемой информации по техническим каналам, от несанкционированного доступа к ней и от специальных воздействий на информацию в целях ее уничтожения, искажения или блокирования.

Из этих определений можно сделать вывод, что технический канал утечки информации имеет три свойства - объект (источник информации), физическая среда распространения (воздушная среда, инженерные коммуникации и др.) и инструментальные средства злоумышленника (сканеры радиочастот, закладные устройства).

На рисунке 7.7 изображена обобщенная модель технического канала утечки конфиденциальной информации.

Рисунок 7.7 – Обобщенная модель технического канала утечки конфиденциальной информации

62

Технические каналы утечки можно подразделить на три подгруппы (рисунок 7.8).

Исходя из этой классификации, можно сделать вывод, что угроза утечки речевой информации неактуальна для банков данных, поэтому дальше этот подкласс каналов рассматриваться не будет.

Одним из самых распространенных технических каналов утечки является утечка вследствие ПЭМИН.

Каналы утечки

|

Речевой |

|

|

Информации, |

|

|

Прочие |

|

|

информации |

|

|

обрабатываемой СВТ |

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Применение закладочных |

|

Акустический и |

|

ПЭМИН от технических |

|

|

|||

|

|

|

устройств; |

|||||

|

виброакустический (в том |

|

средств СВТ; |

|

|

|

Прослушивание |

|

|

числе непреднамеренное |

|

Радиоизлучения |

|

|

|||

|

|

|

|

телефонных и |

||||

|

прослушивание); |

|

генераторов, входящих в |

|

|

|

радиопереговоров; |

|

|

Электрические сигналы, |

|

состав технических средств, |

|

|

|

Просмотр информации с |

|

|

возникающие за счет |

|

модулированные |

|

|

|||

|

|

|

|

|

экранов видеомониторов; |

|||

|

микрофонного эффекта; |

|

информативным сигналом. |

|

|

|

||

|

|

|

|

|

Хищение технических |

|||

|

ПЭМИН от технических |

|

|

|

|

|||

|

|

|

|

|

средств или носителей |

|||

|

средств; |

|

|

|

|

|

информации. |

|

|

|

|

|

|

|

|

|

|

Радиоизлучения генераторов, входящих в состав технических средств, модулированные информативным сигналом.

Рисунок 7.8 – Номенклатура и общая классификация технических каналов утечки конфиденциальной информации

63

Рисунок 7.9 – Механизм возникновения наведенных информативных сигналов |

в цепях электропитания СВТ, заземления, линиях коммуникационных |

устройств |

Если рассмотреть конструктивные особенности любого средства вычислительной техники, то можно увидеть, что практически любое СВТ можно рассматривать как передающее устройство - существуют колебательные контуры, образованные емкостями и индуктивностями входящих в состав СВТ, для развязки по цепям питания (рисунок 7.9), шины питания, информационные шины плат расширения (рисунок 7.10), в цепях видеотрактов (рисунок 7.11).

Все эти элементы возбуждают слабые электромагнитные излучения, которые несут информативные сигнал. Злоумышленнику необходимо только уловить такой сигнал и дешифровать информацию, что не составляет особого труда.

64

Рисунок 7.10 – Обобщенная модель технического канала утечки

Рисунок 7.11 – Пример возникновения ПЭМИН в видеотрактах

Механизм возникновения побочных электромагнитных излучений и наводок показан на рисунке 7.12.

65

Элементарный диплоль в сферической системе координат

где 2 / - волновое число;

- комплекс тока в излучателе;

L - размер излучателя;

ZC l20 - волновое сопротивление среды;

R , и - текущие координаты в сферической системе координат;

i и i - единичные орты сферической системы координат.

ближняя зона |

R 1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

|

|

jI |

3L |

|

|

|

|

|

|

|

|

|

|

|

|

j |

e R |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

H |

|

|

|

|

|

|

|

|

|

|

i sin 1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

2 |

|

|

|

R |

|

|

R |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||

|

|

jZC I |

3 |

|

|

|

|

|

|

|

|

|

|

|

j |

|

|

|

|

|

1 |

|

|

|

|

|

|

|

|

j |

|

|

|

1 |

|

|

|

|

R |

|||||||||||||||||

|

|

|

|

|

L |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

e |

|

|

|||||||||||||||||||||||

E |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

i |

sin 1 |

|

|

|

|

|

|

|

|

|

iR |

cos |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

2 |

|

|

|

|

|

|

|

|

|

|

2 |

|

|

|

|

2 |

|

|

R |

|||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

R |

R |

|

|

|

|

|

R |

R |

|

|

|

|||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

дальняя зона |

R 1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

H |

|

I3 |

|

L |

i sin |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

|

2 |

|

R |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||

|

|

ZC I3 |

|

L |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||

E |

|

|

|

|

|

|

|

|

|

|

|

|

|

i |

sin |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

2 R |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

Для магнитного диполя при L , R 1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||

ближняя зона |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||

|

|

jI M L |

|

|

|

|

|

j e R |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||

E |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

i |

sin |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

2 |

|

|

|

|

|

|

|

|

|

|

|

|

R |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

R |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

jI |

|

|

M |

L |

|

|

|

|

|

|

|

|

|

j |

|

|

|

|

|

1 |

|

|

|

|

|

|

|

|

j |

|

|

|

1 |

|

|

R |

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

e |

|

|

|

|||||||||||||||||||||

H |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

i sin 1 |

|

|

|

|

|

|

|

|

|

|

|

iR |

cos |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

|

2ZC |

|

|

R |

R |

2 |

R |

R |

2 |

|

R |

|||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

дальняя зона |

R 1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||

|

|

|

IM |

|

L |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||

E |

|

|

|

|

|

|

|

|

|

|

|

|

i sin |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

2 R |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

IM |

|

L |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

H |

|

|

|

|

|

i sin |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

2 |

ZC R |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

Рисунок 7.11 – Механизм возникновения ПЭМИН

Рисунок 7.12 – Механизм утечки информативного сигнала при помощи ПЭМИН ВТСС

Кроме возникновения ПЭМИН в самих средствах вычислительной техники, внимание необходимо уделять и ПЭМИН во вспомогательных

66

технических средствах и систем (ВТСС). На рисунке 7.12 изображен механизм утечки информативного сигнала при помощи ПЭМИН ВТСС.

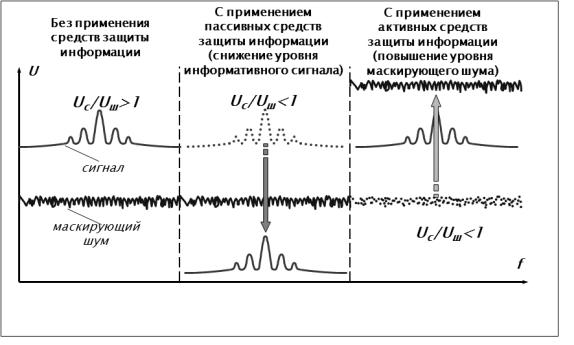

Для борьбы с утечками конфиденциальной информации по техническим каналам используются как пассивные способы блокировки, так и активные - на рисунке 7.13 изображены пассивные способы блокировки технических каналов утечки, на рисунке 7.14 – активные способы блокирования технических каналов утечки, на рисунке 7.15 показаны основы их физического действия.

Рисунок 7.13 – Пассивные способы блокировки каналов утечки

Рисунок 7.14 – Активные способы блокировки технических каналов утечки

67

Рисунок 7.15 – Основы физического действия способов блокировки технических каналов утечки

Рассмотренные в данном разделе технические каналы и способы их блокировки не являются исчерпывающими, но являются самыми распространенными.

7.4. Основы защиты распределенных баз данных

Локальные базы данных, когда база данных и рабочее место находятся на одной ЭВМ, имеют ряд ограничений, поэтому все меньше и меньше применяются на практике. Большую популярность завоевали распределенные базы данных. В распределенных базах данных рабочее место и база данных или даже сегменты базы данных находятся на разных ЭВМ, зачастую удаленных физически друг от друга на большие расстояния. Применение распределенных баз данных позволяет увеличить их масштабируемость и достичь распределения нагрузки.

Примером таких баз может являться корпоративная база 1С, причем в организации могут быть несколько территориально удаленных филиалов, а для связи с общей базой могут использоваться сети общего доступа или глобальная сеть Интернет.

Однако распределенностьбазы данных снижает её уровень защищенности. При наличии межсетевого взаимодействия и вовсе количество угроз становится намного больше, причем эти угрозы могут быть и анонимны. Данный раздел посвящен защите распределенных баз данных.

В основе уязвимостей распределенных баз данных лежат уязвимости сетевых протоколов.

68

Основные уязвимости сетевых протоколов описаны в таблице 7.2 [20].

Таблица 7.2 – Уязвимости отдельных протоколов стека TCP/IP

Наименование |

Уровень |

Наименование |

Содержание нарушения |

|

стека |

(характеристика) |

|||

протокола |

безопасности информации |

|||

протоколов |

уязвимости |

|||

|

|

|||

|

|

1. Аутентификация на базе |

Возможность перехвата |

|

|

|

открытого текста (пароли |

||

FTP (File Transfer |

Прикладной, |

данных учетной записи (имен |

||

пересылаются в |

||||

Protocol) – |

представи- |

зарегистрированных |

||

незашифрованном виде) |

||||

протокол передачи |

тельный, |

пользователей, паролей). |

||

2. Доступ по умолчанию |

||||

файлов по сети |

сеансовый |

Получениеудаленногодоступак |

||

3.Наличиедвухоткрытых |

||||

|

|

хостам |

||

|

|

портов |

||

|

|

|

||

telnet – протокол |

Прикладной, |

Аутентификация на базе |

Возможность перехвата |

|

Данных учетной записи |

||||

управления |

представи- |

открытого текста (пароли |

||

пользователя. |

||||

удаленным |

тельный, |

пересылаются в |

||

Получение удаленного |

||||

терминалом |

сеансовый |

незашифрованном виде) |

||

доступа к хостам |

||||

|

|

|

||

UDP – протокол |

|

Отсутствие механизма |

Возможность реализации |

|

|

UDР-шторма. В результате |

|||

передачи данных |

|

предотвращения перегрузок |

||

без установления |

Транспортный |

буфера |

обмена пакетами происходит |

|

соединения |

|

|

существенное снижение |

|

|

|

производительности сервера |

||

|

|

|

||

|

|

|

|

|

ARP – протокол |

|

Аутентификация на базе |

Возможность перехвата |

|

преобразования IP- |

|

открытого текста |

||

Сетевой |

трафика пользователя |

|||

адреса в |

(информация пересылается в |

|||

|

злоумышленником |

|||

физический адрес |

|

незашифрованном виде) |

||

|

|

|||

RIP – протокол |

|

Отсутствие аутентификации |

Возможность перенаправления |

|

маршрутной |

Транспортный |

управляющих сообщений об |

трафика через хост |

|

информации |

|

изменении маршрута |

злоумышленника |

|

TCP – протокол |

|

Отсутствие механизма |

Существенное снижение |

|

|

проверки корректности |

скорости обмена и даже |

||

управления |

Транспортный |

|||

заполнения служебных |

полный разрыв произвольных |

|||

передачей |

|

|||

|

заголовков пакета |

соединений по протоколу TCP |

||

|

|

|||

DNS –протокол |

Прикладной, |

Отсутствие средств |

|

|

установления |

|

|||

представитель |

проверки аутентификации |

Фальсификация ответа |

||

соответствия |

||||

ный, |

полученных данных от |

DNS-сервера |

||

мнемоническихимен |

||||

сеансовый |

источника |

|

||

исетевыхадресов |

|

|||

|

|

|

||

IGMP – протокол |

|

Отсутствие аутентификации |

|

|

передачи |

|

Зависание систем |

||

Сетевой |

сообщений об изменении |

|||

сообщений о |

Win 9x/NT/200 |

|||

|

параметров маршрута |

|||

маршрутизации |

|

|

||

|

|

|

||

SMTP–протокол |

Прикладной, |

Отсутствие поддержки |

Возможность подделывания |

|

обеспечениясервиса |

представи- |

сообщений электронной |

||

аутентификации заголовков |

||||

доставки сообщений |

тельный, |

сообщений |

почты, а также адреса |

|

поэлектроннойпочте |

сеансовый |

отправителя сообщения |

||

|

||||

|

|

|

|

|

SNMP –протокол |

Прикладной, |

Отсутствие поддержки |

|

|

управления |

представи- |

Возможность переполнения |

||

аутентификации заголовков |

||||

маршрутизаторамив |

тельный, |

сообщений |

пропускной способности сети |

|

сетях |

сеансовый |

|

||

|

|

69

Классификационная схема угроз, реализуемых по сети, приведена на рисунке 7.16. В ее основу положено семь следующих первичных признаков классификации.

1. Характер угрозы. По этому признаку угрозы могут быть пассивные и активные. Пассивная угроза – это угроза, при реализации которой не оказывается непосредственное влияние на работу базы данных, но могут быть нарушены установленные правила разграничения доступа к данным или сетевым ресурсам. Примером таких угроз является угроза «Анализ сетевого трафика», направленная на прослушивание каналов связи и перехват передаваемой информации.

Активная угроза – это угроза, связанная с воздействием на ресурсы банка данных, при реализации которой оказывается непосредственное влияние на работу системы (изменение конфигурации, нарушение работоспособности и т.д.), и с нарушением установленных правил разграничения доступа к данным или сетевым ресурсам. Примером таких угроз является угроза «Отказ в обслуживании», реализуемая как «шторм TCP-запросов».

2.Цель реализации угрозы. По этому признаку угрозы могут быть направлены на нарушение конфиденциальности, целостности и доступности информации (в том числе на нарушение работоспособности банка данных или

ееэлементов).

3.Условие начала осуществления процесса реализации угрозы. По этому признаку может реализовываться угроза:

по запросу от объекта, относительно которого реализуется угроза. В этом случае нарушитель ожидает передачи запроса определенного типа, который и будет условием начала осуществления несанкционированного доступа;

по наступлению ожидаемого события на объекте, относительно которого реализуется угроза. В этом случае нарушитель осуществляет постоянное наблюдение за состоянием операционной системы БнД и при возникновении определенного события в этой системе начинает несанкционированный доступ;

безусловное воздействие. В этом случае начало осуществления несанкционированного доступа безусловно по отношению к цели доступа, то есть угроза реализуется немедленно и безотносительно к состоянию системы.

4.Наличие обратной связи с БнД. По этому признаку процесс реализации угрозы может быть с обратной связью и без обратной связи. Угроза, осуществляемая при наличии обратной связи с БнД, характеризуется тем, что на некоторые запросы, переданные на БнД, нарушителю требуется получить ответ. Следовательно, между нарушителем и БнД существует обратная связь, которая позволяет нарушителю адекватно реагировать на все изменения, происходящие в БнД. В отличие от угроз, реализуемых при наличии обратной связи с БнД, при реализации угроз без обратной связи не требуется реагировать на какие-либо изменения, происходящие в БнД.

70