500_Goncharov_S._A._Informatsionnye_tekhnologii_v_mediaindustrii_Upravlenie_dannymi_

.pdf

себе персональные данные (к примеру, на каждом предприятии ведется кадровый учет).

В области информационной безопасности также существует такое понятие как угрозы информационной безопасности.

Угрозы безопасности конфиденциальной информации

Угроза – любое обстоятельство или событие, способное причинить информационной системе вред в виде разрушения, раскрытия, искажения информации или вызывающее отказ в обслуживании.

Угроза безопасности информации - потенциальная возможность нарушения основных качественных характеристик (свойств) информации при ее обработке техническими средствами: конфиденциальности, целостности, доступности.

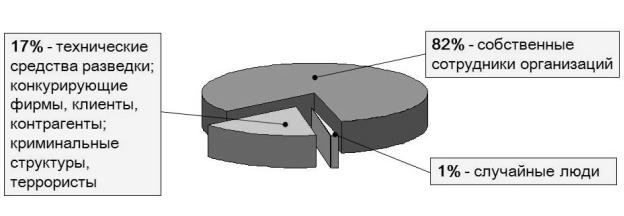

На рисунке 7.2 изображена примерная структура источников угроз конфиденциальной информации.

Рисунок 7.2 – Примерная структура источников угроз конфиденциальной информации

Положения ГОСТ Р подразумевают процессный подход к обеспечению информации, таким образом, обеспечение информации – это не конкретно принятые меры, это процесс, который должен происходить на предприятии непрерывно.

Согласно предлагаемому стандарту особую значимость для пользователей имеют следующие факторы:

АПонимание требований ИБ и необходимости установления политиками ИБ.

Б Внедрение и использование мер управления менеджмента рисков ИБ.

ВМониторинг и проверка производительности и эффективности систем управления ИБ (СУИБ).

Г Непрерывное улучшение СУИБ на основе объективных измерений. Иными словами, модель обеспечения безопасности на предприятии

является замкнутым циклом, в теле которого следующие операции:

1.Анализ и обзор уязвимостей.

2.Построение модели угроз ИБ.

3.Принятие решения о внедрении мер обеспечения ИБ и выбор конкретных контрмероприятий.

51

4. Внедрение мер обеспечения ИБ.

Анализ и обзор уязвимостей обычно производится либо внутренними сотрудниками предприятия, либо внешними аудиторами, также некоторые нормативные документы в частности [18] подразумевают обязательный внешний аудит ИБ.

Результатами первого этапа является описание возможных уязвимостей в системе ИБ.

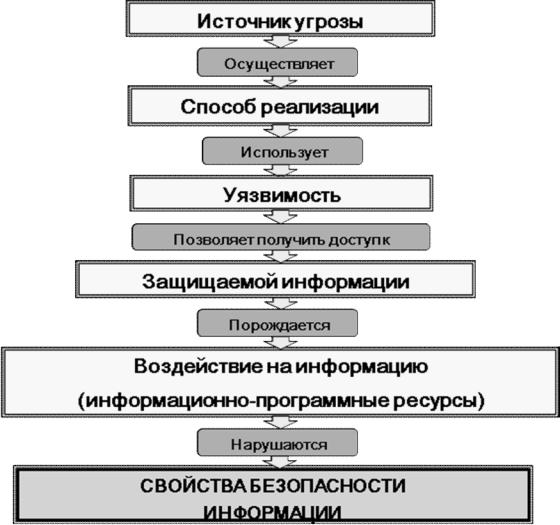

Следующим шагом является построение базовой модели угроз безопасности. Обобщенная структура базовой модели угроз показана на рисунке 7.3.

Результатом второго этапа является четко сформулированное представление угроз информационных ресурсов и свойств нарушения информационной безопасности. На основании результатов этого этапа можно выявить актуальность угроз и их «весовые коэффициенты», чем тяжелей угроза, тем более критична. Например, если в имеющейся информационной системе при определенной уязвимости могут пострадать не критичные ресурсы, то «весовой коэффициент» такой угрозы будет значительно меньше, чем у угрозы, в результате которой могут пострадать более критичные ресурсы. На основании таких «весовых коэффициентов» принимаются решения о внедрении и выбор средств защиты информации для конкретных информационных ресурсов.

Заключительным этапом тела цикла является внедрение средств защиты информации, после чего производится опять первый пункт и так на протяжении всего жизненного цикла защищаемых информационных систем.

Таким образом, мы рассмотрели основные понятия в области защиты информации.

52

Рисунок 7.3 – Обобщенная структура базовой модели угроз

7.2. Основы защиты баз данных от несанкционированного доступа

В данном разделе будут рассмотрены основы защиты баз данных от несанкционированного доступа (НСД).

Для начала необходимо ввести ряд определений и понятий.

Правила разграничения доступа – совокупность правил,

регламентирующих права доступа субъектов доступа к объектам доступа.

Несанкционированный доступ – представляет собой доступ к информации, нарушающий установленные правила разграничения доступа.

Защита информационных систем обеспечивается комплексом программно-технических средств и поддерживающих их организационных мер.

Таким образом говорить о наличии НСД возможно лишь для тех информационных систем, где существуют правила разграничения доступа. Так же из этих определений необходимо сделать вывод, что основной задачей защиты от НСД является комплекс организационно-технических мер направленных на неукоснительное выполнение правил разграничения доступа.

53

Приведем простой пример: в организации существует локальная сеть, основанная на базе Active Directory, на файловом сервере имеются ресурсы ограниченного пользования. В данной конфигурации защитой от НСД будет являться комплекс мер по обеспечению доступа к информации ограниченного доступа только определенного политикой информационной безопасности круга лиц. Наиболее простым методом разграничения доступа является применение файловой системы NTFS операционных систем семейства Windows NT, однако и такая защита может быть недостаточна, поскольку однофакторная аутентификация не позволяет однозначно определить полномочия субъекта.

Также необходимо отметить условия, способствующие повышению возможности НСД:

увеличение объемов информации;

сосредоточение информации различного уровня важности и конфиденциальности;

расширение доступа круга пользователей;

увеличение числа удаленных рабочих мест;

использование сетей общего доступа;

автоматизация обмена информацией.

Методы защиты от НСД банков данных, как и любые методы защиты, можно подразделить на два класса: технические и организационные. Основные организационные меры защиты от НСД представлены на рисунке 7.4.

ОРГАНИЗАЦИОННАЯ

ЗАЩИТА

- это регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающей или существенно затрудняющей неправомерное овладение конфиденциальной информацией

ВКЛЮЧАЕТ

Организацию |

|

Организацию |

|

Организацию |

|

Организацию |

|

Организацию |

режима и |

|

работы с |

|

работы с |

|

использования |

|

работы по анализу |

охраны |

|

сотрудниками |

|

документами |

|

технических |

|

внутренних и |

|

|

|

|

|

|

средств |

|

внешних угроз |

|

|

|

|

|

|

|

|

|

Рисунок 7.4 – Основные организационные меры защиты от НСД

Технические меры защиты информации от НСД осуществляются:

системой разграничения доступа (СРД) субъектов к объектам доступа;

обеспечивающими средствами для СРД. Основные функции СРД:

54

реализация правил разграничения доступа (ПРД) субъектов и их процессов к данным;

реализация ПРД субъектов и их процессов к устройствам создания твердых копий;

изоляция программ процесса, выполняемого в интересах субъекта, от других субъектов;

управление потоками данных с целью предотвращения записи данных на носители несоответствующего грифа;

реализация правил обмена данными между субъектами для информационных систем, построенных по сетевым принципам.

Функции обеспечивающих средств для СРД:

идентификация и опознание (аутентификация) субъектов и поддержание привязки субъекта к процессу, выполняемому для субъекта;

регистрация действий субъекта и его процесса;

предоставление возможностей исключения и включения новых субъектов и объектов доступа, а также изменение полномочий субъектов;

реакция на попытки НСД, например, сигнализация, блокировка, восстановление после НСД;

тестирование;

очистка оперативной памяти и рабочих областей на магнитных носителях после завершения работы пользователя с защищаемыми данными;

учет выходных печатных и графических форм и твердых копий в информационных системах;

контроль целостности программной и информационной части как СРД, так и обеспечивающих ее средств.

Общая характеристика СЗИ от НСД:

1.Технические (физические и аппаратные) средства (системы), выполненные и функционирующие независимо от защищаемого объекта (помещения, места расположения информации, компьютера).

2.Программно-аппаратные средства или системы – как правило, выполненные в виде отдельного технического устройства и функционирующие совместно с защищаемым объектом (компьютером) по определенной схеме сопряжения на основе выполнения программного алгоритма.

3.Программные средства или системы (программы работы с/через BIOS) – программы или программные системы, установленные на ПЭВМ, серверы и функционирующие на основе выполнения собственных алгоритмов.

УСЗИ при их разнотипности в ходе администрировании можно выделить общие черты и характеристики:

1.Разграничение доступа к защищаемой информации посредством идентификации (от ввода имени пользователя на клавиатуре,

55

использования ключевой дискеты, специализированных внешних аппаратных устройств).

2.Аутентификация пользователя при доступе к ЗИ.

3.Аудит доступа, ведение списка пользователей, блокировка доступа.

4.Контроль целостности папок, файлов, секторов, дисков.

5.Аудит контроля целостности.

6.Запрет и аудит загрузки со съемных носителей (доверенная загрузка).

Далее будет дан краткий обзор средств защиты от несанкционированного доступа и приведены их основные технические характеристики.

Cредство безопасной аутентификации для различных сетей и приложений eToken рисунок 7.5.

Рисунок 7.5 – Средство защиты от НСД e-Token Pro

eToken предназначен для:

-двухфакторной аутентификации пользователя при доступе к защищенным ресурсам;

-безопасного хранение ключей шифрования, цифровых сертификатов, любой другой секретной информации.

Система защиты электронный замок «Соболь» (рисунок 7.6).

Рисунок 7.6 – Средство защиты от НСД – электронный замок «Соболь»

56

СЗИ предназначено для предотвращения доступа посторонних лиц к информации, хранящейся на ПЭВМ, и регистрации попыток доступа к ПЭВМ.

Всостав СЗИ Соболь входит:

печатная плата (контроллер «Соболь-PCI»/«Соболь-PCI-E») с установленной на ней микросхемой ПЗУ, содержащей расширение BIOS, и другими аппаратными средствами, необходимыми для выполнения функций системы;

программное обеспечение;

набор аксессуаров, предназначенных для взаимодействия пользователя с системой - считыватель Touch Memory, 2 идентификатора iButton, Интерфейс для блокировки загрузки с FDD, Интерфейс для блокировки загрузки с CD-ROM;

документация (руководство пользователя и администратора). Электронный замок Соболь обеспечивает:

регистрацию пользователей компьютера;

запрос персонального идентификатора и пароля пользователя при загрузке компьютера;

возможность блокирования входа в систему зарегистрированного пользователя;

ведение журнала, в котором производится регистрация входов пользователей, настроек электронного замка и т.п.;

контроль целостности файлов на жестком диске;

контроль целостности физических секторов жесткого диска;

аппаратную защиту от несанкционированной загрузки операционной системы с гибкого диска и CD-ROM диска;

синхронизацию базы данных Электронного замка “Соболь” и БД системы защиты;

формирование последовательности случайных чисел с помощью встроенного физического датчика случайных чисел (ФДСЧ).

Система защиты программный комплекс Secret Net

Система защиты от несанкционированного доступа Secret Net представляет собой программное обеспечение, выполняющее следующие функции:

защиту серверов и рабочих станций от НСД;

контроль входа пользователей в систему, в том числе и с использованием дополнительных аппаратных средств защиты;

разграничение доступа пользователей к устройствам и контроль аппаратной конфигурации;

разграничение доступа пользователей к информации;

контроль утечек информации (теневое копирование);

регистрацию событий безопасности и аудит.

57

может функционировать совместно с аппаратными и программноаппаратными средствами доверенной загрузки для обеспечения защиты компьютера от несанкционированной загрузки автоматизированной системы с внешних носителей (ПАК «Соболь»);

может функционировать совместно с персональными идентификаторами (для обеспечения усиленной аутентификации пользователей);

поддерживает персональные идентификаторы iButton (при совместном использовании со средствами доверенной загрузки), eToken PRO, eToken PRO Java (в форм-факторах USB и смарт-карт), Rutoken, Rutoken RF;

обеспечивает автоматическую блокировку автоматизированной системы при изъятии персонального идентификатора пользователя;

обеспечивает возможность блокировки интерактивного входа локальных пользователей;

поддерживает терминальный режим работы пользователей для платформ Microsoft и Citrix, а также при использовании бездисковых рабочих станций ("тонких клиентов");

Производит контроль следующих устройств:

последовательные и параллельные порты;

локальные устройства;

сменные, логические и оптические диски;

USB-устройства;

устройства PCMCIA;

устройства IEEE1394;

устройства Secure Digital;

производит контроль устройств, подключаемых/отключаемых в процессе работы автоматизированной системы;

производит контроль неизменности аппаратной конфигурации компьютера;

производит управление подключениями (IrDA, Wi-Fi, FireWire, Ethernet, Bluetooth);

производит контроль вывода информации на отчуждаемые носители;

производит теневое копирование отчуждаемой информации;

производит разграничение доступа к принтерам;

производит создание для пользователей ограниченной замкнутой среды программного обеспечения компьютера;

обеспечивает автоматическую настройку механизмов защиты при добавлении в систему приложения, обрабатывающего конфиденциальную информацию;

имеет возможность выбора уровня конфиденциальности сессии для пользователя;

производит разграничение доступа пользователей к конфиденциальным данным и приложениям;

58

производит мандатное управление доступом, в том числе – к устройствам

ипринтерам;

производит контроль потоков конфиденциальной информации в системе;

производит контроль вывода конфиденциальных данных на печать, управление грифами конфиденциальности при печати конфиденциальных

исекретных документов;

производит контроль целостности файлов, каталогов, элементов системного реестра;

имеет возможность контроля целостности до загрузки операционной системы (при совместном применении со средствами доверенной загрузки);

производит функциональный контроль ключевых компонентов системы;

производит автоматическое затирание данных на диске при удалении конфиденциальных файлов пользователем;

производит регистрация событий безопасности в журнале безопасности;

имеет возможность автоматического оповещения по электронной почте о событиях несанкционированного доступа;

имеет возможность формирования отчетов по результатам аудита;

имеет вариант централизованного управления;

производит централизованный мониторинг и оперативное управление рабочими станциями;

производит централизованный сбор и хранение журналов безопасности, регистрация событий безопасности;

производит аудит безопасности, формирование отчетов по результатам аудита;

имеет возможность создания централизованной политики безопасности по использованию отчуждаемых USB-носителей информации;

имеет возможность создания централизованной политики замкнутой программной среды;

имеет возможность интеграции с политиками безопасности Active Directory;

производит централизованное управление в сложной доменной сети (domain tree) должно функционировать по иерархическому принципу;

обеспечивает создание доменов безопасности в территориально распределенной сети, при этом предоставляется возможность делегирования административных полномочий по информационной безопасности;

имеет возможность создания отчетов по перечню установленного ПО, сведениям о ресурсах, объектах и параметрах защищаемого компьютера.

59

Система защиты программный комплекс Dallas Lock

Система защиты от несанкционированного доступа Dallas Lock представляет собой программное обеспечение, выполняющее следующие функции:

Запрет загрузки компьютера посторонними лицам.

Двухфакторная авторизация по паролю и аппаратным идентификаторам

(USB eToken, Touch Memory) до загрузки ОС.

Разграничение прав пользователей на доступ к локальным и сетевым ресурсам.

Контроль работы пользователей со сменными накопителями.

Мандатный и дискреционный принципы разграничения прав.

Организация замкнутой программной среды.

Аудит действий пользователей.

Контроль целостности ресурсов компьютера.

Очистка остаточной информации.

Возможность автоматической печати штампов (меток конфиденциальности) на всех распечатываемых документах.

Защита содержимого дисков путем прозрачного преобразования.

Удаленное администрирование, выделенный центр управления, работа в составе домена безопасности.

Возможна установка на портативные компьютеры (Notebook).

Отсутствие обязательной аппаратной части.

Система блокирует доступ посторонних лиц к ресурсам ПК и позволяет разграничить права пользователей при работе на компьютере. Контролируются права локальных, сетевых и терминальных пользователей.

Для опознавания пользователей служат индивидуальные пароли и аппаратные идентификаторы Touch Memory, eToken (так называемая двухфакторная аутентификация). При этом аппаратная идентификация не является обязательной – система может работать в полностью программном режиме.

Запрос пароля и аппаратных идентификаторов происходит до начала загрузки ОС. Загрузка ОС возможна только после проверки идентификационных данных пользователя в СЗИ.

Разграничение прав доступа к ресурсам файловой системы реализуется следующими методами:

Дискреционный – предоставляет доступ к защищаемым объектам файловой системы на основании списков контроля доступа. В соответствии с содержимым списка определяются права доступа для каждого пользователя (открытие, запись, чтение, удаление, переименование, запуск, копирование).

60