- •Компьютерные преступления методические указания к выполнению практических занятий по учебной дисциплине

- •090301 «Компьютерная безопасность»

- •2.1.1 Классификации механизмов защиты программного обеспечения (по)

- •2.1.2 Исследование программы Denoiser

- •2.1.3 Физические и виртуальные адреса

- •2.1.3 Вопросы для самоконтроля

- •2.2.1 Восстановление с помощью fsck

- •2.2.3 Вопросы для самоконтроля

- •2.3 Практическая работа №3: «Изучение работы Snort - свободной сетевой системы предотвращения вторжений (ips)»

- •2.3.1 Общие положения

- •2.3.2 Установка Snort (Windows xp)

- •2.3.3 Режим снифера

- •2.3.4 Режим регистратора пакетов

- •2.3.5 Режим обнаружения сетевых вторжений

- •2.3.6 Создание собственных правил Snort

- •2.3.7 Написание контекстных правил (подключение препроцессоров)

- •2.3.8 Подключение препроцессора Portscan

- •2.3.9 Вопросы для самоконтроля

- •2.4 Практическая работа №4 «Анализ антивирусного программного обеспечения»

- •2.4.1 Общие положения

- •2.4.2 Классификация антивирусных продуктов

- •2.4.3 Выполнение практической работы

- •2.4.4 Вопросы для самоконтроля

- •2.5 Практическая работа № 5: «Стеганография. Использование программ скрытого шифрования»

- •2.5.1 Основные понятия и определения стеганографии

- •2.5.2 Методы, технологии, алгоритмы

- •2.5.3. Практическая реализация

- •2.5.3.1 Работа с s-Tools

- •2.5.4 Программа ImageSpyer

- •1. Общие положения 1

- •1.1 Цель и задачи практических занятий 1

- •2.3.1 Общие положения 21

- •2.4.1 Общие положения 37

- •Компьютерные преступления методические указания к выполнению практических занятий по учебной дисциплине

- •090301 «Компьютерная безопасность»

- •394026 Воронеж, Московский просп., 14

2.3.6 Создание собственных правил Snort

1. Создайте в папке C:\Snort\rules файл MyRule.rules

2. Откройте его с помощью любого текстового редактора и запишете свое правило по описанному выше алгоритму, к примеру

alert icmp any any -> 192.168.1.36 any (msg: "Да это же ping!";sid:1000001;)

Это правило ждёт ICMP-пакеты с любого узла, направленные на маршрутизатор (в нашем случае 192.168.1.1), и при появлении таковых выводит сообщение "Да это же ping!"

3. Сохраните изменения в файле и откройте с помощью текстового редактора C:\Snort\etc\snort.config, найдите в нем строчку

# site specific rules

4. Допишите после этой строчки следующее

include $RULE_PATH/MyRule.rules

5. В командой строке выполните

snort –c C:\Snort\etc\snort.conf –l C:\Snort\log

После этого запуститься режим обнаружения сетевых вторжений. Завершается он аналогично первым двум режимам.

6. Результаты будут записаны в файл C:\Snort\log\alert.ids (см. рис. 15а).

Рис.15а. Результаты создания правил Snort

2.3.7 Написание контекстных правил (подключение препроцессоров)

Контекстная обработка пакетов осуществляется специальными модулями snort, которые имеют название препроцессоры (preprocessors). Специфика функционирования препроцессоров заключается, прежде всего, в том, что они имеют возможность запоминать предыдущий трафик (в определенном аспекте и объеме). Другой важной особенностью препроцессоров является возможность модифицировать данные, которые поступают на модуль бесконтекстного анализа пакетов (например, выполнять дефрагментацию пакетов). Каждое контекстное правило, в сущности, является директивой подключения того или иного препроцессора. Общий формат этих директив:

preprocessor <name>: <options>

где name — имя препроцессора.

Формат options для каждого препроцессора определяется отдельно

2.3.8 Подключение препроцессора Portscan

Препроцессор Portscan обнаруживает и регистрирует сеансы сканирования портов (см. рис. 15). TCP-сканирование (см. рис. 16) с полным или неполным установлениям соединений и UDP-сканирования (см. рис. 17) определяются по критерию, который можно сформулировать как “поступление с одного узла попыток подключения к n или более портов объекта защиты за T секунд”. Параметры n и T задаются в секции options директивы препроцессора Portscan (см. рис. 18). TCP stealth-сканирования определяется по поступлению хотя бы одного TCP-пакета соответствующего формата. Формат директивы:

preprocessor portscan: <monitor network> <number of ports> <detection period> <file path>

Где monitor network (см. рис.19)– это IP-адрес сети, которая рассматривается как возможный объект сканирования, number of ports – указанный выше параметр n, detection period – указанный выше параметр T, file path – имя файла для регистрации. Пример (см. рис. 20):

preprocessor portscan: 192.168.1.0/24 5 7 log /portscan.log

Рис. 15б. Результат сканирования портов

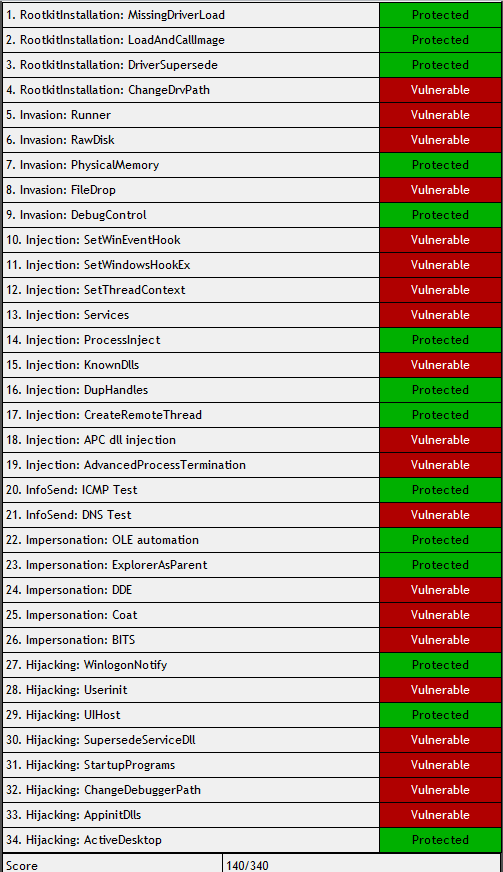

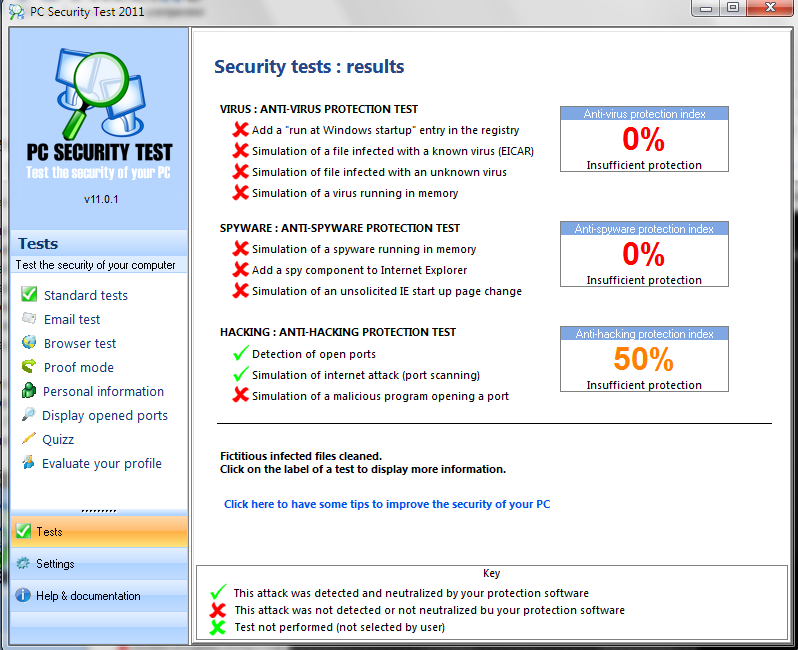

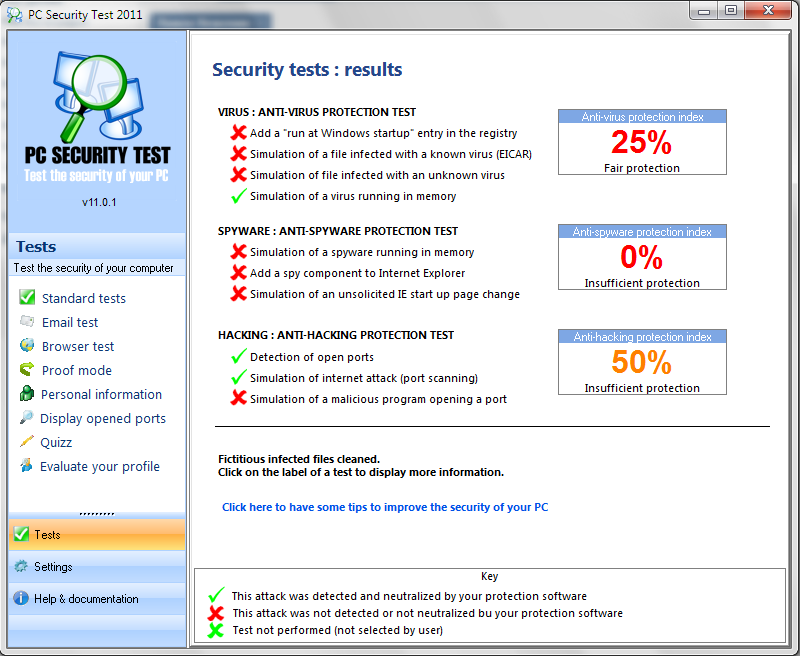

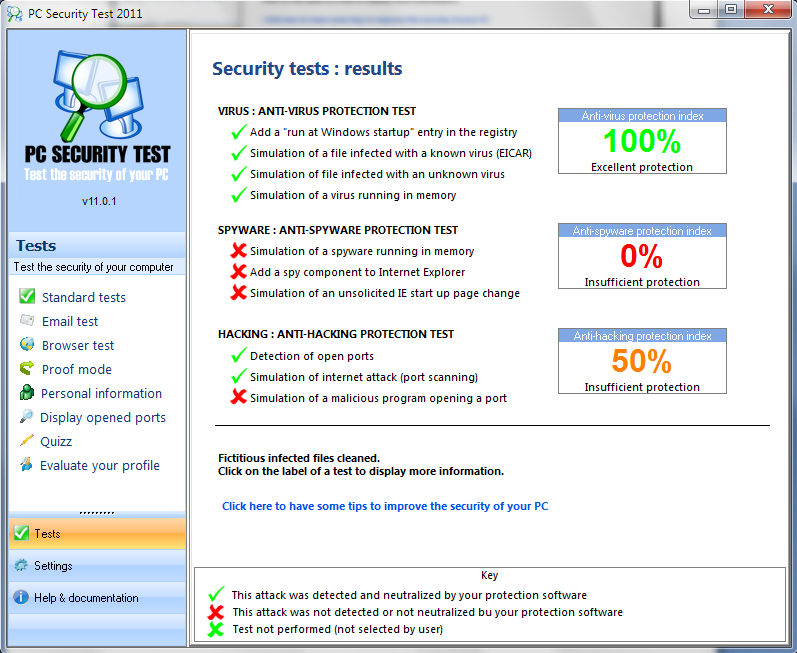

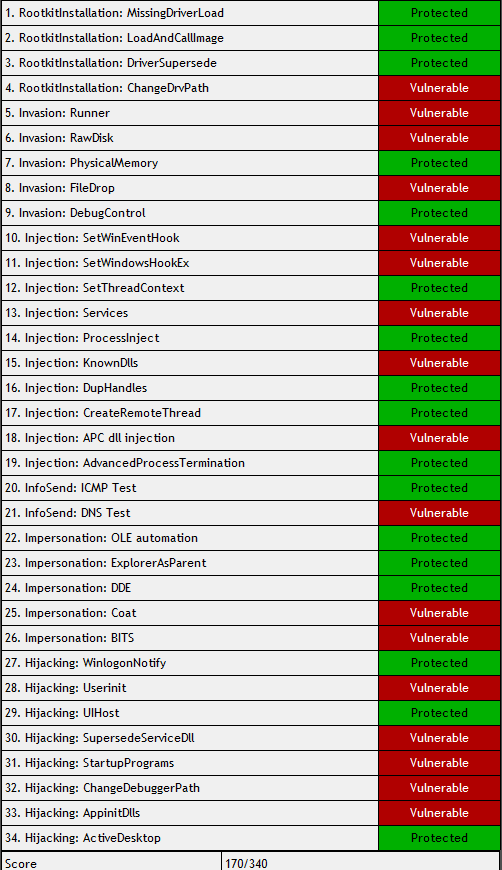

Рис. 16. Результаты теста на безопасность

Рис. 17. Результаты теста на безопасность

Рис. 18. Подключение теста на безопасность при включенных внешних интернет соединениях

Рис. 19. Результат теста на безопасность

Рис. 20. Результат сканирования портов после включения