- •Введение

- •1. Основные понятия информационной безопасности

- •1.1. Проблема информационной безопасности общества

- •1.2. Определение понятия «информационная безопасность»

- •1.3. Составляющие информационной безопасности

- •1.4. Важность и сложность проблемы информационной безопасности

- •1.4.1. Наиболее опасные угрозы информационной безопасности

- •1.4.2. Внутренние угрозы иб

- •1.4.3. Средства защиты

- •1.5. Сценарии реализации угроз информационной безопасности

- •1.5.1. Разглашение конфиденциальной информации

- •1.5.2. Обход средств защиты от разглашения конфиденциальной информации

- •1.5.3. Кража конфиденциальной информации

- •1.5.4. Нарушение авторских прав на информацию

- •1.5.5. Нецелевое использование ресурсов

- •1.6. Традиционный подход к анализу проблем информационной безопасности

- •1.6.1. Актуальность задач компьютерной безопасности

- •1.6.2. Основные понятия информационной безопасности автоматизированных систем обработки информации

- •1.6.3. Основные угрозы безопасности систем обработки информации

- •1.6.4. Понятие несанкционированного доступа

- •2. Система формирования режима информационной безопасности

- •2.1. Задачи информационной безопасности общества

- •2.2. Уровни формирования режима информационной безопасности

- •2.3. Нормативно-правовые основы информационной безопасности

- •2.3.1. Обзор Российского законодательства

- •2.3.2. Обзор зарубежного законодательства в области информационной безопасности

- •3. Стандарты и спецификации информационной безопасности

- •3.1. Требования безопасности к информационным системам

- •3.1.1. Функциональные требования

- •3.1.2. Требования доверия

- •3.2. Стандарты информационной безопасности распределенных систем

- •3.2.1. Сервисы безопасности в вычислительных сетях

- •3.2.2. Механизмы безопасности

- •3.2.3. Администрирование средств безопасности

- •3.3. Стандарты информационной безопасности в рф

- •3.3.1. Гостехкомиссия и ее роль в обеспечении информационной безопасности в рф

- •4. Уровни информационной безопасности

- •4.1. Административный уровень

- •4.1.1. Политика безопасности

- •4.1.2. Программа безопасности

- •4.1.3. Синхронизация программы безопасности с жизненным циклом систем

- •4.1.4. Понятие об управлении рисками

- •4.2. Процедурный уровень

- •4.2.1. Основные классы мер процедурного уровня

- •4.2.2. Управление персоналом

- •4.2.3 Физическая защита

- •4.2.4 Поддержание работоспособности

- •4.2.5 Реагирование на нарушения режима безопасности

- •4.2.6 Планирование восстановительных работ

- •5. Криптографическая защита информации

- •5.1. Основные принципы криптографической зашиты информации

- •5.1.1. Понятие криптографии

- •5.1.2. Понятия о симметричных и асимметричных криптосистемах

- •5.1.3. Понятие криптоанализа

- •5.1.4. Аппаратно-программные криптографические средства защиты информации

- •5.2. Асимметричные криптосистемы

- •5.2.1. Концепция криптосистемы с открытым ключом

- •5.2.2. Однонаправленные функции

- •5.2.3. Криптосистема шифрования данных rsa

- •5.2.4. Аутентификация данных и электронная цифровая подпись

- •5.2.5. Алгоритм цифровой подписи rsa

- •5.3.Симметричные криптосистемы

- •5.3.1. Понятие о симметричной криптосистеме

- •5.3.2 Шифры перестановки

- •Терминатор прибывает седьмого в полночь

- •Тнпве глеар адонр тиеьв омобт мпчир ысооь

- •Пеликан,

- •Гнвеп лтооа дрнев теьио рпотм бчмор соыьи

- •Тюае оогм рлип оьсв

- •5.3.3. Шифры сложной замены

- •5.3.4. Одноразовая система шифрования

- •5.3.5. Шифрование методом гаммирования

- •5.3.6. Стандарт шифрования данных des

- •6. Компьютерные вирусы и защита от них

- •6.1. Вирусы как угроза информационной безопасности

- •6.1.1. Компьютерные вирусы и информационная безопасность

- •6.1.2. Характерные черты компьютерных вирусов

- •6.1.3. Хронология развития компьютерных вирусов

- •6.2. Классификация компьютерных вирусов

- •6.2.1. Классификация компьютерных вирусов по среде обитания

- •6.2.2. Классификация компьютерных вирусов по особенностям алгоритма работы

- •6.2.3. Классификация компьютерных вирусов по деструктивные возможностям

- •6.3.3. Утилиты скрытого администрирования

- •6.3.4. «Intended»-вирусы

- •6.4. Антивирусные программы

- •6.4.1. Особенности работы антивирусных программ

- •6.4.2. Классификация антивирусных программ

- •6.4.3. Факторы, определяющие качество антивирусных программ

- •6.5. Профилактика компьютерных вирусов

- •6.5.1. Характеристика путей проникновения вирусов в компьютеры

- •6.5.2. Правила защиты от компьютерных вирусов

- •6.6. Обнаружение неизвестного вируса

- •6.6.1. Обнаружение загрузочного вируса

- •6.6.2. Обнаружение резидентного вируса

- •6.6.3. Обнаружение макровируса

- •6.6.4. Общий алгоритм обнаружения вируса

- •7. Информационная безопасность вычислительных сетей

- •7.1.2. Специфика средств защиты в компьютерных сетях

- •7.2. Сетевые модели передачи данных

- •7.2.1. Понятие протокола передачи данных

- •7.2.2. Принципы организации обмена данными в вычислительных сетях

- •7.2.3. Транспортный протокол tcp и модель тср/iр

- •7.3. Модель взаимодействия открытых систем osi/iso

- •7.3.1. Сравнение сетевых моделей передачи данных tcp/ip и osi/iso

- •7.3.2. Характеристика уровней модели osi/iso

- •7.4. Адресация в глобальных сетях

- •7.4.1. Основы ip-протокола

- •7.4.2. Классы адресов вычислительных сетей

- •7.4.3. Система доменных имен

- •7.5. Классификация удаленных угроз в вычислительных сетях

- •По характеру воздействия:

- •По цели воздействия:

- •По условию начала осуществления воздействия

- •По наличию обратной связи с атакуемым объектом:

- •По расположению субъекта атаки относительно атакуемого объекта:

- •По уровню модели iso/osi, на котором осуществляется воздействие:

- •7.6. Типовые удаленные атаки и их характеристика

- •7.6.1. Удаленная атака "анализ сетевого трафика"

- •7.6.2. Удаленная атака «подмена доверенного объекта»

- •7.6.3. Удаленная атака «ложный объект»

- •7.6.4. Удаленная атака «отказ в обслуживании»

- •7.7. Причины успешной реализации удаленных угроз в вычислительных сетях

- •7.8. Принципы защиты распределенных вычислительных сетей

- •8. Обеспечение безопасности глобальных компьютерных сетей

- •8.1. Межсетевые экраны (firewall)

- •8.2. Организация и эксплуатация виртуальных частных сетей (vpn)

- •8.2.1. Определение виртуальных частных сетей

- •8.2.2. Пользовательские vpn

- •8.2.3. Узловые vpn

- •8.2.4. Понятие стандартных технологий функционирования vpn

- •8.2.5. Типы систем vpn

- •8.3. Системы предотвращения вторжений (ids)

- •8.3.1. Общие понятия о функционировании ids

- •8.3.2. Узловые ids

- •8.3.3. Сетевые ids

- •8.3.4. Использование ids

- •9. Безопастное взаимодействие в глобальных компьютерных сетях

- •9.1. Аутефекация и управление сертификатами

- •9.1.1. Цифровые подписи

- •9.1.2. Управление ключами и сертификация ключей

- •9.1.3. Концепция доверия в информационной системе

- •9.1.4. Аутентификация с использованием протоколов открытого ключа

- •9.2. Протокол конфиденциального обмена данными ssl

- •9.3. Обеспечение безопасности беспроводных сетей

- •9.3.1. Угрозы безопасности беспроводных соединений

- •9.3.2. Протокол wep

- •9.3.3. Протокол 802.1x - контроль доступа в сеть по портам

- •10. Информационная безопасность в операционных системах windows

- •10.1. Средства управления безопасностью

- •10.1.1. Система управления доступом

- •10.1.2. Пользователи и группы пользователей

- •10.1.3. Объекты. Дескриптор защиты

- •10.2. Основные компоненты системы безопасности

- •10.2.1. Политика безопасности

- •10.2.2. Ролевой доступ. Привилегии

- •11. Безопасность программного обеспечения

- •11.1. Угрозы безопасности по

- •11.2. Разрушающие программные средства

- •11.3. Модель угроз и принципы обеспечения безопасности по

- •11.4. Основные принципы обеспечения безопасности по на различных стадиях его жизненного цикла

- •11.4.1. Обеспечение безопасности при обосновании, планировании работ и проектном анализе по

- •11.4.2. Обеспечение безопасности по в процессе его разработки

- •11.4.3 Обеспечение безопасности по на этапах стендовых и приемо-сдаточных испытаний

- •11.4.4. Обеспечение безопасности при эксплуатации по

- •11.5. Методы и средства анализа безопасности по

- •Заключение

- •Оглавление

- •1. Основные понятия информационной безопасности 5

- •394026 Воронеж, Московский просп., 14

11.2. Разрушающие программные средства

Необходимым условием для отнесения программы к классу разрушающих программных средств является наличие в ней процедуры нападения, которую можно определить как процедуру нарушения целостности вычислительной среды, поскольку объектом нападения РПС всегда выступает элемент этой среды.

При этом необходимо учитывать два фактора:

любая прикладная программа, не относящаяся к числу РПС, потенциально может содержать в себе алгоритмические ошибки, появление которых при ее функционировании приведет к непреднамеренному разрушению элементов вычислительной среды;

любая прикладная или сервисная программа, ориентированная на работу с конкретными входными данными может нанести непреднамеренный ущерб элементам операционной или вычислительной среды в случае, когда входные данные либо отсутствуют, либо не соответствуют заданным форматам их ввода в программу.

Для устранения указанной неопределенности по отношению к испытываемым программам следует исходить из предположения, что процедура нарушения целостности вычислительной среды введена в состав ПО умышленно.

Кроме условия необходимости, целесообразно ввести условия достаточности, которые обеспечат возможность описания РПС различных классов:

достаточным условием для отнесения РПС к классу компьютерных вирусов является наличие в его составе процедуры саморепродукции;

достаточным условием для отнесения РПС к классу средств несанкционированного доступа являются наличие в его составе процедуры преодоления защиты и отсутствия процедуры саморепродукции;

достаточным условием для отнесения РПС к классу программных закладок является отсутствие в его составе процедур саморепродукции и преодоления защиты.

Предполагается наличие в РПС следующего набора возможных функциональных элементов:

процедуры захвата (получения) управления;

процедуры самомодификации («мутации»);

процедуры порождения (синтеза);

процедуры маскировки (шифрования).

Этих элементов достаточно для построения обобщенной концептуальной модели РПС, которая отражает возможную структуру (на семантическом уровне) основных классов РПС.

11.3. Модель угроз и принципы обеспечения безопасности по

Модель угроз технологической безопасности ПО должна представлять собой официально принятый нормативный документ, которым должен руководствоваться заказчики и разработчики программных комплексов.

Модель угроз должна включать:

полный реестр типов возможных программных закладок;

описание наиболее технологически уязвимых мест компьютерных систем (с точки зрения важности и наличия условий для скрытого внедрения программных закладок);

описание мест и технологические карты разработки программных средств, а также критических этапов, при которых наиболее вероятно скрытое внедрение программных закладок;

реконструкцию замысла структур, имеющих своей целью внедрение в ПО заданного типа (класса, вида) программных закладок диверсионного типа;

психологический портрет потенциального диверсанта в компьютерных системах .

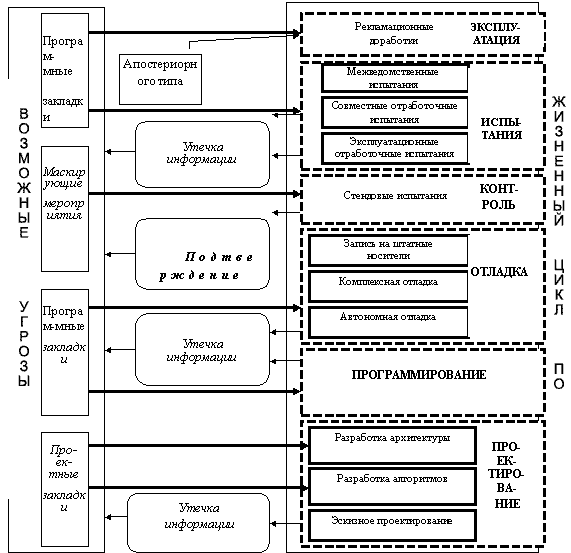

На базе утвержденной модели угроз технологической безопасности должна разрабатываться прикладная модель угроз безопасности для каждого конкретного компонента защищаемого комплекса средств автоматизации КС. В основе этой разработки должна лежать схема угроз представленная на рис. 11.1.

Рис.

11.1. Прикладная модель угроз безопасности

Рис.

11.1. Прикладная модель угроз безопасности

Наполнение модели технологической безопасности ПО должно включать в себя следующие элементы:

матрицу чувствительности КС к «вариациям» ПО (то есть к появлению искажений),

энтропийный портрет ПО (то есть описание «темных» запутанных участков ПО),

реестр камуфлирующих условий для конкретного ПО,

справочные данные о разработчиках

реальный (либо реконструированный) замысел злоумышленников по поражению этого ПО.

В таблице 11.1 приведен пример указанной типовой модели для сложных программных комплексов.

Таблица 11.1

Пример типовой модели технологической безопасности ПО для сложных программных комплексов

№ |

Угрозы рассматриваемые в модели безопасности в соответсвии с жизненным циклом ПО |

1 |

ПРОЕКТИРОВАНИЕ |

1.1 |

Проектные решения

|

1.2 |

Используемые информационные технологии

|

1.3 |

Используемые аппаратно-технические средства

|

Продолжение табл. 11.1

2 |

КОДИРОВАНИЕ |

2.1 |

Архитектура программной системы, взаимодействие ее с внешней средой и взаимодействие подпрограмм программной системы

|

2.2 |

Функции и назначение кодируемой части программной системы, взаимодействие этой части с другими подпрограммами

|

2.3 |

Технология записи программного обеспечения и исходных данных

|

Продолжение табл. 11.1

3 |

ОТЛАДКА И ИСПЫТАНИЯ |

3.1 |

Назначение, функционирование, архитектура программной системы

|

3.2 |

Сведения о процессе испытаний (набор тестовых данных, используемые вычислительные средства, подразделения и лица, проводящие испытания, используемые модели

|

Окончание табл. 11.1

4 |

КОНТРОЛЬ |

4.1 |

Используемые процедуры и методы контроля

|

5 |

ЭКСПЛУАТАЦИЯ |

5.1 |

Сведения о персональном составе контролирующего подразделения и испытываемых программных системах

|

5.2 |

Сведения об обнаруженных при контроле программных закладках

|

5.3 |

Сведения об обнаруженных незлоумышленных дефектах и программных закладках |

5.4 |

Сведения о доработках программной системы и подразделениях, их осуществляющих |

5.5 |

Сведения о среде функционирования программной системы и ее изменениях |

5.6 |

Сведения о функционировании программной системы, доступе к ее загрузочному модулю и исходным данным, алгоритмах проверки сохранности программной системы и данных |