- •Моделирование процессов непосредственного проникновения в операционную среду компьютера

- •1. Моделирование в области обеспечения защиты информации

- •1.1. Общие аспекты

- •1.2. Аналитическое моделирование

- •1.3. Имитационное моделирование

- •2. Угрозы непосредственного проникновения в операционную среду компьютера

- •2.1. Описание угроз непосредственного доступа

- •2.2. Подбор паролей на вход в операционную среду компьютера

- •2.3. Сброс паролей на вход в операционную среду компьютера

- •3. Аналитическое моделирование угроз непосредственного проникновения в операционную среду компьютера

- •3.1. Моделирование непосредственного доступа без применения мер и средств защиты

- •3.1.1. Непосредственное проникновение с помощью подбора паролей на вход в операционную среду компьютера

- •3.1.2. Непосредственное проникновение с помощью сброса паролей на вход в операционную среду компьютера

- •3.2. Моделирование непосредственного доступа с применением мер и средств защиты

- •3.2.1. Непосредственное проникновение с помощью подбора паролей на вход в операционную среду компьютера

- •3.2.1.1. Мера защиты – пароль на настройки bios

- •3.2.1.2. Мера защиты – увеличение длины пароля

- •3.2.1.3. Средство защиты – биометрическая мышь «u–Match BioLink Mouse»

- •3.2.2. Непосредственное проникновение с помощью сброса паролей на вход в операционную среду компьютера

- •3.2.2.1. Мера защиты – пароль на настройки bios

- •3.2.2.2. Мера защиты – увеличение длины пароля и увеличение алфавита символов

- •3.2.2.3. Средство защиты – биометрическая мышь

- •4. Имитационное моделирование угроз непосредственного проникновения в операционную среду компьютера

- •4.1. Назначение и возможности программ «эмуляторов сетей Петри»

- •4.2. Моделирование непосредственного доступа в операционную среду компьютера с помощью подбора паролей

- •4.2.1. Хищение файлов sam и system

- •4.2.2. Подбор паролей на компьютере злоумышленника

- •4.2.3. Вход в операционную среду компьютера, используя подобранные пароли

- •4.3. Моделирование непосредственного доступа в операционную среду компьютера с помощью сброса паролей

- •4.4. Сравнительный анализ временных характеристик аналитического и имитационного моделирований

- •5. Меры и средства защиты информации от угроз удаленного проникновения в операционную среду компьютера

- •5.1. Общее понятие о мерах и средствах защиты информации

- •5.2. Меры и средства защиты от непосредственного доступа в операционную среду компьютера

- •5.3. Эффективность мер и средств защиты информации от угроз непосредственного проникновения

- •5.3.1 Эффективность применения парольной защиты на вход в настройки bios

- •5.3.2. Эффективность применения парольной защиты на вход в настройки bios при условии сброса паролей

- •5.3.3. Эффективность применения пароля, состоящего из 6 символов английского алфавита (a-z) при условии, что злоумышленнику известна длина пароля

- •5.3.4. Эффективность применения пароля, состоящего из 6 символов английского алфавита (a-z), при условии, что его длина не известна злоумышленнику

- •5.3.5. Эффективность применения пароля, состоящего из 6 символов (алфавит состоит из цифр, спецсимволов и английского алфавита (a-z)), при условии, что его длина известна злоумышленнику

- •5.3.6. Эффективность применения пароля, состоящего из 6 символов (алфавит состоит из цифр, спецсимволов и английского алфавита (a-z)), при условии, что его длина не известна злоумышленнику

- •1 2 Рис. 5.15. Вероятность преодоления парольной защиты на вход в ос при условии, что неизвестен алфавит символов:

- •5.3.7. Эффективность применения биометрической мыши при входе в операционную среду

- •394026 Воронеж, Московский просп., 14

5. Меры и средства защиты информации от угроз удаленного проникновения в операционную среду компьютера

5.1. Общее понятие о мерах и средствах защиты информации

Под мерой защиты информации будем понимать действие, или совокупность действий, средств для осуществления защиты информации [2].

Под средством защиты информации будем понимать техническое, криптографическое, программное или другое средство, предназначенное для защиты информации, средства в которых они реализованы, а также средства контроля эффективности защиты информации [2].

Общая классификация мер и средств защиты информации представлена на рис. 5.1.

Рис. 5.1. Общая классификация мер и средств защиты

информации

Рассмотрим данную классификацию более подробно.

1) Организационные (административные) меры – это меры, регламентирующие процессы функционирования компьютера, использование его ресурсов, деятельность персонала, а также порядок взаимодействия пользователей с системой таким образом, чтобы в наибольшей степени затруднить или исключить возможность реализации угроз безопасности.

Система организационных и организационно-технических защитных мер включает в себя:

– разовые (однократно проводимые и повторяемые только при полном пересмотре принятых решений) мероприятия;

– мероприятия, проводимые при осуществлении или возникновении определенных изменений в самой защищаемой компьютерной системе (КС) или внешней среде (проводимые по необходимости);

– многократно проводимые мероприятия (периодические или стохастические).

К организационно-технологическим мерам относятся объединения методик и процедур обеспечения безопасности с действиями сил и средств [9].

Основной технологической мерой обеспечения защиты информации в компьютере является администрирование компьютера. К основным процессам администрирования компьютера относятся:

– проверка системы и средств безопасности;

– управление паролями;

– поддержка пользователей;

– сопровождение программного обеспечения;

– конфигурационное управление;

– резервное копирование;

– управление носителями.

Систематические проверки безопасности – необходимое условие надежного функционирования компьютера. Проверки должны включать:

– проведение учений и регламентные работы по контролю политики и всей системы безопасности;

– постоянное тестирование основных процедур, программно-аппаратных механизмов и средств.

Важным элементом проверки является определение достаточной степени полноты проверок и периодичности с целью получения уверенности в защищенности компьютера.

Управление паролями является наиболее важной процедурой обеспечения безопасности работы пользователей. Очень большое количество инцидентов связано с плохим выбором паролей. Процедуры управления паролями варьируются от эпизодических просьб по смене пароля до анализа устойчивости системы аутентификации. Для последнего используются сетевые анализаторы либо программы вскрытия паролей [87,89].

Поддержка пользователей состоит в обучении, консультировании, оказании помощи при их работе в системе, а также в контроле соблюдения ими правил безопасности и выяснении причин возникших проблем или подозрительных событий. Для обучения и консультирования могут быть определены специальные часы занятий. Для оказания помощи в работе, кроме администратора системы, может назначаться специальная группа сопровождения пользователей или группа реагирования на нарушения. Целесообразно вести учет всех вызовов пользователями. Это способствует проведению оценки и совершенствованию качества системы безопасности. Важным является выяснение причин возникших трудностей. Это позволяет оперативно выявить разного рода нарушения, в том числе неавторизованную деятельность злоумышленника.

Процедура сопровождения программного обеспечения требует:

– контролировать безопасность информационных процессов с целью выявления компьютерных вирусов, сбоев и отказов функционирования программ и запуска неавторизованных программ и процессов;

–контролировать целостность программного обеспечения (неавторизованную модификацию) на предмет выявления программных закладок, недокументированных функций и других программных дефектов;

– обеспечивать восстановление программ с эталонных копий (возможно, с привлечением сил и средств фонда алгоритмов и программ предприятия), их обновление, замену и другие вопросы, касающиеся жизненного цикла программного обеспечения.

Процедуры конфигурационного управления. Администратор обеспечивает функциональную совместимость компонентов системы и их настройку с целью максимальной производительности и безопасности. Следует отметить, что зачастую именно ошибки в конфигурации систем являются причиной незащищенности компьютеров объединенных сеть. Дело в том, что конфигурирование особенно сетевых и устаревших аппаратных компонентов может быть делом очень трудным и требовать высокой квалификации технических работников. Поэтому стараются выбирать стандартные настройки подсистем. Это упрощает установку, администрирование и развитие системы, но может не соответствовать специфическим особенностям безопасности компьютера. Кроме того, стандартные конфигурации более уязвимы перед внешними вторжениями [87,90].

Резервное копирование – традиционный способ обеспечения работоспособности системы на случай порчи или утраты информационно-программного ресурса. При оценке возможных нарушений производится оценка возможности восстановления информации и программ и требуемые для этого ресурсы. Исходя из этого, рассчитывается периодичность и полнота создания резервных копий. Разуметься, копии должны храниться так, чтобы исключить их утрату вместе с оригиналом. Обычно их содержат в отдельных защищенных помещениях или/и специальных сейфах на случай пожара, затопления, всплеска радиации или другого стихийного бедствия и действия злоумышленника.

Управление носителями включает процедуры по их хранению, учету, выдаче, контролю правильности использования и уничтожения носителей. Сюда относится контроль и учет выдачи информации и на печатающие устройства. На некоторых предприятиях имеются ограничения на использование определенных носителей. Например, разрешается пользоваться только зарегистрированными носителями.

Организационные средства – средства, с помощью которых реализуются организационные меры, и не относящиеся к программным или техническим видам. К ним можно отнести:

– нормативно-правовую базу государства;

– организационно-распорядительную документацию;

– административный ресурс и т.д.

2) Система программно-технических мер защиты компьютерной системы:

Данному комплексу мер соответствует аппаратный, системный и прикладной уровни системы защиты информации. В процессе ее разработки выполняются следующие группы действий (мероприятий).

На аппаратном уровне (защита технических средств (ТС) обработки информации и ТС защиты), представленном на рис. 5.2 осуществляется:

По направлению А – защита от НСД:

– разработка технологий обработки информации с использованием специализированных серверов с ограниченным набором функций и информационных ресурсов (серверы баз данных, серверы приложений, серверы доступа, web-серверы, почтовые серверы, файл-серверы и т.д.);

– планирование минимизации числа устройств копирования данных на внешние носители (флоппи-дисководов, сменных винчестеров, CD-RW, магнитооптики, принтеров и т.д.) в пользовательских компьютерах);

– разработка схем применения ТС разграничения доступа к элементам КС (смарт-карты, биометрические датчики и т.п.);

– проектирование сетевой инфраструктуры с использованием специализированных устройств разделения доступа и трафика (маршрутизаторы, брандмауэры);

– планирование использования активных и пассивных средств защиты от побочных электромагнитных излучений (ПЭМИН) (заземление, экранирование, генераторы шума).

Рис. 5.2. Аппаратный уровень системы защиты

По направлению Б – защита целостности:

– проектирование системы бесперебойного электропитания;

– планирование установки дублирующих элементов и датчиков рабочих параметров в ключевых и наиболее уязвимых ТС (магнитные диски, источники питания в серверах, датчики температуры и т.д.);

– проектирование физических средств защиты каналов связи (стальные трубы, специальные кабели, короба и т.п.).

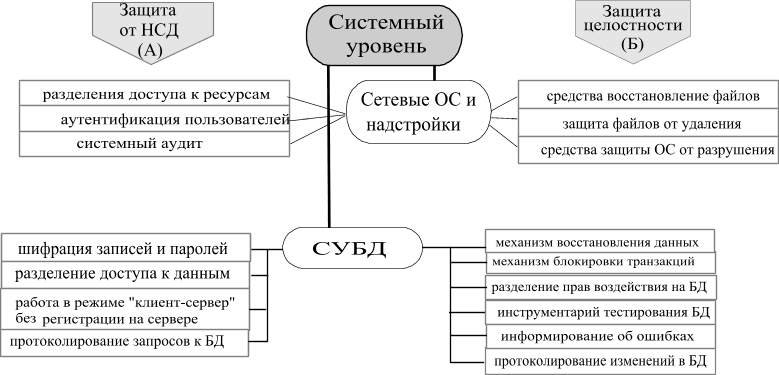

На системном уровне (средства защиты сетевых ОС и систем управления базами данных (СУБД), администраторские надстройки над ними) представленном на рис.5.3 осуществляется:

По направлению А:

– планирование политики аутентификации пользователей;

– разработка способов применения штатных средств разделения доступа к информационным ресурсам;

– выбор средств управления локальной вычислительной сетью и надстроек над штатными средствами защиты.

– проектирование технологии работы с базами данных без физического доступа к файлам и без регистрации на сервере баз данных (БД) («клиент-сервер»);

– планирование использования штатных средств СУБД для разделения доступа пользователей к функциям, таблицам, столбцам и т.д.;

– планирование использования шифрации записей в БД и паролей, передаваемых по сети.

Рис. 5.3. Системный уровень системы защиты

По направлению Б:

– настройка механизмов восстановления удаленных файлов, защиты файлов от удаления, защиты ядра ОС от разрушения;

– планирование разделения прав воздействия пользователей на БД (владелец, администратор, пользователь);

– настройка механизмов блокировки/отката транзакций и восстановления данных (протоколирование запросов, средства архивации данных);

– планирование регламента использования инструментария тестирования БД и исправления нарушений структуры данных;

– организация технологии информирования администратора КС о возникающих в процессе работы ОС и СУБД ошибках.

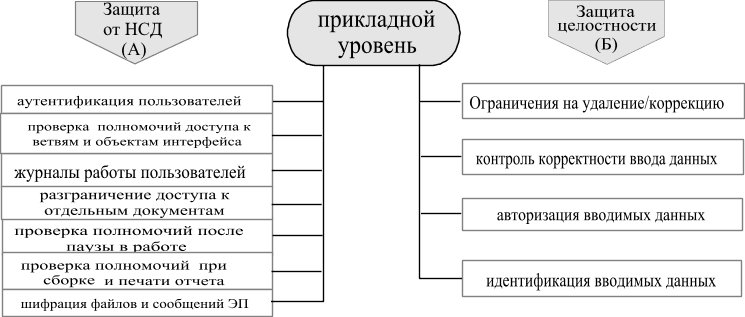

На прикладном уровне (инструментальное программного обеспечения (ПО) приложений, пользовательские интерфейсы, индивидуальное защитное ПО), представленном на рис. 5.4 осуществляется:

По направлению А:

– использование надежной и защищенной подсистемы аутентификации пользователей;

– использование механизма контроля полномочий пользователей по агрегации информации (при сборке отчетов и т.п.);

– применение гибкой многоуровневой системы задания ограничений на доступ к конкретным электронным документам (как единицам хранения информации в КС);

– планирование и разработка разделения полномочий доступа к ветвям и объектам интерфейса и их реквизитам.

Рис. 5.4. Прикладной уровень системы защиты

По направлению Б:

– использование программ тестирования БД на отсутствие записей-дублей, на логическую непротиворечивость, на отсутствие ошибок и т.д.

– применение средств дублирующего протоколирования воздействий пользователей на БД;

– выбор и применение средств авторизации вводимых в БД данных, подготавливаемых электронных документов, отправляемых сообщений (фиксация даты, адреса и пользователя);

– планирование ограничений прав пользователей на удаление и коррекцию данных в условиях многополь-зовательского доступа к КС;

– применение средств автоматизированной идентификации и контроля корректности вводимых данных.

Таким образом, дав общую характеристику мерам и средствам защиты информации, перейдем к рассмотрению мер и средств защиты от непосредственного и удаленного проникновения в ОС компьютера [1].