- •Содержание

- •Введение

- •Понятие консалтинга Определение понятия «консалтинг»

- •Виды консалтинга.

- •Стили консалтинга

- •Экспертное

- •Обучающее

- •Процессное

- •Субъекты, виды и объекты консультирования

- •3. Понятие аудита информационной безопасности Определение понятия «аудит информационной безопасности»

- •4. Виды аудита информационной безопасности Активный аудит

- •Сопроводительные услуги

- •Экспертный аудит

- •Аудит на соответствие стандартам

- •Комплексный аудит

- •5. Состав работ по аудиту информационной безопасности

- •1. Организационные характеристики:

- •2. Организационно-технические характеристики:

- •3. Технические характеристики, связанные с архитектурой ис:

- •4. Технические характеристики, связанные с конфигурацией сетевых устройств и серверов ис:

- •5. Технические характеристики, связанные с использованием встроенных механизмов информационной безопасности:

- •Использование методов анализа рисков

- •Методология оценки угроз безопасности

- •Стандарты проведения аудита иб

- •Стандарты, которые помогут на этапе планирования

- •Стандарты, которые помогут на этапе проведения аудита иб

- •Стандарты, которые помогут на этапе анализа

- •Стандарты, которые помогут на этапе разработки рекомендаций по повышению уровня защиты

- •Лабораторный практикум лабораторная работа № 1

- •Общие сведения

- •Задание на лабораторную работу № 1

- •Отчет по лабораторной работе № 1

- •Лабораторная работа № 2

- •Общие сведения Подходы к оценке, анализу и управлению рисками иб

- •Табличные методы оценки и анализа рисков иб

- •Пример проведения табличной оценки рисков

- •Ранжирование угроз

- •Оценка негативного воздействия угрозы

- •Разделение рисков на приемлемые и неприемлемые

- •Задание на лабораторную работу № 2

- •Лабораторная работа № 3

- •Общие сведения оценка риска от digital security

- •Пример расчета рисков иб на основе модели угроз и уязвимостей

- •Контрольные вопросы

- •Задание на лабораторную работу № 3

- •Отчет по лабораторной работе № 3

- •Лабораторная работа № 4

- •Общие сведения

- •Контрольные вопросы

- •Задание на лабораторную работу № 4

- •Отчет по лабораторной работе № 4

- •Лабораторная работа № 5

- •Общие сведения

- •Отчет по лабораторной работе № 5

- •Задание для самостоятельной работы студента

- •I. Работа с теоретическим материалом.

- •II. Работа с дополнительными программами.

- •III. Оценка затрат на зи в организации.

- •Методика оценки затрат на зи с использованием весовых коэффициентов

- •Отчет по самостоятельной работе

- •Варианты организаций

- •Заключение

- •Список рекомендуемой и используемой литературы

Контрольные вопросы

Что такое информационная система?

Что понимают под информацией и информационными ресурсами?

Назовите и охарактеризуйте основные свойства ИР.

Что такое угроза ИБ?

Что такое уязвимость?

Что такое риск ИБ?

Что понимают под оценкой, анализом и управлением рисками ИБ?

Что характеризует показатель критичности ИР?

Что характеризует показатель критичности реализации угрозы ИБ?

Что характеризует показатель вероятности реализации угрозы через данную уязвимость?

Что характеризует показатель максимального критичного времени простоя?

Охарактеризуйте методику оценки рисков от Digital Security. Какие данные в ней используются? Каковы основные результаты применения методики? Как проводится расчет риска по данной методике? Какие показатели при этом используются? Как рассчитывается эффективность введенных контрмер?

Задание на лабораторную работу № 3

Название работы

Расчет рисков информационной безопасности.

Задание (не забудьте оформить отчет)

Изучить основной теоретический материал лабораторной работы.

Изучить методику оценки рисков от Digital Security.

Внести структурную схему и описание вашей ИС в отчет (Структура и описание ИС из лаб. работы №1).

Составить и внести в отчет перечни типов угроз ИБ и информационные ресурсы, присутствующие в данной ИС.

По описанной выше методике от Digital Security выполнить оценку риска ИБ для каждого информационного ресурса вашей ИС. Внесите расчеты в отчет.

Для упрощения вычислений реализуйте алгоритм расчета рисков на любом доступном языке программирования или в MS Excel. Внесите листинг программы в отчет.

Дополнительно попробуйте «реализовать» (описать) контрмеры против некоторых из имеющихся уязвимостей и рассчитать эффективность введенных контрмер.

Внести ответы на контрольные вопросы в отчет.

Отчет по лабораторной работе № 3

Название работы

Расчет рисков информационной безопасности.

Цель

Познакомиться на практике с методом расчета рисков ИБ на основе модели анализа угроз и уязвимостей от Digital Security.

Выполнил

Студент гр. № ______

ФИО ________________________________________________________

Отчет

Структура и описание ИС:

Перечень типов угроз:

Перечень ИР:

Оценка риска:

Листинг программы:

Введены контрмеры:

Оценка эффективности введенных контрмер:

Ответы на контрольные вопросы:

Лабораторная работа № 4

Название работы

Инструментальные средства анализа и управления рисками.

Цель

Познакомиться на практике с программными средствами, реализующими методы базового варианта анализа рисков.

Программно-аппаратные средства

Компьютерная лаборатория с ЛВС, стандартные средства Microsoft Office, системы анализа рисков: IT Advisor for Risk Management, COBRA, RiskWatch.

Общие сведения

Инструментальные средства анализа рисков позволяют автоматизировать работу специалистов в области защиты информации, осуществляющих оценку, анализ и управление информационными рисками организации.

В России в настоящее время чаще всего используются разнообразные «бумажные» методы, обычно реализующие некоторые табличные методики анализа рисков, достоинствами которых является гибкость и адаптивность. Как правило, разработкой данных методов занимаются компании – системные и специализированные интеграторы в области защиты информации. По понятным причинам методы обычно не публикуются, поскольку относятся к ноу-хау компании. В силу закрытости данных методов судить об их качестве, объективности и возможностях достаточно сложно.

Специализированное ПО, реализующее методики анализа рисков, может относиться к категории программных продуктов (продается на рынке) либо являться собственностью ведомства или организации и не продаваться.

Если ПО разрабатывается как программный продукт, оно должно быть в достаточной степени универсальным. Ведомственные варианты ПО адаптированы под особенности постановок задач анализа и управления рисками, и позволяют учесть специфику ИТ конкретной организации.

Предлагаемое на рынке ПО, реализующее методики анализа рисков, ориентировано в основном на уровень ИБ, несколько превышающий базовый уровень защищенности.

В задачах оценки, анализа и управления рисками используется множество различных программ для проверки уровня безопасности и аудита ИБ, например, следующие:

Сканеры безопасности:

Internet Scanner и System Security Scanner, являющиеся разработкой компании Internet Security Systems;

NetRecon и система управления безопасностью ESM, являющиеся разработкой компании Symantec;

Cisco Secure Scanner (бывший NetSonar), являющийся разработкой компании Cisco Systems;

Retina, разработанная компанией Digital Security;

XSpider, разработчиком является компания Positive Technologies.

Специализированное ПО для проведения аудита ИБ:

IT Advisor for Risk Management от компании Microsoft, реализует методику оценки рисков базового уровня с использованием «матрицы рисков»;

COBRA от компании C & A Systems Security Ltd., позволяет формализовать и ускорить процесс проверки на соответствие режима ИБ требованиям Британского стандарта BS 7799 (ISO/IEC 17799:2000) и провести анализ рисков;

RA Software Tool – базируется на британском стандарте BS 7799 (ISO/IEC 17799:2000) и методических материалах британского института стандартов (BSI) PD 3002 («Руководство по оценке и управлению рисками»), PD 3003 («Оценка готовности компании к аудиту в соответствии с BS 7799») , PD 3005 («Руководство по выбору системы защиты»), а также использует стандарт ISO 13335 части 3 и 4 («Руководство по управлению режимом информационной безопасности», «Технологии управления безопасностью и выбор средств защиты»);

Questionnaire Builder от компании MethodWare служит для автоматизации построения разнообразных опросных листов;

COBIT Advisor 3rd Edition (Audit) и COBIT 3rd Edition Management Advisor от компании MethodWare – ПО управления жизненным циклом информационной технологии;

Operational Risk Builder и Risk Advisor для анализа и управления рисками на основе австралийского стандарта Australian/New Zealand Risk Management Standard (AS/NZS 4360:1999) но имеется и версия, соответствующая ISO/IEC 17799:2000, разработчиком является компания MethodWare;

RiskWatch, от одноименной компании, это система управления рисками ИБ, учитывающая требования стандартов США (можно выбирать требуемый уровень защищенности), но также имеется версия RiskWatch RW17799 для стандарта ISO/IEC 17799:2000;

CRAMM реализует одноименную методику полного варианта анализа рисков, разработанную Центральным Агентством по Компьютерам и Телекоммуникациям (CCTA) Великобритании, и позволяет весьма детально оценить риски и различные варианты контрмер, а также провести аудит в соответствии с требованиями Британского стандарта BS 7799.

АванГард (включающий «АванГард-Анализ» и «АванГард-Контроль») – экспертная система анализа и управления рисками ИБ, являющаяся отечественной разработкой института системного анализа РАН.

Надо учитывать, что разделение ПО на базовый и полный вариант оценки, анализа и управления рисками весьма условно, поскольку инструментарий базового уровня зачастую содержит дополнительные возможности, относящиеся к полному анализу рисков.

В данной лабораторной работе будет рассмотрена работа специализированного ПО, применяющегося для оценки, анализа и управления рисками: IT Advisor for Risk Management, COBRA, RiskWatch.

IT ADVISOR FOR RISK MANAGEMENT

Это достаточно простая программа, реализующая методику анализа рисков от корпорации Microsoft, которая использует так называемую, «матрицу рисков».

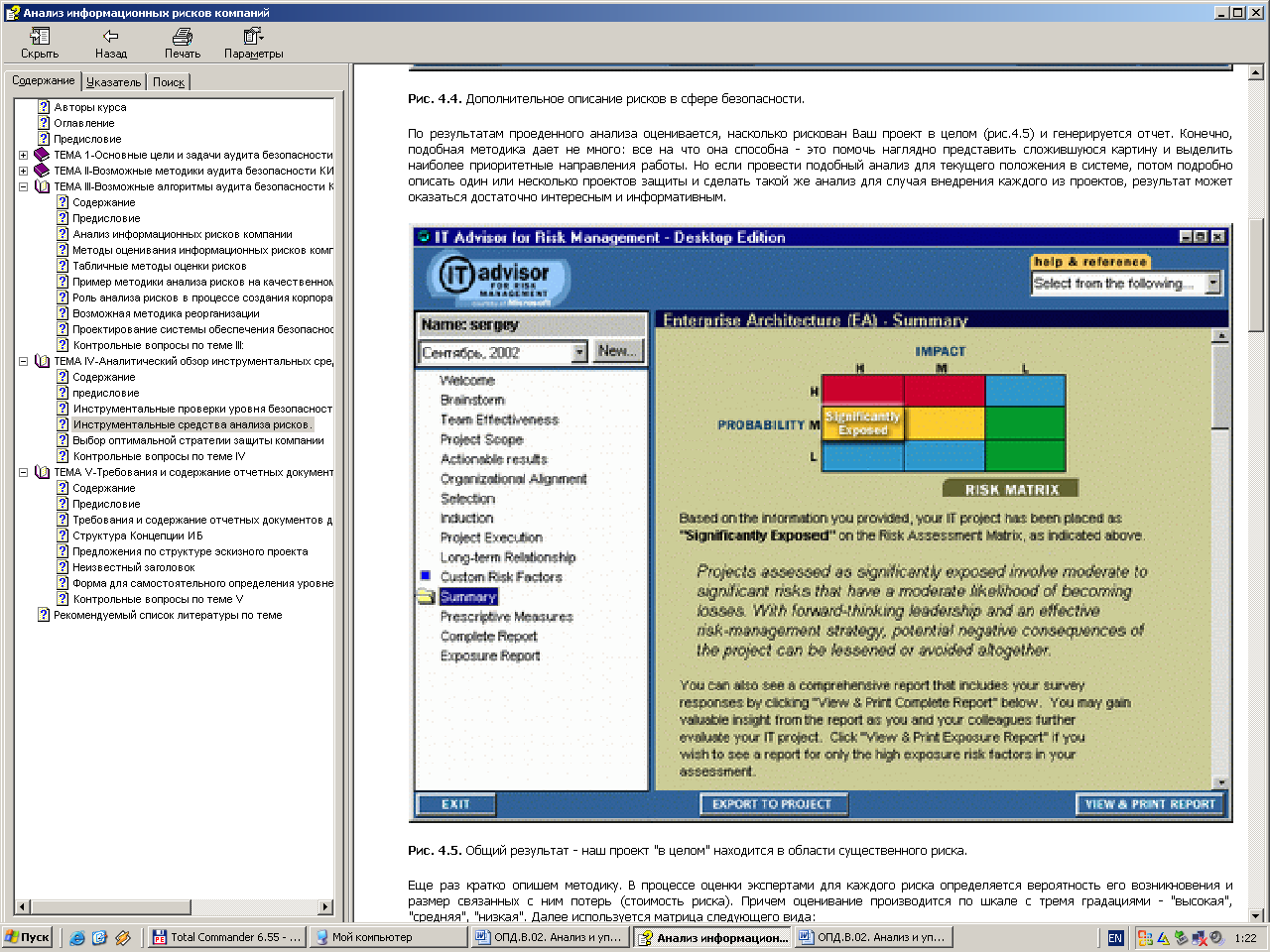

Отметим, что сама программа разрабатывалась для анализа рисков, сопутствующих разработке программного проекта, развертыванию ИТ-инфраструктуры организации и т.д. Но ее легко адаптировать и для задач анализа рисков в сфере ИБ: можно взять готовый шаблон (например, Infrastructure Deployment – развертывание ИТ-инфраструктуры), исключить из рассмотрения все «лишние» факторы риска (нужно отметить пункт N/A) и в секции Custom описать интересующие нас риски в сфере ИБ (как на рисунке).

По результатам проведенного анализа оценивается, насколько рискован проект в целом и генерируется отчет. Конечно, подобная методика дает не много: все на что она способна – это, аналогично любым табличным качественно-количественным методикам анализа рисков, помочь наглядно представить сложившуюся картину в ИБ организации и выделить наиболее приоритетные направления работы. Но если провести подобный анализ для текущего состояния системы, потом подробно описать один или несколько проектов защиты и сделать такой же анализ для случая внедрения каждого из проектов, результат может оказаться достаточно интересным и информативным. Кроме того, можно будет определить, какие из введенных контрмер будут более эффективны, а также оценить эффективность управления рисками, разумеется, опираясь только на качественные оценки риска.

Например, как указано на рисунке, общий результат оценки риска – проект в целом находится в области существенного риска.

Методика использования «матрицы рисков»

В процессе оценки экспертами общего риска ИБ для ИС, у каждого риска определяется вероятность его возникновения (Probability) и размер связанных с ним потерь (стоимость риска, Impact). Оценивание производится по качественной шкале с тремя градациями – «высокая», «средняя», «низкая». Далее используется предопределенная «матрица рисков» следующего вида:

-

Вероятность \ Стоимость

Высокая

Средняя

Низкая

Высокая

Средняя

Низкая

В зависимости от полученных оценок, конкретный риск относится к одной из следующих групп:

Высокий риск (красная область) – здесь необходимы срочные меры по снижению уровня риска.

Существенный риск (желтая область).

Умеренный риск (синяя область).

Незначительный риск (зеленая область) – усилия по управлению рисками в данном случае не будут играть важной роли.

На базе оценок для отдельных рисков, назначается оценка ИС в целом (в виде клетки в такой же матрице), например, «суммируя» отдельные качественные оценки вероятности и стоимости. Сами риски, опираясь на матрицы рисков, можно проранжировать – упорядочив по группам рисков.

Данная методика позволяет достаточно быстро и корректно произвести оценку. Но, к сожалению, дать интерпретацию полученных результатов не всегда возможно.

Пусть по результатам оценки наша ИС была отнесена к «желтой» области (существенный риск). Есть проект СЗИ, который предположительно позволит снизить риски так, что общая оценка системы будет в «синей» области. Реализация проекта обойдется в N тысяч долларов. Но ответа на вопросы: «позволит ли переход от зоны существенного риска к зоне умеренного риска сэкономить сумму хотя бы равную затраченной на СЗИ? » или «какова оценка эффективности внедрения СЗИ? » данная методика дать не может.

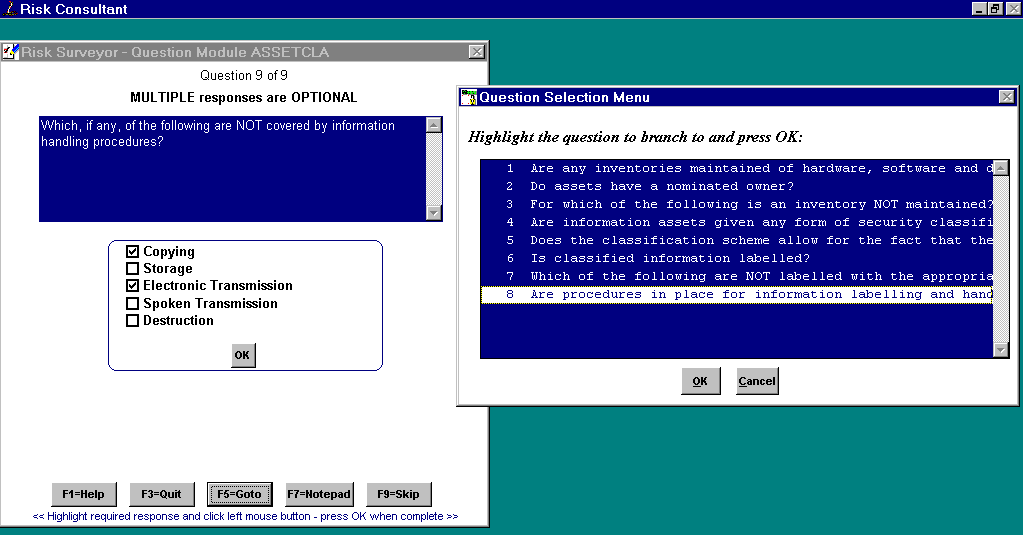

COBRA

Программное средство анализа рисков COBRA (от компании C & A Systems Security Ltd.), позволяет формализовать и ускорить процесс проверки на соответствие режима ИБ требованиям Британского стандарта BS 7799 (ISO/IEC 17799:2000) и провести анализ рисков.

В COBRA имеется несколько баз знаний: общие требования BS 7799 (ISO/IEC 17799:2000) и специализированные базы, ориентированные на различные области применения. COBRA позволяет представить требования стандарта в виде тематических вопросников по отдельным аспектам деятельности организации, например, как на рисунке ниже.

Анализ рисков, выполняемый данным методом, соответствует базовому уровню безопасности, т.е. количественно уровни рисков не определяются.

Достоинством методики является простота. Необходимо ответить на несколько десятков вопросов, затем автоматически формируется отчет.

Этот программный продукт может использоваться при проведении аудита ИБ или в работе специалистов отвечающих за обеспечение ИБ.

Простота, соответствие международному стандарту, сравнительно небольшое число вопросов, позволяют легко адаптировать этот метод под конкретную организацию.

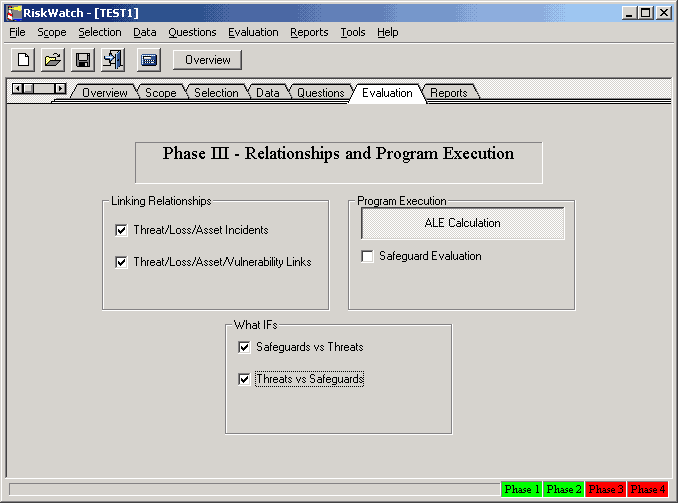

RISKWATCH

Компания RiskWatch предлагает два продукта: один в области ИБ, второй в области физической безопасности. ПО компании предназначено для совместной идентификации и оценки защищаемых ресурсов, угроз, уязвимостей и мер защиты в сфере информационной и физической безопасности организации.

Это инструментальное средство разрабатывается в США, поэтому в нем учитываются нижеперечисленные стандарты анализа рисков и оценки уязвимости различных военных и муниципальных государственных и коммерческих структур и нормативных актах США:

Руководство по анализу рисков аудитора ISACA.

Office of Management and Budget (OMB) A-123, A-124, A-127 и A-130.

Computer security Act of 1987.

Privacy Act of 1974.

Federal Manager's Financial Integrity Act 1982.

Federal Publication (FIBS-Pub) 65 Guidelines for ADP/EDP Risk Analysis.

Department of Defense (DoD) 5200.28.

Кроме того, выпущена версия продукта RiskWatch RW17799, соответствующая стандарту ISO/IEC 17799:2000.

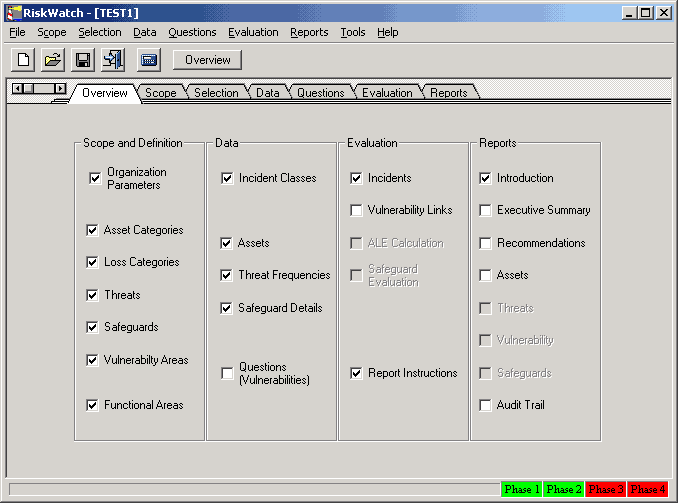

Программа RiskWatch ориентирована на точную количественную оценку соотношения потерь от угроз безопасности и затрат на создание системы защиты. RiskWatch помогает провести анализ рисков и сделать обоснованный выбор мер и средств защиты.

Методика работы программы

Первая фаза – определение предмета исследования. На данном этапе описываются параметры организации: тип, состав ИС, базовые требования в области ИБ. Описание формализуется в ряде подпунктов, которые можно выбрать и подробно описать или пропустить.

Далее каждый из выбранных пунктов описывается подробно. Для облегчения работы аналитика в шаблонах даются списки категорий защищаемых ресурсов, потерь, угроз, уязвимостей и мер защиты. Из них нужно выбрать те, что реально присутствуют в организации.

Допускается модификация названий, описаний, а также добавление новых категорий. Это позволяет, при необходимости, достаточно просто русифицировать используемые в программе понятия.

Вторая фаза – ввод данных, описывающих конкретные характеристики информационной системы. Данные могут вводиться вручную или импортироваться из отчетов, созданных инструментальными средствами анализа уязвимостей.

В этой фазе:

Подробно описываются ресурсы, потери и классы инцидентов. Классы инцидентов получаются путем сопоставления категории потерь и категории ресурсов;

Для выявления возможных уязвимостей используется метод опроса. База данных программы содержит более 600 вопросов. Вопросы связаны с категориями ресурсов. Допускается корректировка вопросов, исключение или добавление новых.

Задается частота возникновения каждой из выделенных угроз, степень уязвимости и ценность ресурсов. Все это используется в дальнейшем для расчета эффективности внедрения средств защиты.

Третья фаза – оценка рисков. Сначала устанавливаются связи между ресурсами, потерями, угрозами и уязвимостями, выделенными на предыдущих этапах.

Далее рассчитывается показатель математического ожидания потерь за год:

M = pC,

где p – вероятность инцидента, C – стоимость некоторого ресурса ИС (в денежном эквиваленте).

Например, если стоимость сервера $150000, а вероятность того, что он будет уничтожен пожаром в течение года равна 0.01, то ожидаемые потери составят $1500.

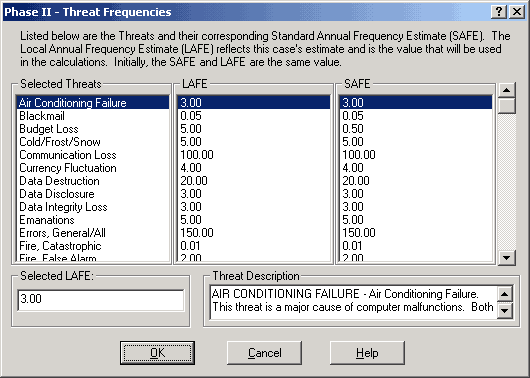

Однако данная формула несколько видоизменена в программе в связи с тем, что RiskWatch использует определенные американским институтом стандартов (NIST) оценки, называемые LAFE и SAFE.

LAFE (Local Annual Frequency Estimate) – показывает, сколько раз в год в среднем данная угроза реализуется в данном месте (например, в городе).

SAFE (Standard Annual Frequency Estimate) – показывает, сколько раз в год в среднем данная угроза реализуется в этой части мира (например, в Северной Америке).

Вводится также поправочный коэффициент, который позволяет учесть, что в результате реализации угрозы защищаемый ресурс может быть уничтожен не полностью, а только частично.

RiskWatch включает в себя базы с оценками LAFE и SAFE, а также с обобщенным описанием различных типов средств защиты.

Дополнительно рассматриваются сценарии «что, если …», которые позволяют описать аналогичные ситуации при условии внедрения средств защиты. Сравнивая ожидаемые потери при условии внедрения защитных мер и без них можно оценить эффективность управления рисками.

Эффект от внедрения средств защиты количественно описывается с помощью показателя ROI (Return on Investment – отдача от инвестиций), который показывает отдачу от сделанных инвестиций за определенный период времени. Рассчитывается он по формуле:

![]() ,

,

где Costsi – затраты на внедрение и поддержание i-меры защиты, Benefitsi – оценка той пользы (т.е. ожидаемого снижения потерь), которую приносит внедрение данной меры защиты.

NPV (Net Present Value) – показатель чистой текущей стоимости. Этот показатель рассчитывается по следующей формуле:

![]() ,

,

где CFk – чистый денежный поток инвестиций для k-ого периода, CF0 – начальные инвестиции в проект, r – фиксированная ставка дисконтирования.

Четвертая фаза – генерация отчетов (текста и графиков). Пример отчета представлен на рисунке ниже.

Типы отчетов:

Краткие итоги.

Полные и краткие отчеты об элементах, описанных на стадиях 1 и 2.

Отчет о стоимости защищаемых ресурсов и ожидаемых потерь от реализации угроз.

Отчет об угрозах и мерах противодействия.

Отчет о результатах аудита безопасности.

Выводы по возможностям программы RiskWatch

В RiskWatch используется упрощенный подход, как к описанию модели ИС, так и оценке рисков. Трудоемкость работ по анализу рисков с использованием этого метода сравнительно невелика. Такой метод подходит, если требуется провести анализ рисков на программно-техническом уровне защиты, без учета организационных и административных факторов.

Существенным достоинством RiskWatch с точки зрения отечественного потребителя является сравнительная простота, малая трудоемкость русификации и большая гибкость метода, обеспечиваемая возможностью введения новых категорий, описаний, вопросов и т.д. На основе этого метода отечественные разработчики могут создавать свои профили, учитывающие отечественные требования в области ИБ, разработать ведомственные методики анализа и управления рисками.

Таким образом, рассматриваемое средство позволяет оценить не только те риски, которые сейчас существуют в организации, но и ту выгоду, которую может принести внедрение физических, технических, программных и прочих СЗИ. Подготовленные отчеты и графики дают материал, достаточный для принятия решений об изменении системы обеспечения безопасности предприятия.

Однако надо учитывать, что полученные оценки рисков (а именно, математическое ожидание потерь) далеко не исчерпывает понимание риска с системных позиций.

Также для отечественных пользователей проблема работы с программой заключается в том, что получить используемые в RiskWatch оценки (такие как LAFE и SAFE) для наших условий достаточно проблематично. Но тем не менее сама методология может с успехом применяться и у нас.