книги хакеры / журнал хакер / 094_Optimized

.pdf

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

>>

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

pc_zone |

|

|

|

BUY |

|

|

||||

|

|

to |

|

|

|

|

|

|||

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

страняются в упакованном виде (или защищаются протекторами, что еще хуже), в результате чего их непосредственное дизассемблирование становится невозможным, а поскольку многие упаковщики / проекторы содержат антиотладочные приемы, то страдает и отладка.

Попытки создать универсальный распаковщик многократно предпринимались еще со времен MS-DOS и всякий раз проваливались, так как разработчики защит придумывали новую гадость. Тем не менее, в состав большинства хакерских инструментов (IDA Pro, OllyDbg) входят генетические распаковщики, справляющиеся с несложными защитами. Сложные же приходится распаковывать руками (тому, как это сделать, посвящено множество статей, которые легко найти в сети). Когда же один

итот же упаковщик встречается хакеру десятый раз кряду, он матерится и пишет автоматический / полуавтоматический распаковщик, чтобы облегчить себе работу. Коллекции таких распаковщиков собра-

ны на www.exetools.com / unpackers. htm, programmerstools.org / taxonomy / term / 16, www.woodmann.com / crackz / Packers.htm

идругих сайтах. Проблема состоит в том, что каждый такой распаковщик рассчитан на строго определенную версию упаковщика / протектора и с другими работать просто не может! Чем чаще обновляется упаковщик / протектор, тем сложнее найти подходящий распаковщик, поэтому лучше полагаться только на самого себя, распаковывая программу руками (и мы уже писали как).

Кстати, прежде чем искать распаковщик, неплохо бы для начала выяснить, чем же вообще защищена ломаемая программа? В этом поможет бесплатная утилита PEiD (peid.has.it), содержащая огромную базу сигнатур, хотя довольно часто ошибающаяся или дающая расплывчатый результат, но, тем не менее, это все таки лучше, чем совсем ничего.

Дамперы

Дамперы

Снятие дампа с работающей программы

— универсальный способ распаковки, убивающий практически все упаковщики и большую часть протекторов, правда, над полученным дампом еще предстоит как следует поработать, и я рекомендую использовать дамп лишь для дизассемблирования. Сдампленнаяпрограммаможетработатьнеустойчиво, периодически падая в самый ответс-

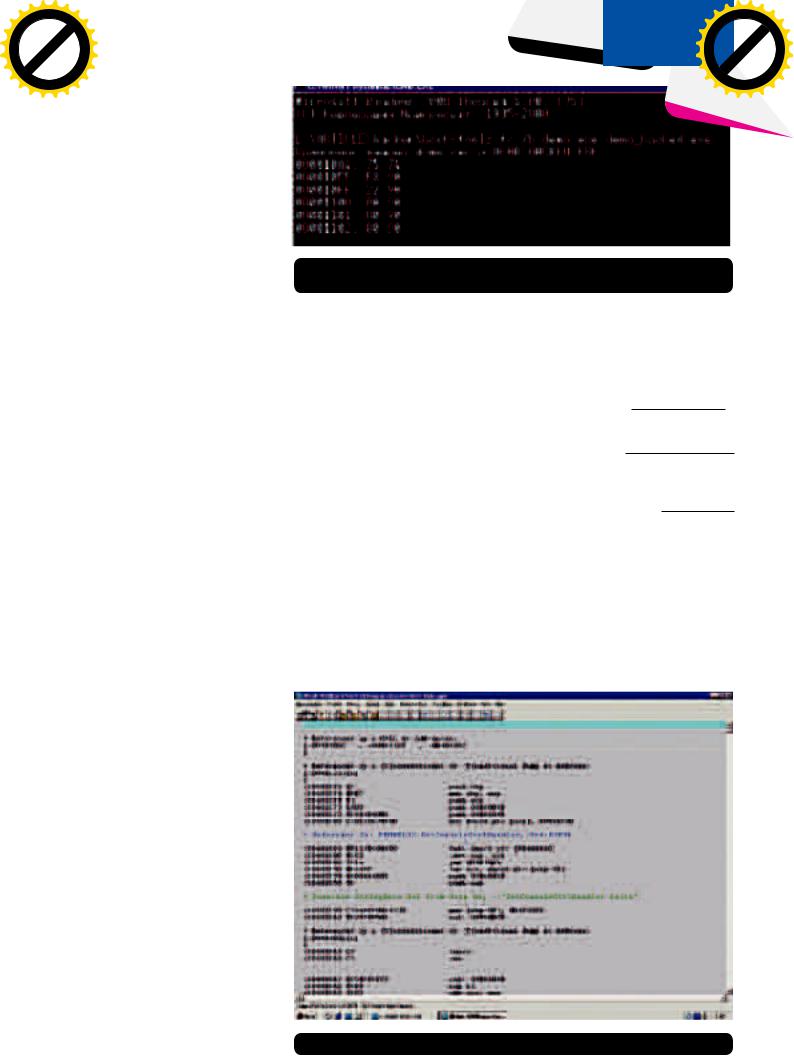

Поиск различий между оригинальной и хакнутой версией файла с помощью штатной утилиты FC.EXE

Поиск различий между оригинальной и хакнутой версией файла с помощью штатной утилиты FC.EXE

твенный момент. Но это ладно, это все лирика. Забьем на лирику и обратимся к практике. Самым первым (и самым неумелым) был

ProcDump, затем появился Lord PE, учи-

тывающий горький опыт своего предшественника и способный сохранять дамп даже в тех случаях, когда PE-заголовок умышленно искажен защитой, а доступ к некоторым страницам памяти отсутствует

(атрибут PAGE_NOACCESS). Венцом эво-

люции стал PE-TOOLS, базовый комплект поставки которого можно найти практически на любом хакерском сервере, на-

пример, на WASM'е (www.wasm.ru / baixado. php? mode=tool&id=124) или на CrackLab'е (www.cracklab.ru / download.php?action=get& n=MTU1), а свежие обновления лежат на «родном» сайте проекта neox.iatp.by, кстати говоря, уже несколько раз поменявшим свой адрес (по непонятым причинам базовый пакет на нем отсутствует).

После снятия дампа необходимо, как минимум, восстановить таблицу импорта, а иногда еще и таблицу перемещаемых элементов вместе с секцией ресурсов. Импорт

лучше всего восстанавливать знаменитым

Import REConstructor'ом, который вместе с ReloX'ом, восстанавливающим таблицу перемещаемых элементов и минимально работающим генетическим распаковщиком можно найти там же, где и PE-TOOLS: wave.prohosting.com / mackt / main.htm.

А вот здесь лежит коллекция программ для восстановления таблицы ресур-

сов: w w w.wasm.ru / baixado.php?mode =tool&id=156. Если же ни одна из них не справится со своей задачей, то, скорее всего, поможет бесплатный Resource Binder: w w w.setisof t.com / ru / redirect. php? dlid=89.

Редакторы ресурсов

Редакторы ресурсов

Редактировать ресурсы приходится во многих случаях. Например, чтобы сменить текст диалогового окна, разблокировать элемент управления, перебить логотип и т. д. Формально редактор ресурсов входит в каждый Windows-компилятор, в том числе и в Microsoft Visual Studio, вот только после редактирования ресурсов файл зачастую

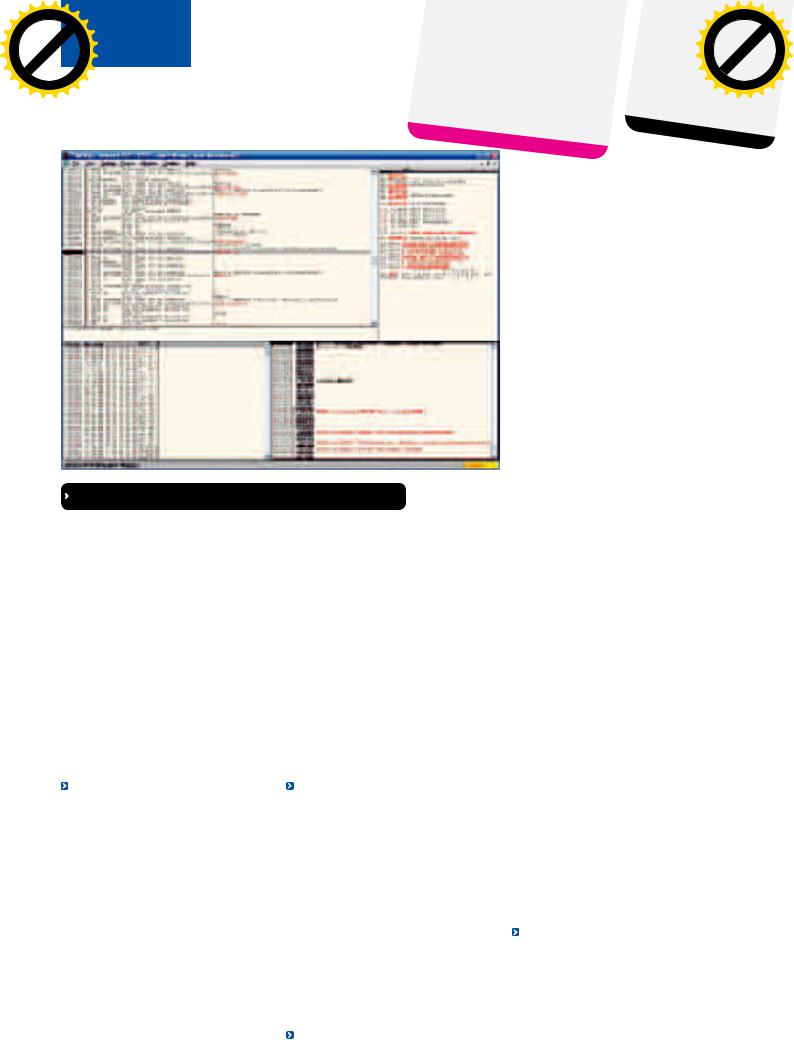

Ныненеподдерживаемый,нопо-прежнемупопулярныйдизассемблерWDASM

Ныненеподдерживаемый,нопо-прежнемупопулярныйдизассемблерWDASM

xàêåð 10 /94/ 06 |

/ 039 |

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

C |

E |

|

|

|||

|

|

X |

|

|

|

|

|||

|

- |

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|||

w Click |

to BUY |

|

|

>> |

|||||

|

|

|

|

|

m |

||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

g |

|

|

|

|

|

|

df |

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

|

pc_zone

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

|

|

|

|

|

|

|

|

ложных подхода к взлому программ. Самое |

|

|

|

|

|

|

|

|

трудное (но самое идеологически правиль- |

|

|

|

|

|

|

|

|

ное и наименее всего наказуемое) создание |

|

|

|

|

|

|

|

|

своих собственных генераторов серийных |

|

|

|

|

|

|

|

|

номеров, ключевых файлов и т. д. Проанали- |

|

|

|

|

|

|

|

|

зировав работу оригинального генератора, |

|

|

|

|

|

|

|

|

хакер пишет точно такой же и раздает его |

|

|

|

|

|

|

|

|

всем, кому надо (и кому не надо — тоже). Од- |

|

|

|

|

|

|

|

|

накоэтослишкомутомительно,темболеечто |

|

|

|

|

|

|

|

|

большинство защит нейтрализуются прав- |

|

|

|

|

|

|

|

|

койнесколькихбайт.Воттолькораспростра- |

|

|

|

|

|

|

|

|

нять взломанный файл нельзя: за это могут |

|

|

|

|

|

|

|

|

и по лапкам дать. К тому же, как правило, |

|

|

|

|

|

|

|

|

exe / dll слишком тяжелы для распростране- |

|

|

|

|

|

|

|

|

ния, поэтому возникает естественная идея: |

|

|

|

|

|

|

|

|

распространять не сам взломанный файл, |

|

|

|

|

|

|

|

|

а список байт с адресами, которые надо ис- |

|

|

|

|

|

|

|

|

править. Понятное дело, что никакой юзер с |

Бесплатный отладчик OllyDBG вкупе с плагинами творит чудеса |

|

|

|

hiew'ом внутрь программы не полезет, поэ- |

||||

|

|

|

|

|

|

|

|

тому на помощь приходит автоматизация. |

|

|

|

|

|

|

|

|

Получить список различий между ориги- |

становится неработоспособным! Это пото- |

Лучшим из API-шпионов, |

на |

мой |

нальным и взломанным файлом поможет |

||||

му, что штатный редактор ресурсов к таким |

взгляд, |

является |

Kerberos |

от |

Русте- |

утилита fc. exe, входящая в штатный комп- |

||

задачам неприспособлен! |

ма |

Фасихова |

(www.wasm.ru / baixado. |

лект поставки Windows. А вот чтобы внести |

||||

Лучшим хакерским редактором был и ос- |

php?mode=tool&id=313).Онвзялсязаклави- |

исправления в exe / dll, понадобится утили- |

||||||

тается коммерческий Restorator Resource |

атуру тогда, когда остальные шпионы пере- |

та-модификатор, которую можно написать |

||||||

Editor (www.bome.com / Restorator), который |

стали его устраивать. Тем не менее, о вкусах |

буквально за несколько минут, а если пи- |

||||||

может практически все, что нужно, и даже |

не спорят, и многие пользуются APISpy32 |

сать лень, то могу предложить коллекцию |

||||||

чуточку больше. Из бесплатных утилит |

(таким же бесплатным, как и Kerberos), кото- |

уже готовых: www.wasm.ru / baixado.php? |

||||||

хотелось бы отметить XN Resource Editor |

рый можно раздобыть на www.internals.com. |

mode=tool&id=35. |

||||||

(www.wilsonc.demon.co.uk / d10resourceeditor. |

Впрочем, любой нормальный отладчик, та- |

Хуже, если программа упакована / защи- |

||||||

htm), написанный на совсем не хакерском |

кой как soft-ice и OllyDbg, можно настроить |

щена протектором. Тогда ее приходится |

||||||

языке DELPHI и распространяющийся в ис- |

так, чтобы он выполнял функции API-шпи- |

править уже на лету, непосредственно в |

||||||

ходных текстах, что позволяет наращивать |

она, причем действуя по избирательному |

оперативной памяти, для чего пригодит- |

||||||

функционал программы, затачивая ее под |

шаблону, избавляющему нас от просмот- |

ся Process Patcher (www.wasm.ru / baixado. |

||||||

свои собственные нужды (если ты знаешь |

ра многокилометровых |

листингов, гене- |

php?mode=tool&id=38), R! SC's Process |

|||||

DELPHI, конечно). |

рируемых Kerberos'ом и APISpy32. |

|

Patcher (www.wasm.ru / baixado.php?mode= |

|||||

|

|

|

|

|

|

|

|

tool&id=39) или *ABEL* Self Learning Loader |

Шпионы |

Мониторы |

|

|

|

|

Generator (www.wasm.ru / baixado. рhp?mode |

||

В основном используется два типа шпи- |

Чтобы узнать, к каким файлам или вет- |

=tool&id=144). Последняя программа отли- |

||||||

онов: шпионы Windows сообщений и |

вям |

реестра обращается |

подопытная |

чается тем, что ищет исправляемые байты не |

||||

API-шпионы. Первые следят за посылкой |

программа, достаточно воспользовать- |

пофиксированнымсмещениям,апорегуляр- |

||||||

сообщений окнам и элементам управле- |

ся файловым монитором (или монитором |

ным шаблонам, что позволяет ей в большинс- |

||||||

ния, вторые — за вызовом API-функций, |

реестра, соответственно). Оба они были |

тве случаев переживать выход новой, слегка |

||||||

включая функции, экспортируемые дина- |

написаны |

легендарным |

исследователем |

измененной версии ломаемой программы |

||||

мическими библиотеками, поставляемыми |

недр Windows Марком Руссиновичем и |

(если, конечно, изменения затронули не за- |

||||||

вместе с программой. Шпионаж — лучшее |

долгое время распространялись совер- |

щитный механизм, а что нибудь другое). |

||||||

(и наиболее дешевое в смысле усилий и |

шенно бесплатно |

через |

некоммерческий |

|

||||

времени) средство, позволяющее узнать, |

сайт www.sysinternals.com, однако в июне |

Думать! |

||||||

чем «дышит» защищенная программа. |

2006 года Руссинович продался Microsoft, и |

Прочитав статью, ты, естественно, не на- |

||||||

Вполне достойный шпион сообщений вхо- |

хотяегоутилитыобещаютостатьсябесплат- |

учишься взламывать программы. Но знать, |

||||||

дит в штатную поставку Microsoft Visual |

ными и впредь, скорее всего, они будут неоп- |

когда и какой инструмент применить, — это |

||||||

Studio и называется Spyxx.exe. Аналогич- |

лачиваемыми только для легальных пользо- |

ужебольшоедело.Рекомендуюперечитать |

||||||

ный по возможностям шпион, но только с |

вателей Windows, так что спеши качать. |

материал еще раз, чтобы все основательно |

||||||

открытыми исходными текстами, лежит на |

|

|

|

|

|

|

|

уложилось в голове, а затем приступить к |

www.catch22.net / software / winspy.asp и со- |

Модификаторы |

|

|

|

чтению других статей на эту тему. И я поче- |

|||

вершенно бесплатен. |

Существует два диаметрально противопо- |

му то уверен, что все у тебя получится. z |

||||||

/ 040 |

xàêåð 10 /94/ 06 |

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

||

P |

|

|

|

|

|

NOW! |

o |

|

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

|

||||

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

|

. |

|

|

|

|

|

.c |

|

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

E |

|

|

||||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

NOW! |

o |

|||||

|

|

|

|

|

||||||

|

|

|

|

|

|

|||||

w Click |

to BUY |

|

>> |

|||||||

|

|

|

|

|

|

m |

||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

n |

e |

|

|||

|

|

|

|

-xcha |

|

|

|

|

|

|

pc_zone

Крис Касперск

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Файрвол тебя не спасет

Вся правда о безопасности брандмауэров

Брандмауэры (они же firewall'ы) сейчас используются повсеместно. Их встраивают в DSL-модемы, Wi-Fi точки доступа, маршрутизаторы, операционные системы, антивирусы и другие программные пакеты типа SyGate Personal Firewall или Outpost. Большинство пользователей даже не представляют, что это такое, но на 100% убеждены, что файрвол спасет их от всех бед. Но так ли они надежНы, как утверждает реклама?

Пяснить, что такое персональныереждечемначать,необходимовы-

брандмауэры и чем они отличаютперсональных (за отсутствием подходящей терминологии назовем их «внешними»). Внешний брандмауэр представляет собой штуку, включенную в разрыв между сетевым кабелем (Ethernet/WiFi/Dialup) и

сетевой картой охраняемого узла (не важно — сервером или клиентской машиной). Конструктивно внешний брандмауэр может быть реализован и как микросхема, встро- еннаявDSL-модем/материнскуюплату,икак самостоятельный узел — маршрутизатор/ мост, построенный на базе IBM PC и управляемый любой подходящей операционной системой (например, LINUX, хотя и Windows тоже сгодится).

Возможности воздействия на внешний брандмауэр минимальны. Если он сконфигурирован правильно и не имеет дыр,

то проникнуть на атакуемую машину сети извне очень трудно. А вот вырваться из внешнего брандмауэра на свободу ничего не стоит, поскольку он ничего не знает ни о процессах, ни о потоках. Ему неведомо понятие «зловредной программы». Все, что он имеет в своем распоряжении, — это список открытых портов, среди которых в обязательном порядке присутствует 80-й порт, связанный с WEB. Следовательно, любое приложение может беспрепятственно устанавливать соединения с любыми IP-ад- ресами по 80-му порту, скрытно пересылая конфиденциальную информацию или устанавливая back-door. Брандмауэр ничего не сможет с этим сделать (особенно, если зловредная программа «обернет» пересылаемые данные в HTTP-запросы), поскольку он не в состоянии отличить, кто посылает TCP/ IP-пакеты: FireFox.exe или evil-virus.exe!

Персональные брандмауэры устанавлива-

ются непосредственно на защищаемый ими компьютер, поэтому не только поддерживают списки «доверенных приложений», но также пытаются отслеживать факт внедрения в них постороннего кода, чтобы малварь не смогла передать информацию «руками» FireFox'а или IE. Все это, конечно, замечательно, хотя есть одно «но»! Тот факт, что персональный брандмауэр находится на той же самой машине, что и малварь, делает его чрезвычайно уязвимым против атак на сам брандмауэр. Малварь, заполучившая администраторские права, может делать абсолютно все, что угодно, в том числе и обмениваться пакетами в обход брандмауэра! Изначальная задумка протестировать несколько популярных продуктов на надежность оказалась провальной. И знаешь почему? Потому что абсолютно все персональные файрволы обходятся довольно простыми (зачастую универсальными)

/ 042 |

xàêåð 10 /94/ 06 |

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

>>

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

pc_zone |

|

|

|

BUY |

|

|

||||

|

|

to |

|

|

|

|

|

|||

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

TCPView не может закрыть системное соединение

TCPView не может закрыть системное соединение

методиками даже с прикладного уровня. Доходчивый рассказ о том, как пробить защиту, будет лучшим доказательством, что надежной защиты нет. Установленные одновременно и внешний, и персональный файрволы, безусловно, защищают сеть, но даже в этом случае нет никаких гарантий, что нас не атакуют!

Из внешней сети во внутреннюю через брандмауэр

Из внешней сети во внутреннюю через брандмауэр

Вот компьютер, который мы хотим атаковать, но снаружи его находится неприступная стена брандмауэра. В ней есть порт, но он наглухо закрыт. Какие будут идеи по поводу того, как его пробить? Тут уместно сделать маленькое лирическое отступление, поскольку подавляющее большинство пользователей понятия не имеют, что такое брандмауэр и зачем он вообще нужен!

Вообразим себе домашнюю (или корпоративную) сеть с приватнымиресурсами,ведьоченьутомительнокаждый раз вводить пароль при доступе к файловому хранилищу, реализованному через Microsoft Shared или ftp, или такой банальной вещью, как HTTP-Proxy сервер. Чтобы не покупать для каждой машины свой IP, администратор назначает всем машинам внутрисетевые IP. Реальный IP получает только одна машина, на ней же устанавливается Proxy-сервер, через который ходят все остальные. Слово «все» в данном случае следует понимать буквально. Любой хакер, обнаруживший путем сканирования работающий Proxy может использовать его в своих целях.Азатрафикбудетплатитьвладелецатакованноймашины.Оно ему надо? Вот тут-то брандмауэр и выручает, закрывающий Proxy-порт для всех нелокальных узлов (ну, при желании можно добавить несколько адресов удаленных партнерских фирм). То же самое и с ftp. Внутри сети с ним можно общаться беспрепятственно, но вот все внешние подключения будут безжалостно отсечены брандмауэром!

Отсюда вывод: если у тебя нет ни Proxy, ни ftp, и ты не используешь разделяемые ресурсы, не защищенные паролем, — нафига тебе вообще нужен брандмауэр?! Разве только, чтобы почувствовать себя крутым и продвинутым парнем. А то уже некоторые без брандмауэра в сеть вообще выходить боятся. Другой вопрос, что ко-

варная Windows, в отличие от де- |

|

мократичнонастроеннойLINUX, |

|

открывает для своих нужд кучу |

Напомню только, |

никому не нужных портов, кото- |

что мой FTP-сервер |

рые не так-то просто отключить |

(ftp://nezumi.org.ru/pub/) |

и которые содержат уязвимос- |

с массой статей и |

ти. Достаточно вспомнить червя |

прочей документацией |

MSBlast, распространяющего- |

работает не все время, а |

ся через дыру в сервисе DCOM, |

только тогда, когда я не |

висящем на 135 порте и реально |

сплю. Сейчас это где-то |

полезным только в корпора- |

между 21:00 и 12:00 по |

тивных сетях, разделенных на |

Москве со сдвигами в ту |

домены. |

или иную сторону. |

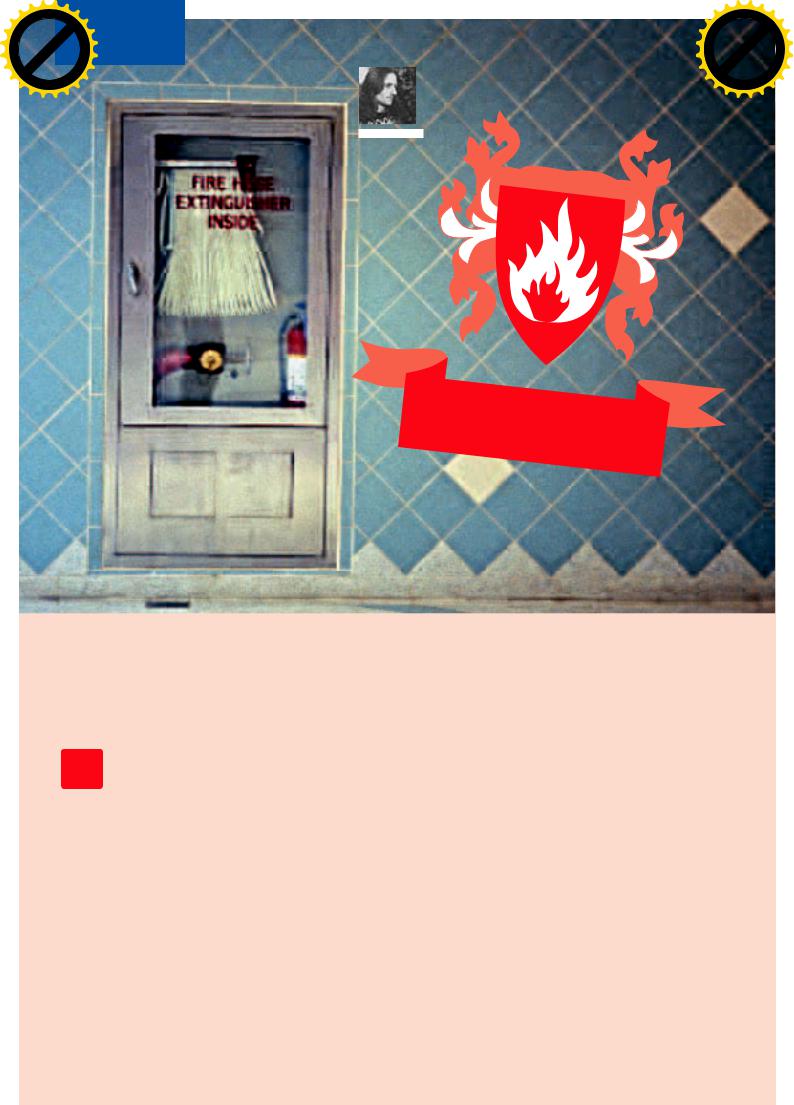

Взять, к примеру, список портов, открытых на моем |

|

компьютере (смотри скриншот). Для того чтобы узнать, |

|

какие порты открыты, достаточно вызвать штатную ути- |

|

литу netstat.exe, передав ей в командной строке ключ «- |

|

a». Бесплатная утилита TCPView от Марка Руссиновича |

|

(www.sysinternals.com/Utilities/TdiMon.html), кстати гово- |

|

ря, распространяемая в исходных кодах, покажет боль- |

|

ше информации (в частности, сообщит, какой процесс |

|

пользует тот или иной порт), а также поможет закрыть |

|

любое соединение, кроме системных. Такие порты при- |

Несмотря на то, |

ходится закрывать уже на брандмауэре, или постоянно |

что персональные |

устанавливать свежие заплатки, латая систему путем |

файрволы не дают 100% |

затыкания дыр (но это не лучшее решение, поскольку о |

гарантии, установить |

многих дырах Microsoft узнает в последнюю очередь). |

его все же рекомендую. |

Для более детального анализа трафика можно исполь- |

Хорошая подборка |

зовать снифер, который встроен практически в каждый |

будет ждать тебя на |

профессиональный брандмауэр, или утилиту TDIMon |

DVD-диске. |

все от того же Марка Руссиновича, которая покажет тра- |

|

фик, проходящий через TDI-драйвер — один из наибо- |

|

лее низкоуровневых сетевых драйверов. |

|

Но все-таки! Как насчет ответа на поставленный ранее |

|

вопрос?Можнолипроникнутьсквозьзакрытыйпортили |

Изначальная задумка |

нет? Что тут сказать. Брандмауэры первых поколений |

протестировать |

обходилисьтолькотак.Достаточнобылопослатьсильно |

несколько популяр- |

фрагментированный TCP-пакет, настолько фрагменти- |

ных продуктов на |

рованный, что целевой порт не попадал в первый IP-па- |

надежность оказалась |

кет, а поскольку функцией сборки IP-пакетов брандмау- |

провальной. И знаешь |

эрпорядупричиннеоснащен,тоонсвободнопропускал |

почему? Потому что аб- |

эту «бомбу». Но это в основном относится к внешним |

солютно все персональ- |

брандмауэрам. Аперсональныеработаютсразунамно- |

ные файрволы обходят- |

гих уровнях, в том числе контролируя пакеты, уже соб- |

ся довольно простыми |

ранные драйвером TCPIP.SYS, и с ними этот фокус уже |

(зачастую универсаль- |

не проходит. Хуже того! Они могут забить тревогу, по- |

ными) методиками даже |

скольку в реальной жизни такие фрагментированные |

с прикладного уровня. |

пакеты практически никогда не встречаются! |

|

Но даже если брандмауэр пропустит такой пакет, то это |

|

не сильно поможет атакующему, поскольку все совре- |

|

менные серверы (ftp, proxy) давным-давно научились |

|

различать интерфейсы сетевых соединений, автома- |

|

тически отсекая нежелательные подключения. Взять |

|

хотя бы установленный у меня Etlin HTTP Proxy Server, |

|

связывающий машины моей локальной сети с внешним |

|

миром. Чтобы не закрывать порт на брандмауэре и не |

|

назначать на доступ к Proxy пароль (которые поддержи- |

|

xàêåð 10 /94/ 06 |

/ 043 |

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

C |

E |

|

|

|||

|

|

X |

|

|

|

|

|||

|

- |

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|||

w Click |

to BUY |

|

|

>> |

|||||

|

|

|

|

|

m |

||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

g |

|

|

|

|

|

|

df |

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

|

pc_zone

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Список портов, открытых на моем компьютере

Список портов, открытых на моем компьютере

вают не все программы), я поступил проще, |

программу. Если эта программа не стащена |

||||

разрешив Proxy принимать подключения |

с какого-то хакерского сайта, а написана |

||||

только с одного интерфейса — интерфей- |

самостоятельно, индивидуально для дан- |

||||

са локальной сети. То же самое относится к |

ной конкретной атаки, то антивирусы с вы- |

||||

внутреннему ftp-серверу. |

сокой степенью вероятности пропустят ее, |

||||

Выходит, что даже если атакуемый порт от- |

но пользователь за последнее время резко |

||||

крыт на брандмауэре (или брандмауэр уда- |

поумнел и что попало уже не запускает, пос- |

||||

лось пробить каким-нибудь стенобитным |

кольку выволочка, устроенная администра- |

||||

орудием), то вовсе не факт, что атака возы- |

тором за последний запуск соблазнитель- |

||||

меет успех! |

ного вложения, еще свежа в его памяти. К |

||||

Нет, ну это несерьезно и неинтересно! А как |

тому же сейчас появилась модная тенден- |

||||

же атаковать тогда?! Вот несколько секретов, |

ция настраивать корпоративные серверы |

||||

которые могут помочь начинающим. Во-пер- |

так, чтобы все исполняемые файлы автома- |

||||

вых, можно попробовать атаковать один из |

тически вырезались, даже если они нахо- |

||||

доверенных узлов путем посылки вируса во |

дятся в архивах! Впрочем, к домашним ло- |

||||

вложении или использовании подходящей |

кальнымсетямэтонеотносится,иженщины |

||||

уязвимости. Крупные корпорации обычно |

по-прежнему запускают все, что угодно. |

||||

так и атакуются. Они имеют множество под- |

В-третьих, можно заманить жертву на спе- |

||||

разделений во всех странах мира, но далеко |

циальным образом сконструированную |

||||

не в каждом из них работают грамотные и от- |

WEB-страничку, эксплуатирующую ту или |

||||

ветственные администраторы. |

иную уязвимость в IE. Или не обязательно |

||||

Во-вторых, можно атаковать один из узлов |

уязвимость! Редкий пользователь знает |

||||

локальной сети. А как это можно сделать? |

про уровни безопасности. На странички, |

||||

Самое простое (но уже далеко не самое ак- |

открываемые из сети, действуют весьма |

||||

туальное) — послать в письме специальную |

драконические ограничения, и Java-скрип- |

||||

|

|

ты отдыхают. Но вот |

|||

Изменение настроек FireFox в обход брандмауэра |

при |

последующем |

|||

открытии той же са- |

|||||

|

|

||||

|

|

мой странички, со- |

|||

|

|

храненной на диск, |

|||

|

|

ситуация меняется |

|||

|

|

до |

чрезвычайнос- |

||

|

|

ти! Так что проник- |

|||

|

|

нуть |

в |

локальную |

|

|

|

сеть |

для опытного |

||

|

|

хакера не составит |

|||

|

|

никакого труда! |

|||

|

|

Наконец, всеми го- |

|||

|

|

рячо любимая опе- |

|||

|

|

рационная система |

|||

|

|

Windows содержит |

|||

|

|

столько дыр, что мо- |

|||

|

|

жет быть легко ата- |

|||

|

|

кована |

с приобре- |

||

|

|

тением |

привилегий |

||

|

|

SYSTEM, с которы- |

|||

|

|

ми отключить бран- |

|||

|

|

дмауэр не составит |

|||

|

|

никакого труда! |

|||

|

|

Вот |

неполный пе- |

||

речь способов обхода брандмауэров извне. И он действительно работает, особенно в свете того, что приобретать легальные продукты наши соотечественники (да и зарубежные товарищи) не очень-то любят,

адемонстрационный срок не бесконечен,

ирано или поздно человек залезает в Осла (или другое животное) и начинает тянуть его за хвост в поисках крэков, многие из которых содержат в себе самый настоящий back-door, прочно вгрызающийся в компьютер и дезактивирующий брандмауэр. О том, как это сделать, мы сейчас и поговорим.

Из внутренней сети во внешнюю через брандмауэр

Из внутренней сети во внешнюю через брандмауэр

Что касается проникновения во внешнюю сеть, огражденную внешним брандмауэром, я уже писал в статье «Побег через брандмауэр плюс терминализация всей NT», электронную копию которой можно свободно утянуть

сftp://nezumi.org.ru/pub/zq-worm-firewall.zip (иливзятьснашегодиска. — Прим. Step’а). Повторяться не буду.

Что же касается персональных брандмауэров, то вырваться из-под их гнета значительно сложнее. Большинство публикаций на эту тему предполагает, что атакующая программа имеет администраторские привилегии,

спомощью которых она может спуститься на нулевое кольцо термоядерного уровня и дезактивироватьвседатчикибрандмауэрас тойжеосторожностью,скакойсаперразминирует бомбу. Очень хорошая статья «Обход

Outpost Firewall 3.x и 4.0 в Kernel mode» лежит на www.wasm.ru/article.php?article=outpostk.

Она подробно описывает методику перехвата и фильтрации пакетов, используемую персональными брандмауэрами, а поэтому справедлива не только для одного лишь Outpost'а, но также и для других продуктов.

Главный минус — это права администратора. Статья ничего не говорит о том, как их заполучить. И хотя под администратором сидит свыше половины домашних пользователей XP, да и в самой операционной системе имеется множество дыр, позволяющих хакеру несанкционированно повышать уровень своих привилегий вплоть до SYSTEM, представляет интерес обойти брандмауэр, располагая всего лишь правами простого пользователя.

Начнем с того, что большинство брандмауэровнеотслеживаютлокальныеподключения по петле 127.x.x.x, поскольку такие пакеты идут совсем по-другому маршруту. Поэтому

/ 044 |

xàêåð 10 /94/ 06 |

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

>>

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

pc_zone |

|

|

|

BUY |

|

|

||||

|

|

to |

|

|

|

|

|

|||

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

|

|

хакерская |

програм- |

|

|

|

ма (не |

являющаяся |

|

|

|

ни IE, ни FireFox'ом) |

||

|

|

вдруг |

постучится в |

|

|

|

80-й порт, то бранд- |

||

|

|

мауэр тут же подни- |

||

|

|

меттревогу.Как,мол, |

||

|

|

это так! Многие хаке- |

||

|

|

ры пытаются внед- |

||

|

|

риться |

в |

адресное |

|

|

пространство дове- |

||

TDIMon покажет трафик, проходящий через TDI-драйвер — |

ренных приложений |

|||

один из наиболее низкоуровневых сетевых драйверов |

(того |

же |

FireFox, |

|

|

|

например) |

посредс- |

|

если на компьютере установлен какой-ни- |

твом API-функций CreateRemoreThread()/ |

|||

будь сервер, хакер может напрямую подклю- |

WriteProcessMemory(), но брандмауэры за |

|||

чаться к нему. Брандмауэр и знать ничего не |

этим зорко следят. Модификация файла на |

|||

будет. Если, конечно, сам сервер включает |

диске также не дает ожидаемых результа- |

|||

127.x.x.x в список доступных интерфейсов. |

тов, поскольку брандмауэр проверяет конт- |

|||

А если не включает?! Хорошо, тогда пере- |

рольную сумму при его запуске. Правда, тут |

|||

даем атакующую программу на соседнюю |

есть одна небольшая лазейка. Известная |

|||

локальную машину (локальный трафик, как |

ветка реестра AppInit_DLLs: все DLL, пере- |

|||

правило, не запрещается брандмауэром, |

численные в ней, проецируются на адрес- |

|||

во всяком случае, пересылка файлов все- |

ные пространства |

каждого |

запускаемого |

|

таки возможна). Ну а дальше атакующей |

процесса со всеми вытекающими отсюда |

|||

программе остается всего лишь связаться |

последствиями. Однако все больше и боль- |

|||

с сервером по разрешенному интерфейсу |

ше брандмауэров начинает контролировать |

|||

локальной сети, если, конечно, локальная |

AppInit_DLLs, сообщая о появлении в ней |

|||

сеть вообще есть. |

новых элементов, а то и вовсе автоматичес- |

|||

Очень многие ставят персональный бранд- |

ки удаляет их, так что этот прием уже давно |

|||

мауэр на одиночный компьютер только за- |

устарел. |

|

|

|

тем, чтобы следить за активностью приложе- |

А вот что по-прежнему остается актуальным, |

|||

ний, ломящихся в сеть. И если вдруг наша |

так это изменение настроек браузера, ко- |

|||

торые хранятся в совершенно бесхозном и никем не сохраняемом виде. Взять хотя бы FireFox.АдресProxy-серверахранитсявфай-

ле \Documents and Settings\kris kaspersky\ Application\ Data\Mozilla\Firefox\Profiles\ 4uszwife.default\prefs.js, в строке «user_ pref(«network.proxy.http», «80.75.2.146»);»,

которую никакой брандмауэр не проверяет. Если подставить сюда адрес нашего узла (естественно, для этого необходимо иметь статический IP, либо динамический IP, повешенный на динамический DNS), то мы сможем грабить весь трафик или даже подсовывать жертве левый контент, а брандмауэр даже и не пикнет!

Кстати говоря, тот же FireFox большей частью написан на Java, целостность которой брандмауэры контролировать еще не научились, ограничиваясь проверкой кодовой секции, а это значит, что мы можем модифицировать FireFox по своему усмотрению, не рискуя, что брандмауэр застанет нас врасплох. Ну, а если все-таки застанет и выкинет вот такое противное окно, как показано на рисунке? Что мы будем делать тогда?!

А вот тогда мы используем старый, как дуб, но всеещеработающийтрюксэмуляциейклавиатурного/мышиного ввода. Попросту говоря, отследим появление окна брандмауэра с над-

писью «SyGate Personal Firewall» (что можно сделать с помощью API-функции FindWindow), перечисляем дочерние элементы управления через EnumWindows и жмем на кнопку «yes».

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

C |

E |

|

|

|||

|

|

X |

|

|

|

|

|||

|

- |

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|||

w Click |

to BUY |

|

|

>> |

|||||

|

|

|

|

|

m |

||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

g |

|

|

|

|

|

|

df |

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

|

pc_zone

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Типичная реакция персонального брандмауэра на неудачную атаку

Естественно, каждый брандмауэр требует своего подхода, но поскольку их существует не так уж и много, нам будет легко написать программу, поддерживающую их все. Ключевой фрагмент, ответственный за нажатие выглядит так:

Перечисление дочерних окон брандмауэра

// получаем хэндлы всех интересующих нас окон

HWDN CALLBACK EnumChildWindowsProc (HWND hwnd,LPARAM lParam)

{

static N=0; switch(++N) {

case 3: // галочка "remember" remember = hwnd;

break;

case 4: // кнопка "no"

no = hwnd; break;

case 5: // кнопка "detail" detail = hwnd;

break;

case 6: // кнопка "yes" yes = hwnd;

return yes;

}HTTP Proxy Server

}HTTP Proxy Server

принимаетreturn 0; под-

}ключения только с одного интерфей-

//саимитация— интерфейсанажатия на кнопку yes foo(HWNDлокальнойhWnd)сети

{

SendMessage(hWnd, |

WM_SETFOCUS, 1, 0); |

SendMessage(hWnd, |

BM_SETSTATE, 1, 0); |

PostMessage(hWnd, |

WM_KILLFOCUS, 0, 0); |

}

HTTP Proxy Server принимает подклю-

чения только с одного интерфейса — интерфейса локальной сети

Некоторые пояснения к листингу. Первое и главное. Менее привилегированное приложение может посылать сообщения окну более привилегированного приложения, причем последнему будет очень сложно определить, кто именно нажал на кнопку: пользователь или программа. Однако программно нажать на кнопку не так-то легко Но ведь нам же хочется, чтобы атака осталась незамеченной, и брандмауэр молчал, как партизан, после расстрела (именно после, а не перед, поскольку после нажатия на «yes» брандмауэру будет совершенно не о чем волноваться).

Большая ошибка начинающих хакеров состоит в том, что они ограничиваются всего лишь одной посылкой сообщения BM_ SETSTATE, а, как показывает практика, для элемента управления типа «кнопка» этого явнонедостаточно,итакоесообщениееще

не приводит к ее нажатию. Почему? Ошибка кроется в том, что для корректной эмуляции ввода мы, во-первых, должны установить фокус (сообщение WM_SETFOCUS), а после перевода кнопки в состояние «нажато» (сообщение BM_SETSTATE) этот фокус убить (сообщение WM_KILLFOCUS), ведь, как известно даже желторотым пользователям, кнопки срабатывают не в момент их нажатия, а в момент отпускания. Не веришь? Поэкспериментируй с любым приложением и убедись в справедливости сказанного.

Еще одна деталь напоследок. Если в роли убийцы фокуса выступает функция APISendMessage, то поток, эмулирующий ввод, блокируется вплоть до того момента, пока обработчик нажатия кнопки не возвратит циклу выборки сообщений своего управления. Чтобы этого не произошло, нужно использовать API-функцию PostMessage, которая посылает убийцу фокуса и, не дожидаясь от него ответа, как ни в чем не бывало продолжает выполнение.

Однако разработчики брандмауэров тоже не байтом деланы и всячески сопротивляются эмуляции ввода. Они могут вообще не обрабатывать указанных сообщений, реагируя, например, на WM_KEYDOWN или что-то еще. Коварство Windows заключается в том, что она позволяет нажать кнопку очень многими путями. Но ведь не ковыряться же с каждым отдельновзятымбрандмауэром?!

Существует весьма простой и элегантный путь выхода из этой, казалось бы, безнадежной ситуации. Перемещаем мышиный курсор к нужной кнопке API-функцией MouseMove (координаты кнопки определяются, как и прежде, через перечисление элементов управления), после чего вызываем API-функцию SendInput, имитирующую клавиатурный ввод на очень низком уровне. И все — брандмауэр отдыхает.

Заключение

Разумеется, мы рассмотрели далеко не все возможные способы борьбы с персональными и внешними брандмауэрами. Но хакерская мысль не стоит на месте! Новые идеи рождаются буквально каждый день. Глупо верить, что всякие там Outpost’ы, ZoneAlarm’ы, Sygate Personal Firewall яв-

ляются панацеей и спасут тебя от любой заразы. Опытные хакеры и программисты троянов все равно знают, как любой из них обойти, но при этом пренебрегать их использованием не стоит. z

/ 046 |

xàêåð 10 /94/ 06 |

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

d |

|

|||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|||||

|

|

|

|

to BUY |

|

|

||||

w Click |

|

|

|

>> implant |

||||||

|

|

|

|

|

|

m |

||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

g |

|

|

||

|

|

|

df |

|

n |

e |

|

|||

|

|

|

|

-xcha |

|

|

|

|

|

|

Юрий Свидиненко

/ metamorph@yandex.ru /

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

Братья по разуму

Искусственный интеллект И все, что с ним связано

чЕЛОВЕЧЕСКИЙ МОЗГ КАЧЕСТВЕННО ОТЛИЧАЕТСЯ ОТ МОЗГОВ ДРУГИХ ЖИВОТНЫХ. кОШКИ, ПТИЦЫ И МЕДВЕДИ В ПРИНЯТИИ РЕШЕНИЙ РУКОВОДСТВУЮТСЯ СВОИМИ ИНСТИНКТАМИ, КОТОРЫЕ ЗАЛОЖЕНЫ В НИХ ОТ ПРИРОДЫ: ПОЖРАТЬ, УБЕЖАТЬ ОТ ОПАСНОСТИ, РАЗМНОЖИТСЯ. чЕЛОВЕКУ ЭТО ТОЖЕ СВОЙСТВЕННО, НО В МЕНЬШЕЙ СТЕПЕНИ. у НЕГО ЕСТЬ ИНТЕЛЛЕКТ, КОТОРЫЙ ПОЗВОЛЯЕТ ЕМУ НАКАПЛИВАТЬ ЗНАНИЯ, СТРУКТУРИРОВАТЬ ИХ И ПРИНИМАТЬ РЕШЕНИЯ НА ИХ ОСНОВЕ. ИМЕННО ЭТО КАЧЕСТВО ПОЗВОЛИЛО ЧЕЛОВЕкУ СДЕЛАТЬ ТАКОЙ БОЛЬШОЙ ШАГ ВПЕРЕД.

СОВРЕМЕННЫЙ ЧЕЛОВЕК НАСТОЛЬКО РАЗВИТ, ЧТО УЖЕ НЕ ПЕРВУЮ СОТНЮ ЛЕТ ТОЛЬКО И ДУМАЕТ НАД ТЕМ, КАК СМОДЕРИРОВАТЬ ПРОЦЕСС СОБСТВЕННОГО МЫШЛЕНИЯ.

М |

ожет ли машина мыслить? Даже |

росхем, потоков электронов и намагни- |

ярых ученых удалось сделать ИИ, и они об |

может, то будет ли этот про- |

ченных участков винчестера, а как целый |

этом во всеуслышание объявляют: дескать, |

|

похож на мышление челове- |

организм, в котором, если присмотреться и |

приходите, смотрите. Как ты тут опреде- |

|

|

вопросы остаются без ответа и по |

прислушаться, бродит какой то электрон- |

лишь, что все по честному? Самый простой |

сей день. И если ты думаешь, что ответ на |

ный «дух», живущий в этом наборе плат и |

тест для проверки предложил в 1950 году |

|

эти вопросы — всего лишь дело времени и |

периферийных устройств, и именно благо- |

Алан Тьюринг, один из отцов кибернетики. |

|

развития технологий, то ошибаешься. Фи- |

даря нему комп может нормально функци- |

Тест Тьюринга состоит в том, что в разных |

|

гурирующий в компьютерных играх ИИ — |

онировать. Я не говорю о какой либо мис- |

комнатах находятся люди и машина. Они |

|

не что иное, как простой алгоритм, дергаю- |

тике, просто есть разница в ощущениях, |

не могут видеть друг друга, но имеют воз- |

|

щий фигурки за веревочки, как в тире. |

когда ты включаешь утюг и компьютер. То |

можность задавать друг другу вопросы в |

|

ИИ, показанный в фильме Спилберга |

— железяка, а это — вроде что то сообра- |

безличной форме — например, с помощью |

|

«Artificial Intelligence», может более-менее |

жает. В общем, ты и так прекрасно знаешь, |

электронной почты или аськи. Если в про- |

|

точно отобразить то, что люди хотят от ИИ и |

благодаря чему и даже как он соображает. |

цессе диалогамеждуучастниками игрылю- |

|

что собираются делать: обычных алгорит- |

Но только чувство того, что компьютер — не |

дямнеудаетсяустановить,чтоодинизучас- |

|

мизированных марионеток. Однако это ни |

просто железяка, поможет нам в дальней- |

тников — машина, то такую машину можно |

|

в коем случае не интеллект и не братья по |

шем, когда мы будем говорить о машинах |

считать обладающей интеллектом. Ну, раз- |

|

разуму. |

|

Тьюринга. |

ве не правда, что если на вопросы машина |

|

|

Одна из проблем ИИ — добиться уверен- |

отвечает так же, как если бы отвечал обыч- |

Deux ex machina |

ности в том, что это именно интеллект, а не |

ный человек, значит, и механизмы форми- |

|

Представлял ли ты когда нибудь компью- |

что то другое. Допустим, кому то из наших |

рования ответа схожи с человеческими. Да |

|

тер изнутри? Ну, не в смысле набора мик- |

народных умельцев или какой то группе |

и как может быть тогда по другому? |

|

/ 048 |

xàêåð 10 /94/ 06 |

|