книги хакеры / журнал хакер / 063_Optimized

.pdf

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

|||||

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||||

|

|

|

|

|

|

|||||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

|

|

. |

|

|

|

|

|

.c |

|

|

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

||||

|

|

|

X |

|

|

|

|

|

||||

|

|

- |

|

|

|

|

|

|

d |

|

||

|

|

F |

|

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

r |

||

|

P |

|

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||||

|

|

|

|

|

|

|||||||

w |

|

|

|

|

|

|

|

|

|

|

||

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

|

. |

|

|

|

|

|

|

.c |

|

||

|

|

|

p |

|

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|||

|

|

|

|

|

|

-x cha |

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

||||

|

|

ЖЕЛЕЗОBUY |

||||||||

w Click |

to |

|

|

|

|

|

m |

|||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

g |

|

|

||

|

|

|

df |

|

n |

e |

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|

|

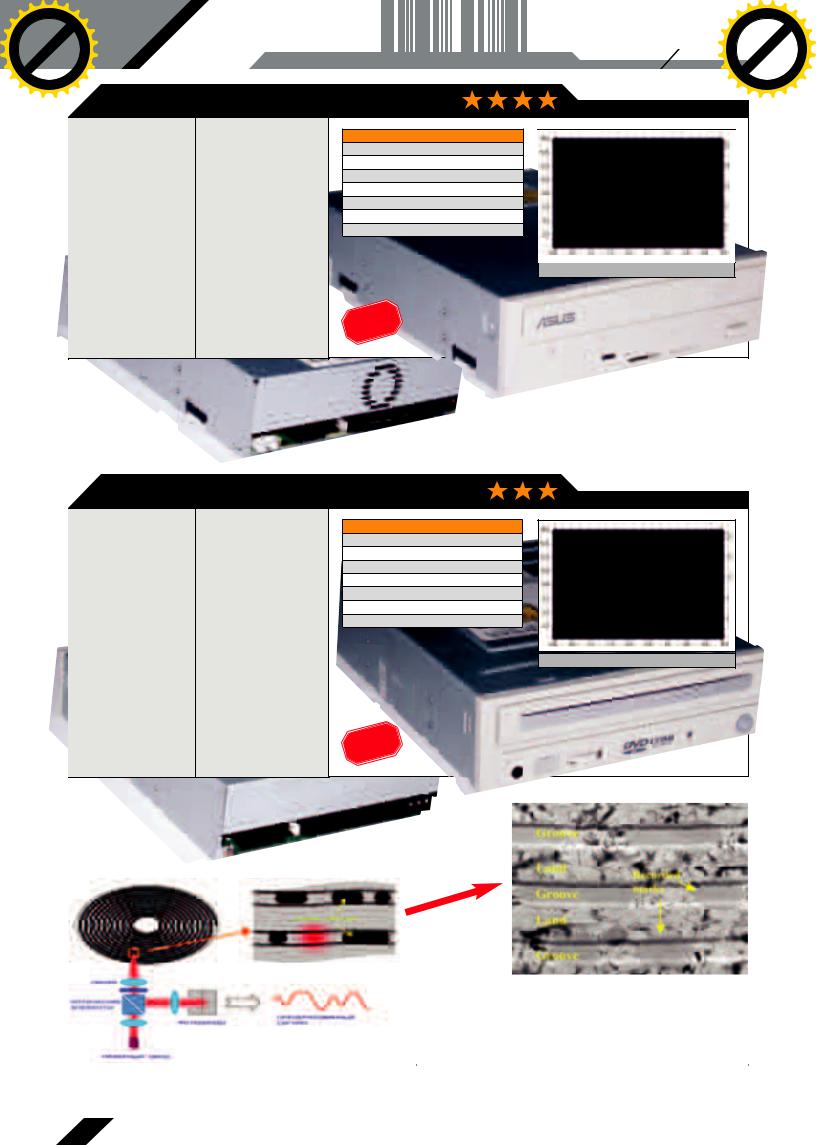

DVD - ВОЙНА ФОРМАТОВ

ASUS DRW-0402P

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

ХАКЕР/¹03(63)/2004 |

|

to |

|

|

|

|

|

|||

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

SUS DRW-0402P – |

ней стенке и передней |

ХАРАКТЕРИСТИКИ |

|

еще один дисковод |

панели устроены венти- |

Поддерживаемые форматы: DVD+R(W), DVD-R(W), CD-R(W), DVD-RAM |

|

A с богатой комплек- |

ляционные отверстия. |

Чтение: 40х(CD), 12х(DVD) |

|

Значительное повышение |

|||

тацией. Имеется станда- |

Запись DVD: 4x(-R), 2x(-RW), 4x(+R), 2,4x(+RW) |

||

ртный набор: болванка |

температуры во время |

Запись CD: 16x(R), 10x(RW) |

|

CD-R 52x, инструкция, |

длительной работы - |

Среднее время доступа DVD: 140 мс |

|

шлейфы, винты и прог- |

распространенный не- |

Среднее время доступа CD: 120 мс |

|

раммы, такие как видеоп- |

достаток многих конкури- |

Объем буфера: 2 Мб |

|

ëååð ASUSTek ASUSDVD |

рующих дисководов. Лю- |

|

|

XP. С этим дисководом |

бители комфорта оценят |

|

|

вряд ли возникнут проб- |

бесшумность чтения и |

При чтении DVD-RW заметны незначительные скачки |

|

лемы совместимости, |

записи ASUS DRW-0402P. |

|

|

ведь он читает и пишет |

А для настоящих хакеров |

|

|

почти все современные |

важна возможность мо- |

|

|

DVD-форматы (DVD-R/RW |

дернизации привода в |

$150 |

|

è DVD+R/RW). Äëÿ áîðü- |

RPC-1 путем обычной за- |

||

бы с перегревом на зад- |

мены микропрограммы. |

|

SAMSUNG DVD-MULTI SRT03B |

|

||

ак всегда, компания |

в картриджах. Чтение и |

ХАРАКТЕРИСТИКИ |

|

Samsung не поску- |

запись происходят хоро- |

Поддерживаемые форматы: DVD+R(W), DVD-R(W), CD-R(W), DVD-RAM |

|

Êпилась на винтики, |

шо, только при этом слы- |

Чтение: 32х(CD), 12х(DVD) |

|

шен шум. Скорости запи- |

|||

шлейф, аудиокабель, |

Запись DVD: 2x(-R), 1x(-RW), 2x(RAM) |

||

DVD-RW è DVD-RAM äèñ- |

ñè 2x íà DVD-RAM íàì |

Запись CD: 24x(R), 16x(RW) |

|

ки, софт для записи и |

достичь не удалось, толь- |

Среднее время доступа DVD: 150 мс |

|

просмотра DVD и |

ко 1х. Кроме программы |

Среднее время доступа CD: 130 мс |

|

инструкцию. Такова коро- |

DVD Region free, ничто не |

Объем буфера: 2 Мб |

|

бочная комплектация |

способно сделать SAM- |

|

|

SAMSUNG DVD-MULTI |

SUNG DVD-MULTI SRT03B |

|

|

SRT03B. Понравилась |

мультизонным. Непонят- |

DVD-RW читается, как родной |

|

нам и то, что на перед- |

но, о чем говорит прис- |

|

|

ней панели есть регуля- |

тавка MULTI в названии |

|

|

тор громкости и гнездо |

устройства, ведь запись |

|

|

наушников. SAMSUNG |

DVD+R/RW невозможна. |

|

|

DVD-MULTI SRT03B умеет |

Хотя надо признать, что с |

|

|

записывать, кроме DVD- |

форматом DVD-RAM ра- |

$130 |

|

R/RW, åùå è DVD-RAM. |

ботают не все устройства |

||

Причем RAM может быть |

в обзоре. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Организация |

Ñàéò |

Количество участников |

Поддерживаемые |

|

|

|

форматы |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

DVD Forum |

http://www.dvdforum.org |

223 |

DVD-R, DVD-RW, DVD-RAM |

|

|

|

|

|

|

|

|

|

|

DVD+RW Alliance |

http://www.dvdrw.com |

9 |

DVD+R DVD+RW |

|

|

|

|

|

|

|

|

|

|

Recordable DVD Council |

http://www.rdvdc.org/english |

86 |

DVD-R, DVD-RW, DVD-RAM |

|

|

|

|

|

|

|

|

Схема работы DVD-привода |

|

Основные организации, задающие стандарты DVD |

|

|||

|

|

|

|

|

|

|

20

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

||||

|

|

СТАФФBUY |

||||||||

w Click |

to |

|

|

|

|

|

m |

|||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

g |

|

|

||

|

|

|

df |

|

n |

e |

|

|

||

|

|

|

|

-xcha |

|

|

|

|

|

|

INTRO

Åсли ты хочешь показать своим друзьям, что реально разбираешься в хакерстве и можешь захаксорить абсолютно любой

сайт в Сети, то сейчас мы расскажем тебе об одном способе. Способ крайне примитивный, но на чайников производит неизгладимое впечатление. Работает он под виндой и вот в чем заключается. Для примера ты взломаешь при своих друзьях всем известный и всеми любимый сайт microsoft.com. Итак, что ты делаешь. Для начала ты показываешь настоящий microsoft.com со всеми ссылочками и картинками. Твои друзья видят загруженный сайт с кучей разной инфы. Теперь ты говоришь: "Я взломаю этот сайт за 60 секунд. Банзай! Аллах Акбар!" За 60 секунд ты, правда, не уложишься, но пяти минут тебе точно хватит. В общем, запускай какой-нибудь файловый менеджер, заходи в папку WINDOWS\system32\drivers\etc\. В ней найди файл hosts. Открой его и добавь в него следующие строки:

127.0.0.1www.microsoft.com

127.0.0.1microsoft.com

Теперь тебе надо скачать какой-нибудь веб-сервер, на который ты положишь файл с левым дефейсом. В роли сервера предлагаю взять апачку (хотя можно и любой другой - это дело вкуса). Для этого заходи на сайт www.httpd.org. Сливай оттуда apache версии 1.3.х. Бери binary версию под win32. Ставь его на комп в папку, например, c:\apache. Запускай его. Проверь работу адреса localhost. Если отобразилась тестовая страница, значит, ты на верном пути. Теперь создавай файл index.html и пропиши в нем абсолютно любой текст с дефейсом. Потом положи этот файл в каталог apache в директорию htdocs. Все! Открывай у себя в браузере сайт www.microsoft.com. О чудо! Сайт мегакорпорации взломан! Офигевшие друзья должны начать расспрашивать, как ты это сделал. Расскажи, что ты читал много литературы, и все это крайне сложно...

Ðа террорист без гексагена – просто злой мужик. У каждого свой набор выживания. Присмотрись хотя бы к себе, и ты поймешь, чтоыбак без удочки – не рыбак, турист без спичек – завтрак медведя,

без некоторых вещей ты обойдешься запросто, а без некоторых лучше ничего не начинать.

Сказки о том, что хакеры – малоразговорчивые, нестриженые, небритые создания, одетые в черный плащ (вспоминается детский мультик), давно устарели. Ну где ты видел летом или зимой хоть кого-нибудь в плаще? Тепловой удар или обморожение причиндалов гарантированы. Хакеры – такие же люди, только мыслящие по-своему и со своим набором выживания.

Мы решили составить собственный набор выживания хакера. Конечно, это скромная абстракция, но она недалека от истины. Если ты – хакер, для полноты картины тебе останется только добавить свои собственные предметы, и набор выживания готов!

ВЫЖИВАНИЯ ХАКЕРА

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

ХАКЕР/¹03(63)/2004 |

|

to |

|

|

|

|

|

|||

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

1

2

3

1БЕЙСБОЛЬНАЯ

ÁÈÒÀ

По народной статистике на одного хакера приходится куча ламеров и как минимум один крупный урод (обычно больше), который встречается в реальной жизни в нетрезвом (или обкуренном) состоянии на темной улице. В таких ситуациях без биты просто не обойтись – сразу чувствуешь себя сухо и комфортно.

2БЕЙСБОЛКА

ХАКЕРА

Лето – оптимальное время года для того, чтобы потратить честно спертые у зажравшихся толстосумов финансы. А чтобы не напекло светлую голову и не насрали голуби, носи этот головной убор. Зимой тоже не вопрос

– проканает кожаный вариант, сильно натянутый на уши. Отличное дополнение к бейсбольной бите.

3ТЕМНЫЕ

Î×ÊÈ

Ты, наверное, смотрел "Особое мнение". Спилберг не даст соврать, глаза – отлич- ный способ вычислять твое текущее местоположение, пусть даже и в недалеком будущем. И смотреть на чу- жой зад безопаснее. А для теряющих зрение в продаже есть спецмодели с дырочками. Сами не пробовали, но говорят, что помогает.

4НОУТБУК SAMSUNG X30

Пристальное внимание органов заставляет хакера вносить в повседневную жизнь коррективы: почаще менять место постоянного проживания и быстро уносить ноги. Ноутбук даст тебе необходимую мобильность и возможность быстро перемещаться. Жалко только, что до сих пор не существует телепортаторов.

5КРУЖКА

ХАКЕРА

Смертельная угроза компьютерных гениев – полное обезвоживание. Высыхают как гербарий. Если хочешь сохранить цвет кожи как у младенца, держи под рукой правильную посуду! А что налить – вопрос настроения. Главное не переборщить. И передавай фамильную драгоценность по наследству.

22

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

НАБОР ВЫЖИВАНИЯ ХАКЕРА

4

7

8

5

6

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

10

9

63АУДИОПЛЕЕР SAMSUNG YP-55X

Под музыку приятно не только танцевать и заниматься страстным сексом, но и сидеть за компом. Для душевного взлома нужна душевная музыка. А благодаря флешпамяти и инету ты всегда будешь слушать только новье. Миниатюрный (чуть больше пальчиковой батарейки), с радио и диктофоном, разве что не готовит.

7КОМПАКТНЫЙ

ÄÈÑÊ

Когда-то все влезало на дискетку 3,5". Теперь запасы приходится хранить на многогигабайтных винтах. Но для резерва на все случаи жизни хватит и одного диска (лучше DVD). Посади на него бэкап своего компа и можешь жить спокойно – даже если нач- нется землетрясение, ты всегда поднимешь свои данные на любом компе.

8СОТОВЫЙ

SAMSUNGSGH-X100

У хакера обычно нет стационарного телефона, как нет и постоянного IP-адреса. Но поддерживать связь с цивилизацией в силу профессиональной деятельности необходимо. В таких случаях используется мобильник, естественно, с GPRS и синхронизацией с ПК. А будет депресняк – поиграешь в игры, позвонишь подруге.

9ПРЕЗЕРВАТИВЫ С АРОМАТАМИ

Незаменимый предмет в быту хакера. В отличие от компьютерных, реальные вирусы лечатся не все, хотя распознаются без проблем. Либо лечатся с потерями драгоценного времени и здоровья. Оно тебе надо? С резиновым подходом новая подруга быстрее идет на контакт, а ароматы – хороший стимул к оральному сексу.

10РЮКЗАК С ФИШКОЙ

Бытует мнение, что главное требование к таре – удобная и вместительная, а цвет, форма и исполнение – это бабские предрассудки. Если пошел на базар за картошкой, так оно и есть. Но в остальном нужен стиль! Выбери сочетание комфорта, компактности, носкости и оригинальности. Не забудь про фенечку сзади.

23

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

C |

E |

|

|

|||

|

|

X |

|

|

|

|

|||

|

- |

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|||

|

|

PCBUY_ZONE |

|||||||

w Click |

to |

|

|

|

|

m |

|||

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

g |

|

|

|

|

|

|

df |

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

|

Лозовский Александр (alexander@real.xakep.ru)

Лозовский Александр (alexander@real.xakep.ru)

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

ХАКЕР/¹03(63)/2004 |

|

to |

|

|

|

|

|

|||

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

|

|

|

||

ОСЛИК

ИЕГОБЛОХИ

Î |

слик IE – животное стойкое. Редкий журналист-компьютерщик не пинал его жирную тушу своим кованым сапогом. И тормозной он, |

и тяжелый, и бажный до невозможности. Но все без толку – люди продолжают упорно юзать бедного осла. Юзать, юзать и юзать, |

|

порой совершенно не замечая того, что морда их верного помощника покрылась какими-то непонятными вкраплениями, что в его |

шкуре полным-полно паразитов, а могучее тело давным-давно пожирает изнутри какой-то опасный недуг...

МЕТОДИЧЕСКОЕ ПОСОБИЕ ПО УХОДУ И ДЕЗИНФЕКЦИИ

МЕТОДИЧЕСКОЕ ПОСОБИЕ ПО УХОДУ И ДЕЗИНФЕКЦИИ

ПРИЧИНА ВСЕХ БОЛЕЗНЕЙ |

ленькие враги большого IE и способы борь- |

|

nternet Explorer велик и дружелю- |

áû ñ íèìè. |

|

бен. Он представляет собой иде- |

СЛИШКОМ АКТИВНЫЕ ИКСЫ |

|

альную мишень для разного рода |

||

паразитов, которых в последние го- |

ActiveX объект – это, грубо говоря, миниа- |

|

ды развелось великое множество. |

тюрный исполнимый модуль, который может |

|

Почти все юзеры об этом знают, |

быть встроен, например, в веб-страничку. |

|

однако ухаживать за своим осли- |

Это ocx-файлы, и исполняются они, в отли- |

|

Iком, вовремя патчить и проверять |

чие от java-апплетов, совсем не виртуальной |

|

его самочувствие никто особенно не рвется. |

машиной. К сожалению, ActiveX объект име- |

|

Большинство считает, что раз Internet |

ет такие же права, как и обычная программа, |

|

Explorer работает, значит с ним все в полном |

и может совершать любые действия на тво- |

|

порядке. Стоит признать, что этот браузер |

ей тачке (включая format c: /q). |

|

и в самом деле редко дохнет. Только, увы, |

Разумеется, компания Майкрософт приду- |

|

совсем не потому, что его никакая хворь не |

мала защиту от такого исхода, а именно – |

|

берет. Нет, просто живой ослик паразиту |

проверку сертификатов, которая осуществля- |

|

нужнее. А ведь некоторые разновидности па- |

ется посредством Authenticode. Любой чело- |

|

разитов творят на машине такие дела, узнав |

век, который хоть раз ставил macromedia |

|

о которых, любой юзер сразу же начинает |

flash, видел окно в духе: «Подлинность удос- |

|

жалеть о том, что его IE не сдох еще в дист- |

товерена Fedor Duplin corporation. Вы доверя- |

|

рибутиве. Не веришь? Тогда читай дальше, |

ете этой компании? [OK][CANCEL]». Все. |

|

поскольку у нас сегодня на повестке дня ма- |

После того как твои дрожащие пальцы вдави- |

|

|

ли ОК, вся ответственность ложится на твои |

|

|

плечи. Доверяешь? Все дальнейшие |

|

|

действия одобренного ActiveX’а лежат на тво- |

|

|

||

|

ей совести. В принципе, это в чем-то логич- |

|

Browser Sentinel - www.unhsolutions.net |

но – вряд ли серьезные компании опустятся |

|

до воровства шестизнаков или WM-кошель- |

||

SpywareBlaster - www.javacoolsoftware.com |

||

BHODemon - www.definitivesolutions.com |

ков. Однако, вопрос доверия в бажном мире |

|

Ad-aware - www.lavasoftusa.com |

ИТ довольно спорный, тем более что злоб- |

|

Spybot - Search & Destroy - www.safer-networking.org |

ные хакеры научились этот диалог обходить. |

|

BPS Spyware/Adware Remover - www.bulletproofsoft.com |

||

|

||

|

|

Способов обхода, как всегда, два. Первый - это социальная инженерия и боязнь юзера, что если он не согласится с диалогом, то не увидит того, зачем пришел на страницу («Ес-

Скажи мне «да», любимый. Потом разденься, приготовься и жди…

ли вы не установите плагин SuperPornoProigryvatel, то не получите доступа к toons of free porn»). Второй способ - это, конечно, использование багов, позволяющих устанавливать ActiveX объекты, не спрашивая разрешения у пользователя. Сей- час большинство этих багов пропатчены (мне не удалось пробить свой IE), но всего полгода назад машины пользователей, заходящих на зло-сайты посредством бажного IE, охотно расставались с 6-знаками, паролями и другой важной информацией. Эти

24

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

|

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

F |

|

|

|

|

|

|

|

i |

|

||

|

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

t |

|

||||

P |

D |

|

|

|

|

|

|

|

|

o |

|

|

|

|

|

P |

D |

|

|

|

|

|

|

|

|

o |

||

|

|

|

|

NOW! |

r |

|

|

|

|

|

|

|

|

|

NOW! |

r |

||||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

ОСЛИК И ЕГО БЛОХИ |

|

|

|

|

to |

|

|

|

|

|

|

|||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

w Click |

|

|

|

|

|

|

o |

m |

|

|

|

|

|

w Click |

|

|

|

|

|

|

o |

m |

||||||

|

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

||

|

. |

|

|

|

|

|

|

.c |

|

|

|

|

|

|

|

. |

|

|

|

|

|

|

.c |

|

||||

|

|

p |

df |

|

|

|

|

e |

|

|

|

|

|

|

|

|

p |

df |

|

|

|

|

e |

|

||||

|

|

|

|

|

g |

|

|

|

|

|

|

|

|

|

|

|

|

|

g |

|

|

|

||||||

|

|

|

|

|

n |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

n |

|

|

|

|

||||

|

|

|

|

-xcha |

|

|

|

|

ÑÒÐ.28 |

РАБОТА С ПОСРЕДНИКАМИ |

ÑÒÐ.32 КТОСЛЕДИТЗАТЕТЕЙАСЕЙ? |

ÑÒÐ.36 |

ПИНГВИН В ФОРТОЧКЕ |

|

|

|

-x cha |

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

Продолжаем тему исполь- |

Изучаем софт для перехвата |

|

Экспериментируем с но- |

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

переписки по ICQ. Рассмат- |

|

вым методом запуска Linux |

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

зования прокси. Выбираем |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

риваем возможности и ог- |

|

прямо из Windows. Изуча- |

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

правильный софт, упроща- |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

раничения каждой програм- |

|

ем другие возможности |

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

ющий переключение между |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

мы, прикидываем методы |

|

«скрещивания» двух опе- |

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

прокси-серверами. |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

защиты. |

|

|

рационных систем. |

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

фразы из багтраков как пудовые гири падали |

рус-монитор или файрвол. Антивирус защи- |

зователя и обеспечения «еще большего удоб- |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

на головы бедных пользователей: |

щает лишь от кода, известного разработчикам |

ства» при работе с обозревателем. Именно по- |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

антивируса. «Эвристический анализ» не |

этому им доступны следующие вольности: отс- |

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

…ActiveX объект 'Shell.Application' может ис- |

действует на программы, написанные, ска- |

леживание стандартных событий (типа «впе- |

Óâû, Adware èëè |

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

пользоваться для изменения известных ярлы- |

жем, на delphi. Да что там говорить! Для того |

ред», «назад», «перейти», «получить URL теку- |

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

spyware-модули мо- |

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

ков ('.lnk' файл) с последующим их выполнени- |

чтобы замутить трояна, не определяющегося |

щей страницы»…), свободный доступ к меню и |

гут проникнуть на |

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

ем. Ярлык может ссылаться на код, располо- |

антивирусом, нужно 1,5 часа с перерывами на |

панелям Internet Explorer, разрешение на отк- |

твою машину не |

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

женный на удаленном сайте, который будет |

пиво. Чтобы временно (или навсегда) выбить |

рытие собственных окон (обычно с разной ин- |

только через Internet |

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

Explorer. Ими могут |

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

выполнен на целевой системе… |

из памяти Outpost Firewall также не требуется |

тересной - рекламной, порнографической - ин- |

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

«заразить» тебя да- |

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

много ума и времени. И что тогда? А тогда |

формацией). |

|

|

же те проги, кото- |

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

…удаленный пользователь может сконструи- |

твоего ослика от странички а-ля «this site best |

Есть мнение, что они могут содержать вре- |

рым ты привык бе- |

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

ровать HTML, который выполнит произвольный |

viewed by non-patched ie 6.0» спасает только |

доносный код, но лично я, когда первый раз |

зоговорочно дове- |

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

рять. Не веришь? |

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

'chm' файл на целевой системе в контексте зо- |

вовремя скачанная заплатка от Microsoft. |

прочел про них на msdn.microsoft.com, íå ñìîã ïðè- |

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

Попроси у google |

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

ны безопасности “ Local Computer ” |

ДОВОЛЬНО СТРАННЫЕ |

думать ни одного мирного предназначения :). |

найти тебе свежий |

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

с привилегиями целевого пользователя… |

Хотя, стоп, вспомнил - проги-качалки устанав- |

Spyware Infested |

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

ПОМОЩНИКИ |

ливают полезные BHO, которые отслеживают |

Software List. |

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

…используя двойной слеш ":\\" в CODE- |

Знаешь ли ты, что такое Browser Helper Objects |

клики на файлах и запускают материнскую про- |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

BASE, можно обойти проверку безопасности в |

(BHO)? Я расскажу. Это обычные маленькие |

гу, которая и осуществляет закачку. Правда, |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

Internet Explorer… |

|

программки, не имеющие пользовательского |

один из популярных даунлоадеров (не буду по- |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

интерфейса, запускающиеся вместе с осликом |

казывать пальцем на Годзиллу) в свое время |

Советую тебе |

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

…уязвимости, которые позволяют атакую- |

и работающие в его адресном пространстве. |

был уличен в инсталляции шпионских BHO, |

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

посмотреть на |

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

щему обойти проверки безопасности в IE, заг- |

Задумывались они для облегчения жизни поль- |

при удалении которых он отказывался рабо- |

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

www.spywareinfo.co |

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

рузить любой файл на систему пользователя и |

|

тать, но это уже мелочи. |

|

m/bhos полный |

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

выполнить произвольный код сценария в кон- |

|

Итак, BHO – это dll’ка. Причем dll’ка, отве- |

список известных |

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

тексте локальной зоны безопасности… |

|

чающая определенным требованиям, напри- |

BHOs – вставляет |

|

|

|

|

|

|

||||||||||

|

|

|

|

|

|

|

|

|

|

не по-детски! За- |

|

|

|

|

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

мер, она должна содержать интерфейс |

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

одно зайди за ссы- |

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

…удаленный пользователь может сконструи- |

|

IObjectWithSite и являться COM-сервером. Поэ- |

лочками на |

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

ровать HTML, который может получить доступ к |

|

тому, как ты понимаешь, злой BHO не может |

http://cexx.org/adw |

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

локальным файлам… |

|

установиться сам по себе и не подходит под |

are.htm. |

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

определение «вируса». Зато инсталляции мно- |

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

Обрати внимание на фразу «произвольный |

|

гих коммерческих прог (и сами проги) с удо- |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

код». Произвольный код, выполненный на |

|

вольствием тянут за собой BHO и… наживляют |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

компе пользователя, сидящего под Админист- |

|

их на густой мех твоего любимого браузера. |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

ратором (как любят делать многие) – это путь |

|

Существование BHO сильно упрощает кое- |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

к самым интимным местам системы. И не на- |

Что только не делают буржуи на своих сайтах, чтобы |

кому маркетинговые исследования. Оно и по- |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

до мне говорить, что тебя защитит анитиви- |

впарить юзеру свою прогу… |

нятно! Зачем доставать людей вопросами о |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

том, какие сайты они обычно посещают, какие |

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

ПРИМЕРЫ МОДУЛЕЙ, ПАРАЗИТИРУЮЩЕГО НА IE |

товары заказывают и в каком банке хранят |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

свои сбережения, если можно просто засадить |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

им на машину правильный BHO-модуль, кото- |

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

EMonit – BHO, придирчиво изучающий запросы, которые |

рый бы шпионил за пользователем и сливал на |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

сервер хозяина всю необходимую инфу. Впро- |

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

I пользователь шлет к поисковикам, на предмет слов sex, porno |

чем, маркетинговые исследования интересуют |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

и тому подобных. Может выводить разные дурацкие окошки, ес- |

лишь крупные компании - цели «физических |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

ли список слов его удовлетворит, и, что опаснее, способен заг- |

лиц» могут быть и проще. Мне, к примеру, сра- |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

ружать и исполнять файлы с сайта своего хозяина. На мысль о |

зу вспоминается злобный паразит ASpam |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

заражении может навести наличие в RUN реестра записи |

(Amcis32.dll – имя BHO, а имя проинсталлиро- |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

Internet Explorer Library. Èìÿ åãî DLL - iemonit.dll. |

вавшего его экзешника я, к сожалению, запа- |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

IETray – еще один добровольный помощник, на этот раз – рек- |

мятовал), который является обычным трояном |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

ламного свойства. Прога эта страдает сильной любовью к поис- |

и с удовольствием дает своему владельцу дос- |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

ковику search-aide.com, и если юзер пользуется другим, выдает окош- |

туп к твоей тачке. Да, еще одна нехорошая де- |

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

ко с предупреждением. |

|

таль – от действий BHO спасает далеко не |

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

IGetNet – BHO-шпион, подсматривающий url, который набира- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

ет пользователь на предмет ключевых слов, и если они ему не |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

нравятся, форвардит куда надо. Кроме того, способен сливать |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

с сервера исполнимые файлы и самообновления. Зовут его |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

просто и понятно – BHO.DLL. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

MyPageFinder – эта зло-прога способна лишь менять home page и search settings ослика жертвы на свой сайт (mypagefinder.com).Похожими делами занимается и паразит SearchWWW, который, впрочем, не является BHO. Он как раз представляет собой пример злого ActiveX элемента ;).

Нужны еще примеры? Зайди на www.doxdesk.com/parasite - там имеется очень толковый список паразитов (с подробными описаниями и инструкциями по удалению).

Что за помощники? Почему не знаю?

25

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

C |

E |

|

|

|||

|

|

X |

|

|

|

|

|||

|

- |

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|||

|

|

PCBUY_ZONE |

|||||||

w Click |

to |

|

|

|

|

m |

|||

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

g |

|

|

|

|

|

|

df |

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

|

ОСЛИК И ЕГО БЛОХИ

каждый файрвол. Ведь действует такой «помощник» от имени iexpore.exe, не входя в противоречие с рулесами огненной стены.

Хорошо еще, что список установленных на твоей машине BHO можно найти в реестре по адресу:

Программа Adaware - неплохой выбор, но она очень известна, и некоторые трояны научи- лись намеренно портить ее файлы.

Программа Adaware - неплохой выбор, но она очень известна, и некоторые трояны научи- лись намеренно портить ее файлы.

Msdn.microsoft.com содержит исчерпывающую информацию по BHO. На языке Б.Гейтса, разумеется. На русском я не видел толковых мануалов, хотя может быть, просто плохо искал.

Msdn.microsoft.com содержит исчерпывающую информацию по BHO. На языке Б.Гейтса, разумеется. На русском я не видел толковых мануалов, хотя может быть, просто плохо искал.

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\

Browser Helper Objects\

Интересно? Мне тоже было интересно, когда я заглянул сюда в первый раз. Здесь показаны их CLSID – можешь смело убивать идентификаторы тех «помощников», которые тебе не нравятся (это их дезактивирует).

Перекроем гадам кислород…

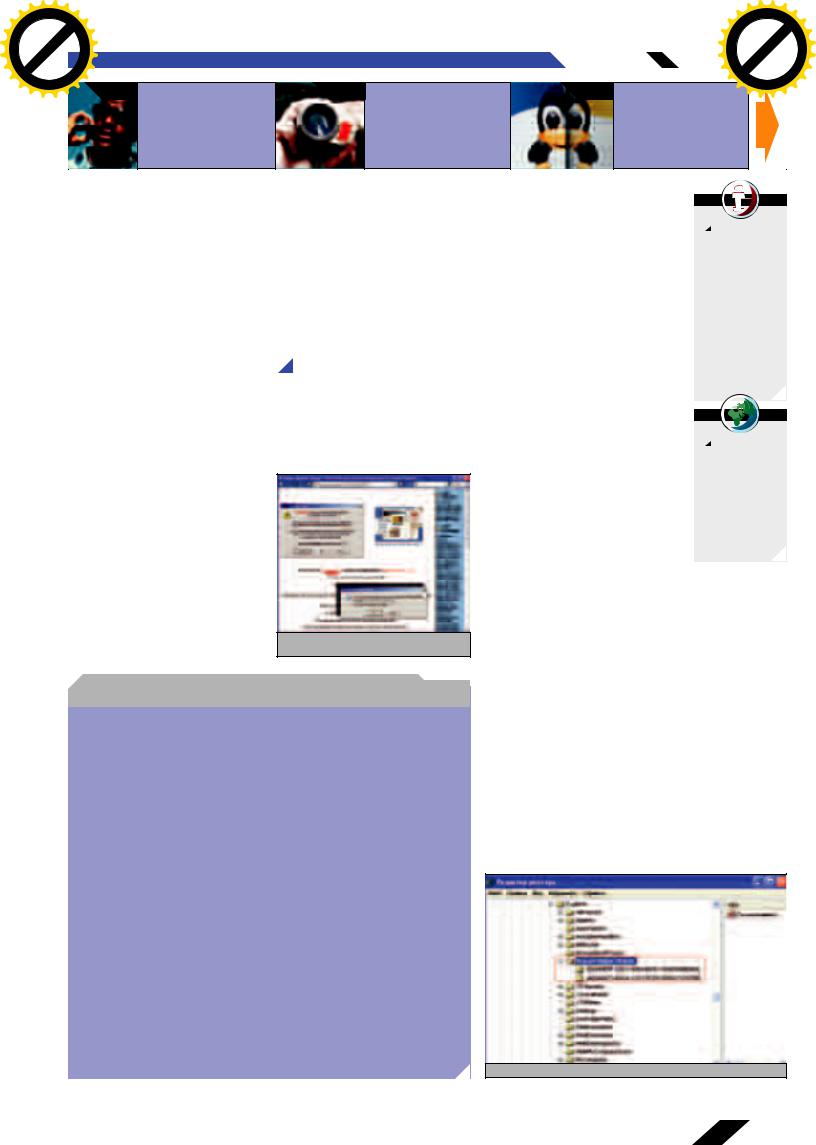

этой проги на экране появится небольшое симпатично окошко.

Все функции Browser Sentinel аккуратно поделены на закладочки. Нас в первую очередь интересуют следующие вкладки: BHOs – список установленных BHO, Downloaded ActiveX - установленные ActiveX, Auto run applications – список прог, запускающихся при загрузке системы. Кстати, не стоит думать, что последняя вкладка – лишняя, поскольку автозагрузку нетрудно почистить и с помощью msconfig. Тут надо учесть, что Browser Sentinel не только чистит, но и мониторит состав автозагружаемых прог (и не только), сообщая пользователю о любых изменениях с помощью окошка, в кото-

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

ХАКЕР/¹03(63)/2004 |

|

to |

|

|

|

|

|

|||

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

Да, чуть не забыл! На закладке Miscellaneous |

|

-x cha |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|||

ты можешь сменить стартовую страницу браузера и запретить ее изменение в дальнейшем. Тоже хорошо. Помнится, юзал я известную многим icq’шникам программу Assault (генерировал списки мыло-UIN :)), так она все время мне старалась эту страничку поменять, чем жутко меня доставала.

Короче говоря, не понравиться в Browser Sentinel может разве что цена. Если напрягает платить 39,95 баксов за этот софт (а кряка нет), тебе придется либо редактировать реестр вручную, либо юзать другой софт. Неплохую команду можно составить из бесплатных программ BHODemon и SpywareBlaster.

Первая утилита будет сканировать реестр в поисках лишних «помощников», разрешая юзеру их включать-выключать (причем решение можно принимать на основе выдаваемой BHODemon дополнительной информации по каждому BHO). Вторая – смотреть, чтобы

с сомнительных сайтов в твой браузер не пролезли всякие подозрительные ActiveX’ы.

А чтобы предотвратить их появление в дальнейшем, нажми правой кнопкой на Browser Helper Objects и, выбрав пункт «Разрешения», запрети всяческую запись в этот раздел.

Это не идеальный выход, потому что бывают и полезные помощники (странное словосочетание), запись которых хотелось бы разрешать.

Если ты активно пользуешься IE и не хочешь отказываться от разных удобных примочек, твоим оружием будут специальные проги для борьбы со шпионскими и рекламными модулями.

СЕСТРА, СКАЛЬПЕЛЬ!

СЕСТРА, СКАЛЬПЕЛЬ!

Вот так вот, потихоньку, мы и перешли к софту. Если неохота вручную выискивать паразитов по всему реестру, советую поставить себе на машину программу Browser Sentinel. M.J.Ash не зря рекомендовал ее в своих ШароWAREZ как отличное средство для серьезной дезинфекции Internet Explorer. После установки и запуска

Интерфейс а-ля msconfig – дешево и сердито

Бесплатная альтернатива…

ром обнаруженное изменение можно принять или отклонить. Правда, для этого программа сама должна запускаться вместе с Windows, что, впрочем, понятно. Но это так, мелочи.

А вот функции наблюдения за зарегистрированными ActiveX-объектами и BHO, предупреждения об изменениях в их составе и возможность оперативного их удаления – это в Browser Sentinel и в самом деле радует. Вкладки Toolbars, Buttons, Context Menu и Tools Menu также могут пригодиться – с целью удаления из интерфейса всяких левых кнопочек, панелей и пунктов меню. Скажем, на фига тебе лишняя кнопка запуска FlashGet, когда он по-любому сам запустится при клике на подходящую ссылку? Или вот, к примеру, что это за Use webcow on this Page у меня в контекстном меню? Я уже и не помню, что это за «webcow» такое, так давно это дело стер… М-да… умение Browser Sentinel возвращать внешность ослика в исходное состояние и избавлять его от дурацких извращений чужих прог, думаю, должно понравиться многим.

Само собой, работа большинства функций Browser Sentinel сводится к простому редактированию реестра, но, как известно, удобство стоит денег.

Само собой, поправить здоровье ослика IE только описанным софтом удается далеко не всегда. Для полноценного лечения довольно часто приходится прибегать к дополнительным прогам, специализирующимся на отлове и истреблении шпионских модулей. Если тебе нужны конкретные названия, то вот тебе три самые известные утилиты данного вида: Ad-aware Plus, Spybot - Search & Destroy и BPS Spyware/Adware Remover. Однако это тяжелая артиллерия. Главное - знать об уязвимых местах своего ослика и уметь вовремя поставить правильный диагноз. А как раз в этом описанный выше софт может тебе очень помочь. z

Ослик и косметическая хирургия…

26

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|||||

|

|

X |

|

|

|

|

|

|

|

|

|

|

|

||||

|

- |

|

|

|

|

|

|

|

d |

|

|

|

|

|

|

||

|

F |

|

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

D |

|

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

||

P |

|

|

|

|

|

|

|

NOW! |

o |

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

to |

BUY |

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

w Click |

|

|

|

|

|

m |

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

||||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

|

|

|

|

|

. |

|

|

|

|

|

|

|

.c |

|

|

|

|

|

|

||

|

|

p |

|

|

|

|

|

|

g |

|

|

|

|

|

|

|

|

|

|

|

df |

|

|

|

n |

e |

|

|

|

|

|

|

|||

|

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|