книги хакеры / журнал хакер / 202_Optimized

.pdf

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

|

|

|

|

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|||

P |

|

|

|

|

|

NOW! |

o |

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

.c |

|

|

|

|

|

|

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

|

|

||

|

|

|

|

-xcha |

|

|

|

|

и один из девяти хешей: |

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

• |

SHA-1; |

• |

MD4; |

• |

RIPEMD-128; |

|

|

|

|

|

|

|

|

|

|

|

• |

SHA-256; |

• |

MD5; |

• |

RIPEMD-160; |

|

|

|

|

|

|

|

|

|

|

|

• |

SHA-512; |

• |

HAVAL; |

• |

Tiger. |

Затем генерируется соль заданной длины, пароль из конфига хешируется с солью, результат используется как ключ для выбранного шифра. IV генерируется каждый раз новый (впоследствии, как и соль, он сохраняется в начале зашифрованного файла). Содержимое каждого файла затем шифруется в выбранном режиме (CBC, CFB-8, CFB, OFB либо CTR).

На этом, однако, современный семпл Rakhni не останавливается. Чтобы еще сильнее напакостить, он шифрует и имя файла — в качестве параметров шифрования использует поля Ct, Ht, KeyStr из конфига, хеширует без соли, режим шифра берет CFB-8. Полученный массив зашифрованных байтов кодирует в Base64, а иногда попадающиеся символы / заменяет строкой {slash}. В итоге зашифрованный файл получает выглядящее подобным образом имя:

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

|

X |

|

|

|

|

|

|||

|

|

- |

|

|

|

|

|

d |

|

||

|

|

F |

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

|

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

m |

||||||

|

|

|

|

|

|||||||

|

|

|

|

|

|

||||||

w |

|

|

|

|

|

|

|

|

|

||

|

|

w |

|

|

|

|

|

|

|

o |

|

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

|

-x cha |

|

|

|

|

||

WWW

Ссылки для тех, кто хочет познакомиться

стипами шифров

ирежимами их работы либо освежить знания:

-

Симметричные блочные шифры (en)

-

Режимы шифрования (en)

HNo0WXDGQqCW6Upfo0SO9NTFcRM592wdN52nTg==.ilesos@yeah.net_Lklde

Требования злоумышленника троян сохраняет в файлах КаК_РаСшИфРоВаТь_

ФаЙлЫ.html.

Другие особенности

Как и многие другие криптовымогатели, Rakhni удаляет теневые копии, однако делает это он необычным способом. Он дропает на диск и запускает VBSскрипт, а тот выполняет запрос к системе WMI (классу Win32_ShadowCopy), чтобы удалить имеющиеся предыдущие версии файлов. Зачем это сделано именно так? Можно предположить, что таким образом автор пытается обмануть проактивный детект антивирусов.

TROJAN-RANSOM.WIN32.CRYAKL

Он же Ransom:Win32/Simlosap.A, Trojan.Encoder.567, Win32/Filecoder.CQ. «Лаборатория Касперского» год назад опубликовала разбор актуальной

на тот момент версии этого трояна. Сейчас же мы рассмотрим современный образец и увидим, что изменилось за прошедшие месяцы.

Cryakl обычно распространяется в упакованном виде. Мне встречались семплы, упакованные Armadillo, но в последнее время чаще применяется са-

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

|

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

||

w Click |

|

|

|

|

|

m |

w Click |

|

|

|

|

|

m |

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

|||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

мописный пакер на Visual Basic. Действует он незамысловато: расшифровывает полезную нагрузку в виде оригинального PE, запускает копию своего процесса и внедряет в него целевой код.

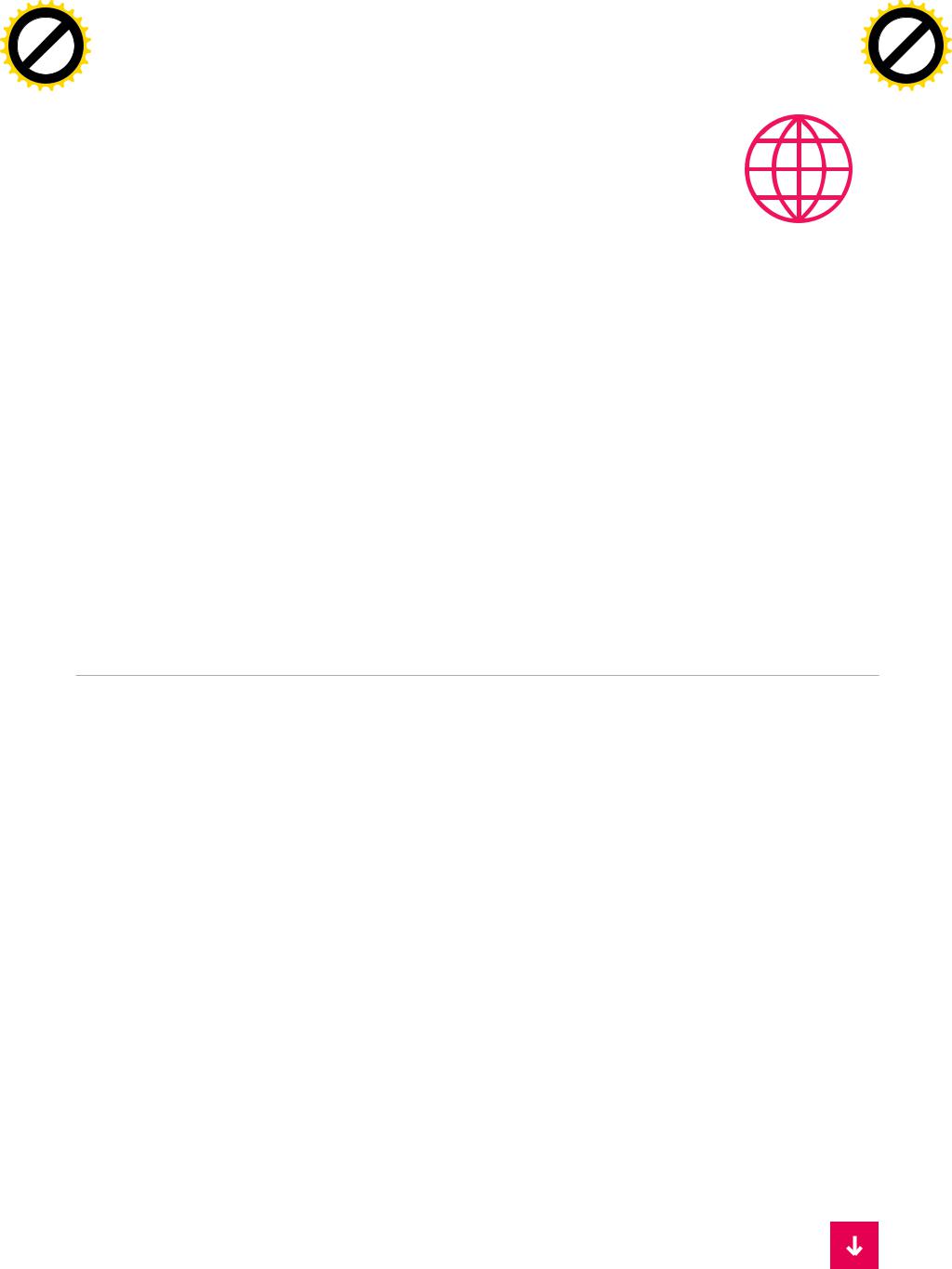

Пакер снимается тривиально: ставим точку останова на CreateProcess, когда она срабатывает, ищем регион с правами RW, размером около 400 Кбайт и располагающийся перед адресами, по которым спроецированы системные DLL. На рис. 2 видно, что этот регион действительно содержит нечто похожее на PE-файл. Дампим регион, извлекаем из него нетронутый оригинальный PE.

Пакер снимается тривиально: ставим точку останова на CreateProcess, когда она срабатывает, ищем регион с правами RW, размером около 400 Кбайт и располагающийся перед адресами, по которым спроецированы системные DLL.

Рис. 2. Снимаем VB-пакер

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

|

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

||

w Click |

|

|

|

|

|

m |

w Click |

|

|

|

|

|

m |

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

|||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

Рассматриваем распакованный семпл, при помощи подручных средств определяем компилятор (Delphi 6.0–7.0 — 2001–2002 года выпуска, между прочим!), загружаем файл в IDR, IDA или другой инструмент для статического анализа. Строки FGIntPrimeGeneration, FGInt, FGIntRSA, содержащиеся внутри тела, наталкивают на мысль, что троян использует стороннюю реализацию RSA. Исходники библиотеки FGInt, которые можно найти с помощью любого поисковика, сильно помогают в процессе разбора. Кстати, реализация RSA в этой библиотеке вызывает отдельные размышления о судьбах мира, потому как работа с большими числами в процедуре RSAEncrypt производится с помощью строкового представления в двоичной системе (то есть вместо числа 0x123

библиотека будет работать со строкой «100100011» = «\x31\x30\x30\x31\x30\ x30\x30\x31\x31»).

Генерация ключей

После старта троян генерирует идентификатор заражения в формате id =

<случайная строка>-<дата и время>@<случайное число>, а также несколько ключей для разных алгоритмов:

•simpass (2048 символов латинского алфавита в верхнем регистре) и poly (20 цифр от 0 до 9) для самописного симметричного шифра многозначной замены;

•пару ключей RSA-768 (rsaPub = (n,e), rsaPriv = (n,d), где e = 65537, n и d генерируются по самодельной схеме).

В теле Cryakl зашиты еще три открытых ключа RSA-768 от злоумышленника. Когда вышеуказанные ключевые данные сгенерированы, они представляются в виде строк, затем каждая из них конкатенируется со строкой asshole и шифруется RSA на каждом из трех зашитых в теле ключей. Полученные шифрованные данные склеиваются через символ : и сохраняются в глобальной переменной — назовем ее encrypedKeyData.

Шифрование файлов

На основе simpass для каждого файла генерируется свой «файловый ключ» ileKey длиной 30 000 байт.

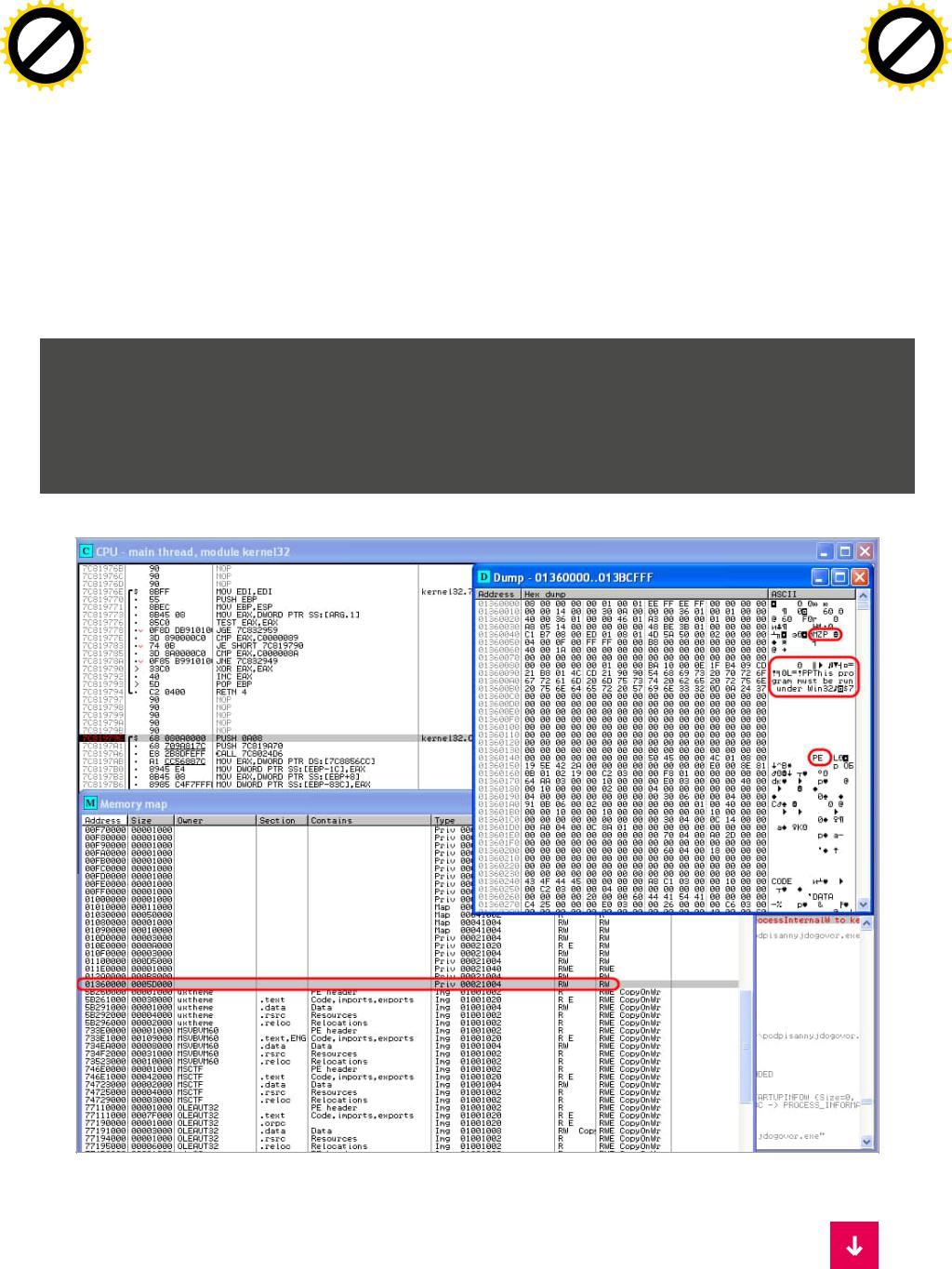

Первые 30 000 байт содержимого файла шифруются на ileKey и poly симметричным алгоритмом, который можно в виде псевдокода представить так:

Процедура TransformByte представляет собой десять преобразований байта открытого текста на основе байта ileKey и байта poly:

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

|

X |

|

|

|

|

|

|||

|

|

- |

|

|

|

|

|

d |

|

||

|

|

F |

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

|

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

m |

||||||

|

|

|

|

|

|||||||

|

|

|

|

|

|

||||||

w |

|

|

|

|

|

|

|

|

|

||

|

|

w |

|

|

|

|

|

|

|

o |

|

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

|

-x cha |

|

|

|

|

||

Если файл был длиннее 30 000 байт, троян выбирает три случайных блока по 1024 байт длиной и каждый из них шифрует RSA со сгенерированным при старте процесса открытым ключом.

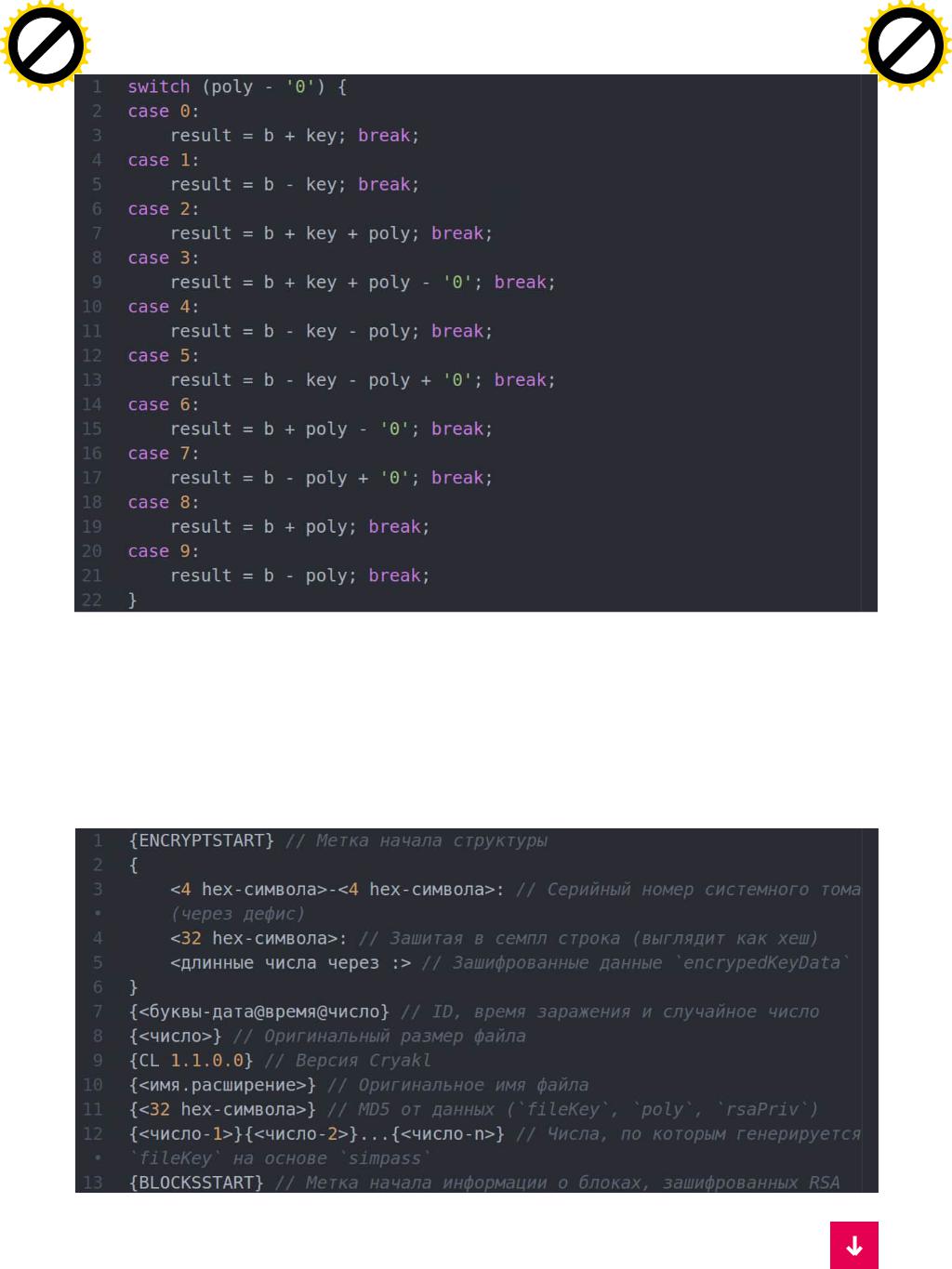

После завершения этих действий Cryakl формирует служебную структуру и помещает ее в конце зашифрованного файла. Формат структуры выглядит так:

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

|

X |

|

|

|

|

|

|||

|

|

- |

|

|

|

|

|

d |

|

||

|

|

F |

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

|

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

m |

||||||

|

|

|

|

|

|||||||

|

|

|

|

|

|

||||||

w |

|

|

|

|

|

|

|

|

|

||

|

|

w |

|

|

|

|

|

|

|

o |

|

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

|

-x cha |

|

|

|

|

||

Зашифрованный файл в итоге переименовывается по схеме

email-<адрес злоумышленника>.ver-CL 1.1.0.0.id-<идентификатор

заражения-дата@время@случайное число>.randomname-<случайная

строка>.<случайная строка>.cbf

Коммуникация с командным сервером

Запрос, отправляемый на C&C, имеет формат:

http://<cnc.url>/inst.php?vers=CL 1.1.0.0&id=<идентификатор

заражения>&sender=<строка - статический идентификатор семпла>

В ответ ожидается строка GOOD. Впрочем, если «отстук» не удался, троян не останавливается и все равно приступает к шифрованию файлов.

Другие особенности

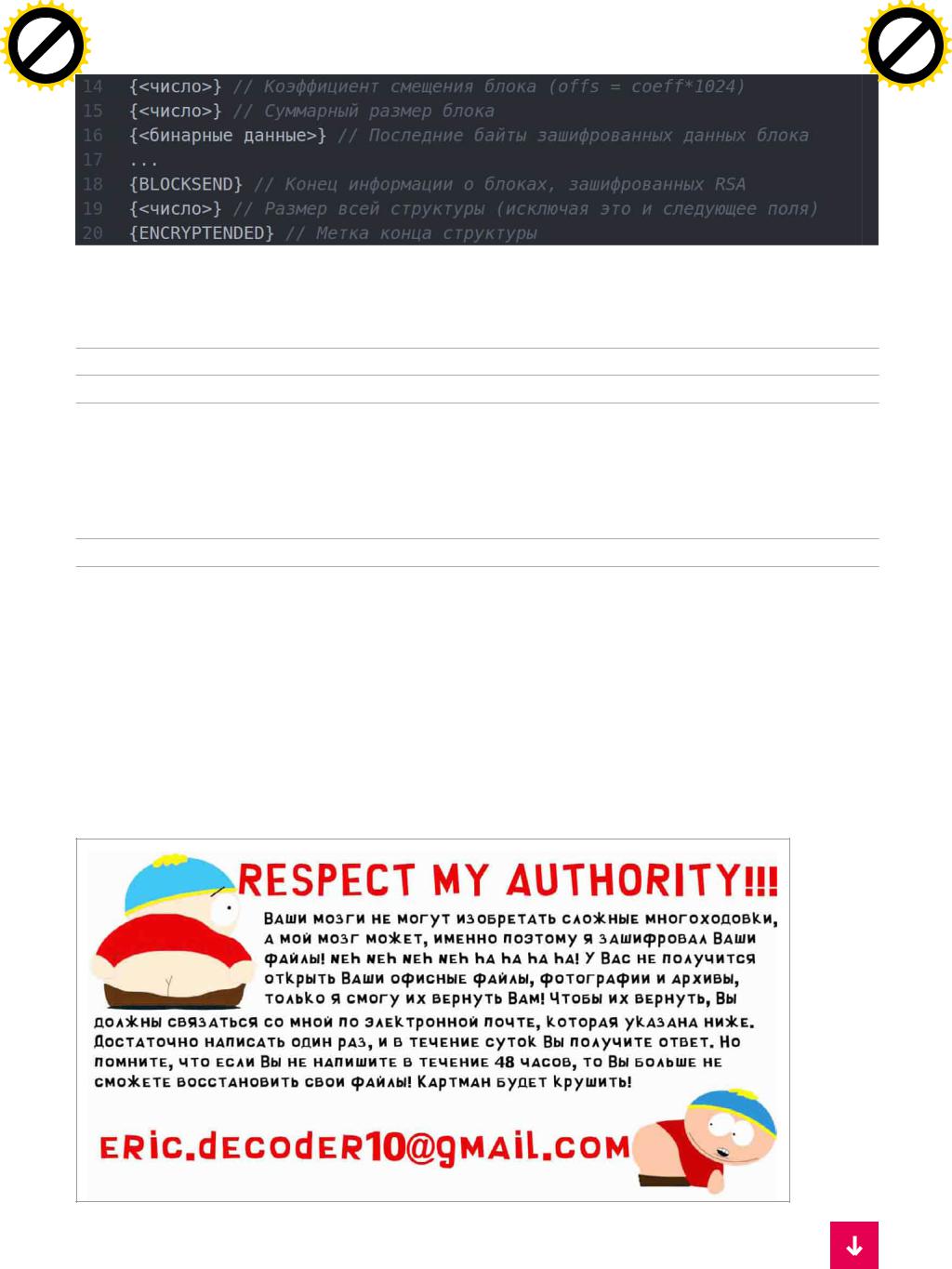

На рабочий стол Cryakl ставит изображение, хранящееся в ресурсах семпла в формате JPG. При этом троян сначала сохраняет свой ресурс в файл desk. jpg, затем конвертирует его в BMP при помощи классов TJPEGImage и TBitmap и уже BMP ставит на рабочий стол.

Рис. 3.

Обои Cryakl

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

|

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

||

w Click |

|

|

|

|

|

m |

w Click |

|

|

|

|

|

m |

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

|||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

Автор трояна в качестве изображения обычно выбирает разных популярных персонажей. Если в статье «Лаборатории Касперского» бушевал Фантомас, то на этот раз главным героем стал герой «Южного парка» (рис. 3).

TROJAN-RANSOM.WIN32.AURA

Это один из немногих шифровальщиков, разные версии которого атакуют жертв как в СНГ, так и в странах дальнего зарубежья. Известен также под именами Ransom:Win32/Isda, Trojan:W32/BandarChor, Trojan.Encoder.741.

Как и два предыдущих трояна, Aura написан на Delphi. Распространяется он в различном виде, чаще всего под пакерами, иногда даже многослойными (например, UPX + VB-пакер + UPX, ASPack + VB-пакер + UPX). После распаковки видим, что, в отличие от Rakhni и Cryakl, «полезная нагрузка» в которых начиналась сразу по точке входа, в Aura исполнение начинается со стандартной процедуры инициализации формы (рис. 4). Чтобы понять, где же сама полезная нагрузка, придется просмотреть все обработчики событий. В рассматриваемом семпле подготовка к работе производится в TForm1.FormCreate, а поиск и шифрование файлов — в TForm1.Timer1Timer.

Рис. 4. Код по точке входа Aura

Коммуникация с командным сервером

При старте Aura генерирует идентификатор заражения из десяти цифр, а также строку tail вида .id-цифры_blockchain@inbox.com, которая впоследствии

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

r |

|||||

P |

|

|

|

|

|

NOW! |

o |

|

|

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

||

w Click |

|

|

|

|

|

m |

|

w Click |

|

|

|

|

|

m |

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

|||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

|

будет использована как расширение зашифрованных файлов. Сразу после |

|

|

|

-x cha |

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

этого троян отправляет запрос на C&C:

http://<cnc.url>/script.php?number=255&id=<идентификатор

заражения>&pc=<имя компьютера>&tail=<приведенная выше строка>

Параметр number означает длину запрашиваемого пароля, в ответ на этот запрос C&C присылает строку символов длины (в нашем случае — 255). Рассматриваемая модификация Aura разбивает эту строку на восемь частей, которые впоследствии берутся для шифрования файлов. Другие модификации этого не делают, а используют пароль одним «куском». В виде псевдокода схему разбиения можно представить в виде:

Шифрование файлов

Перед тем как приступить к поиску файлов, Aura использует незамысловатый антиэмуляционный трюк — вызов API-функции с некорректными параметрами и проверка возвращаемого значения.

Явных указаний, откуда взята реализация криптографии, в теле семпла не нашлось (строка StreamAES, конечно, намекает, но поиск по ней готового ответа не дал). Поэтому по константам подтверждаем предположение, что это действительно AES, анализируя (статически или динамически), выясняем, что использован режим CBC. Никакой процедуры превращения пароля в ключ не предусмотрено — просто берутся первые 16 байт пароля. В качестве IV используется всегда одно и то же значение — 16 байт от 0 до 15.

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

|

|

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

||

w Click |

|

|

|

|

|

m |

|

w Click |

|

|

|

|

|

m |

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

|||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

|

При шифровании файла рассматриваемый семпл трояна берет первые |

|

|

|

-x cha |

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

30 000 байт содержимого файла (если его размер меньше, то берет файл целиком) и шифрует с паролем passwordPart1. В начало файла записывается 32-битное число, равное размеру зашифрованных данных. После этого числа следует шифротекст _без последнего dword’а_, а последний dword шифротекста записывается в самый конец файла. После него в виде текстовой строки сохраняется смещение этого dword’а, а затем один байт, содержащий длину этой текстовой строки.

На этом шифрование первого слоя завершено, и троян повторяет те же действия с паролями passwordPart2, ..., passwordPart8. В итоге первые 30 000 байт файла оказываются зашифрованы восемь раз, а в конце зашифрованного файла формируется структура из восьми блоков — по одному для каждого слоя:

1.4 байта (первый dword шифротекста),

2.число в виде текстовой строки (смещение этого dword’а),

3.1 байт (длина этой текстовой строки).

Зашифрованный файл получает дополнительное расширение вида .id-цифры_ blockchain@inbox.com, где после id содержится идентификатор заражения.

Примечание: шифрование в восемь слоев было обнаружено только в семплах с обратным адресом blockchain@inbox.com. Все остальные модификации Aura не делят пароль от C&C на части и шифруют в один слой.

Другие особенности

Как и Cryakl, Aura ставит на рабочий стол обои с требованием выкупа. Они порой затрагивают злободневные темы: можно вспомнить годичной давности шумиху по поводу лихорадки Эбола — примерно тогда же распространялась модификация Aura с обратным адресом help@antivirusebola.com и соответствующим визуальным рядом (рис. 5). В нашем сегодняшнем семпле обои рабочего стола эксплуатируют образ бывшего сотрудника АНБ, ныне борца за гласность Эдварда Сноудена (рис. 6).

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-xcha |

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

|

X |

|

|

|

|

|

|||

|

|

- |

|

|

|

|

|

d |

|

||

|

|

F |

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

|

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

m |

||||||

|

|

|

|

|

|||||||

|

|

|

|

|

|

||||||

w |

|

|

|

|

|

|

|

|

|

||

|

|

w |

|

|

|

|

|

|

|

o |

|

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

|

-x cha |

|

|

|

|

||

Рис. 5. Обои Aura на тему Эболы

Рис. 6. Обои Aura с изображением Сноудена

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

||

|

|

|

C |

|

E |

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

d |

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

F |

|

|

|

|

|

|

|

t |

|

||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

r |

||||

P |

|

|

|

|

|

NOW! |

o |

|

P |

|

|

|

|

|

NOW! |

o |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

||

w Click |

|

|

|

|

|

m |

w Click |

|

|

|

|

|

m |

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

w |

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

|||

|

w |

|

|

|

|

|

|

|

|

o |

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

g |

.c |

|

|

|

. |

|

|

|

|

g |

.c |

|

||||||

|

|

p |

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

|

|

|

||||

|

|

|

df |

|

|

n |

e |

|

|

|

|

|

df |

|

|

n |

e |

|

||||||

|

|

|

|

-xcha |

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

||||

TROJAN-RANSOM.WIN32.SHADE

Также известен как Ransom:Win32/Troldesh, Trojan.Encoder.858, Win32/Filecoder. ED; как и у остальных рассмотренных шифровальщиков, авторское название неизвестно. Не так давно был опубликован достаточно подробный обзор этого трояна, поэтому кратко перечислим его основные отличительные особенности и рассмотрим небольшие изменения, которые произошли со времени той публикации.

Shade написан на C++, распространяется обычно в упакованном виде (разные самодельные пакеры + UPX). Недавно были обнаружены случаи распространения Shade в виде PE внутри OLE-контейнера, встроенного в документ «Здравствуйте.docx». Как это выглядит с точки зрения жертвы, видно на рис. 7. Никакого автоматического заражения не происходит — жертве предлагается самостоятельно кликнуть на иконку внутри документа.

Рис. 7. Документ с Shade, открытый в Word