книги хакеры / журнал хакер / специальные выпуски / Специальный выпуск 45_Optimized

.pdf

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

X |

|

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

|

||

P |

|

|

|

|

|

NOW! |

o |

|

|||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

|

||||

|

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

df-xchan |

|

o |

|

КОД #3. АТАКА НА |

||||

|

. |

.c |

|

||||||||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

|

|

|

|

|

e |

|

|

|

КОДОВЫЕ УКАЗАТЕЛИ

root() {...};

...

f()

{

char buf[MAX_BUF_SIZE]; int (*zzz)();

...

zzz = GetProcAddress(dllbase, "ffh");

...

gets(buf);

...

zzz();

}

рить хакерский код, организующий нам удаленный shell? Эта классическая схема атаки, описанная практически во всех факах и мануалах по безопасности, в действительности полная фигня. При практической реализации атаки сталкиваешься с таким количе- ством проблем, что чувствуешь себя верблюдом, попавшим на хавчик. Интересующихся мы отошлем к статье "Ошибки переполнения буфера извне и изнутри как обобщенный опыт реальных атак" на wasm.ru, а сами перейдем к указателям на данные.

Указатели на данные гораздо более распространены и коварны. Рассмотрим простейший пример (см. код #4).

Если перезаписать указатель b вместе со скалярной переменной a, то мы получим своеобразный аналог бейсикфункции POKE, с помощью которой можно модифицировать любую ячейку программы (и указатели на код в том числе). Это самое мощное оружие, которое только существует в киберпространстве!

КОД #4. АТАКА ТИПА "POKE"

f()

{

char buf[MAX_BUF_SIZE]; int a; int *b;

...

gets(buf);

...

*b = a;

}

Правда, его мощь будет неполной без функции PEEK, позволяющей чи- тать произвольные ячейки, так как за- частую целевой адрес записи не известен, и, чтобы не блуждать впотьмах, неплохо бы увидеть "живой" дамп уязвимой программы.

Индексы представляют собой разновидность указателей. Можно сказать, что это относительные указатели, от- считываемые от определенной"базы", которой, как правило, является нача- ло переполняющегося буфера.

Рассмотрим следующий пример и сравним его с кодом #4, чтобы выяснить, есть ли между ними разница. При вычислении эффективного адре-

9

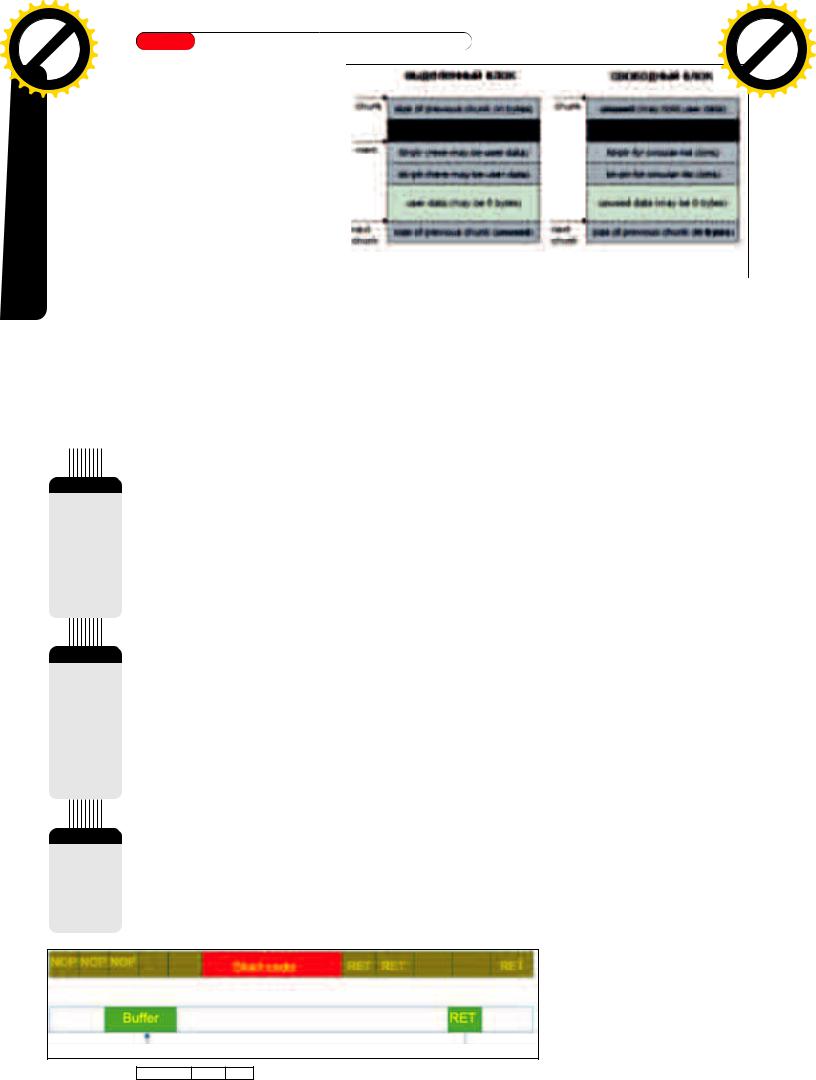

Состояние стека до и после переполнения

КОД #5. АТАКА ТИПА "PEEK"

f()

{

char buf[MAX_BUF_SIZE]; int *b;

...

gets(buf);

...

printf("%x\n", *b);

}

са Си просто складывает указатель с индексом: addr = (p+b). Варьируя b, мы можем получить любой addr, и p нам не помешает. Правда, тут есть одно но. Сказанное справедливо лишь по отношению к индексам типа двойного слова, а дальнобойность байтовых индексов очень даже ограничена!

КОД #6. АТАКА НА ИНДЕКСЫ

f()

{

int *p; char buf[MAX_BUF_SIZE]; int a; int b;

...

gets(buf);

...

p[b] = a;

}

От индексов рукой подать до цело- численного переполнения, суть которого можно понять из следующего примера:

КОД #7. ЦЕЛОЧИСЛЕННОЕ ПЕРЕПОЛНЕНИЕ

DWORD sum(DWORD a, DWORD b)

{

return a + b;

}

Если сумма a и b равна или превышает 1.00.00.00.00h, то произойдет переполнение разрядной сетки и результат вычислений окажется усечен.

Со знаковыми переменными еще интереснее: сумма двух положительных чисел зачастую оказывается меньше нуля (достаточно лишь затереть старший бит - на архитектуре x86 он и есть знаковый). Вычисления с преобразованием типа - вообще полный швах: a = (DWORD) (byte b - byte c). Если b < c, то небольшое по модулю отрицательное число превратится в очень большое положительное, и если оно используется в индексном выражении, а проверки выхода за границы массива отсутствуют - произойдет его катастрофическое переполнение (на этом, кстати говоря, и была основа легендарная атака teardrop).

Остальные типы переполнений чрезвычайно мало распространены, и поэтому мы не будем их рассматривать.

ТРИ КОНТИНЕНТА: СТЕК, ДАННЫЕ И КУЧА

Переполняющиеся буфера могут располагаться в одном из трех мест адресного пространства процесса: стеке (автоматической памяти), сегменте данных (хотя в 9x/NT это никакой не сегмент) и куче (динамической памяти).

Переполняющиеся буфера могут располагаться в одном из трех мест адресного пространства процесса: стеке (автоматической памяти), сегменте данных (хотя в 9x/NT это никакой не сегмент) и куче (динамической памяти).

Наиболее распространено стековое переполнение, хотя его значимость сильно преувеличена. Дно стека варьируется от одной операционной системы к другой, а высота вершины зависит от характера предыдущих запросов к программе, поэтому абсолютный адрес автоматических переменных атакующему практически никогда не известен. С другой стороны, »

Устройство стека

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

||||

|

|

|

|

|

|

m |

||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

-x cha |

|

O V E R F L O W |

|

|||

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

B U F F E R |

|

|

"UNIX Assembly Codes Development for Vulnerabilities Illustration Purposes" - великолепное руководство по технике переполнения буферов и захвату контроля удаленной машиной (http://open sores.thebunker.net/ pub/mirrors/blackhat/presentations/bhusa- 01/LSD/bh- usa-01- lsd.pdf).

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

X |

|

|

|

|

|

|||

|

- |

|

|

|

|

|

d |

|

||

|

F |

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

||||

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

to |

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|||||

w |

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

O V E R F L O W |

-xcha |

|

|

|

|

||||

|

|

|

|

|

|

|

|

|||

|

B U F F E R |

|

|

|

|

|

|

|

||

www.phrack. org - луч- ший электронный журнал, в котором ты найдешь множество статей, в том числе и по срыву стека.

"Образ

Мышления ИДА" Криса Касперски - справочник по языку ИДА-Си. Если вы используйте дизассемблер IDA, то эта книга - для вас.

Разработка

эксплоитов требует инженерного образа мышления и обширных знаний.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

- |

|

|

|

|

|

d |

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

F |

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

r |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

P |

|

|

|

|

|

NOW! |

o |

||||

10 |

ПРОЛОГ |

ЗООПАРК ПЕРЕПОЛНЯЮЩИХСЯ БУФЕРОВ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

BUY |

|

|

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w Click |

to |

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

|

автоматические буфера привлека- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

|

e |

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

p |

df |

|

|

|

g |

.c |

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

n |

|

|

|

|

||

тельны тем, что в непосредственной |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

близости с их концом лежит адрес |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

возврата из функции (абсолютный, |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

конечно), и если его затереть, то уп- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

равление получит совсем другая вет- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

ка программы! Проще всего подсу- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

нуть адрес уже существующей функ- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

ции, сложнее - передать управление |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

непосредственно на сам переполняю- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

щийся буфер. Это можно сделать нес- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

колькими путями. Первый - найти в |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

памяти инструкцию JMP ESP и пере- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

дать ей управление, а она передаст |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

его на вершину карда стека, чуть ниже |

|

Устройство блоков динамической памяти (все подписи соответствуют одноименным по- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

|

лям служебных структур, поэтому даются без перевода) |

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

которого расположен shell-код. Шансы |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

дойти до shell-кода, преодолев весь |

образом, мы получаем возможность |

ная, - методично скармливать исследу- |

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||

мусор на дороге, достаточно невелики, |

модифицировать любую ячейку памя- |

емому сервису текстовые строки раз- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

но они все-таки есть. Второй путь: ес- |

ти уязвимой программы по своему ус- |

личной длины и смотреть, как он на |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

ли размеры переполняющегося буфе- |

мотрению, например, перенаправить |

них отреагирует. Упадет - значит пере- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

ра превышают непостоянство его раз- |

какой-нибудь указатель на shell-код. |

полняющийся буфер обнаружен. Ра- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

мещения в памяти, перед shell-кодом |

|

|

|

|

зумеется, эта технология не всегда да- |

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||

можно расположить длинную цепочку |

О ТЕХНИКЕ ПОИСКА |

ет ожидаемый результат: можно прой- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

команд-пустышек (NOP'ов) и передать |

ЗАМОЛВИТЕ СЛОВО |

ти от здоровенной дыры в двух шагах |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

управление на середину (авось не |

|

|

|

Поиск переполняющихся буферов |

и ничего не заметить. Допустим, сер- |

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

промажет!). Этот способ использовал |

по степени накала страстей можно |

вер ожидает урл. Он наивно полагает, |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

червь Love San, известный тем, что ча- |

сравнить разве что с поиском клада. |

что имя протокола (ну там http или ftp) |

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||

ще всего он мазал и ронял машину, не |

Наличие исходных текстов невероятно |

не может состоять больше чем из че- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

производя заражения. И, наконец, тре- |

упрощает нашу задачу, но не преда- |

тырех букв; чтобы переполнить бу- |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

тий вариант: если атакующий может |

вайся напрасным иллюзиям: перепол- |

фер, достаточно будет послать ему |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

воздействовать на статические буфе- |

няющиеся буфера ищешь не ты один, |

нечто вроде httttttttp://fuckyour.com. Îáðà- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

ра, расположенные в сегменте данных |

все доступные исходники давным-дав- |

тите внимание: http://fuuuuuuuuuuuuuucky- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

(а их адрес постоянен), то передать |

но зачитаны до дыр, и найти там что-то |

our.com уже не сработает! А откуда мы |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

сюда управление не составит труда. |

новое невероятно сложно. Дизассемб- |

заранее может знать, что именно за- |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

Ведь shell-код и не подписывался рас- |

лирование, конечно, посложнее будет |

был проконтролировать программист? |

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||

полагаться именно в переполняющем- |

(особенно на первых порах), зато и |

Может, он понадеялся, что слэшей ни- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

ся буфере - он может быть где угодно. |

шансы открыть новую дыру значи- |

когда не бывает больше двух? Или |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

Правда, не факт, что при переполне- |

тельно возрастают. |

что двоеточие может быть только од- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

нии буфера функция доживет до воз- |

|

Чем шире распространено уязвимое |

но? Перебирая все варианты вслепую, |

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

вращения, ведь все располагающиеся |

приложение (операционная система), |

мы взломаем сервер не раньше, чем |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

за его концом переменные окажутся |

тем большую власть тебе дадут пере- |

наступит конец света, когда это уже |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

искажены! Кстати говоря, помимо ад- |

полняющиеся буфера. Достаточно |

будет неактуально. А ведь большин- |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

реса возврата там гнездятся полчища |

вспомнить нашумевшую историю с |

ство "серьезных" запросов состоит из |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

прочих служебных структур, но рас- |

дырой в DCOM, открытой задолго до |

сотен сложно взаимодействующих |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

сказать о них в рамках журнальной |

ее официального обнародования. |

друг с другом полей, и метод перебора |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

статьи нет никакой возможности. |

Прикинь: миллионы тачек с Windows |

здесь становится бессилен! Вот тогда- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

С кучей все обстоит значительно |

NT по всему миру, и все - твои. Правда, |

то на помощь и придет систематичес- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

сложнее. Не углубляясь в технические |

тут не все гладко. Windows и другие |

кий анализ. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

детали реализации менеджера дина- |

популярные системы находятся под |

Теоретически для гарантированного |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

мической памяти, можно сказать, что с |

пристальным вниманием тысяч специ- |

обнаружения всех переполняющихся |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

каждым блоком выделенной памяти |

алистов и твоих коллег-хакеров. Коро- |

буферов достаточно просто построч- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

связано, по меньшей мере, две слу- |

че говоря, здесь душно. |

но вычитать весь сырец программы |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

жебных переменных: указатель (ин- |

|

Лучше брать какой-нибудь малоизве- |

(дизассемблерный листинг) на пред- |

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

декс) на следующий блок и флаг заня- |

стный клон UNIX'а или почтовый сер- |

мет пропущенных проверок. Практи- |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

тости блока, расположенные либо пе- |

вер, написанный дядей Ваней на ко- |

чески же все упирается в чудовищный |

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||

ред выделяемым блоком, либо после |

ленках, - он вообще никем протестиро- |

объем кода, который читать - не пере- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

него, либо вообще в другом месте. При |

ван не был. Таких значительно боль- |

читать. К тому же, не всякая отсутству- |

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||

освобождении блока памяти функция |

ше, чем специалистов! Ну и что с того, |

ющая проверка - уже дыра. Рассмот- |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

free проверяет флаг занятости следу- |

что они установлены на сотне-другой |

рим следующий код: |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

ющего блока и, если он свободен, сли- |

машин во всем мире? Вполне хватит |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

ÊÎÄ #8 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

вает оба блока воедино, обновляя |

пространства, чтобы похакерствовать. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

"наш" указатель. А где указатель, там |

|

Собственно говоря, методик поиска |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||

практически всегда есть и POKE. То |

переполняющихся буферов всего две, |

f(char *src) |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

есть, затирая данные за концом выде- |

и обе они порочны и неправильны. Од- |

{ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

ленного блока строго дозированным |

на из них, простая и не слишком ум- |

char buf[0x10]; |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

strcpy(buf, src); |

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

... |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

} |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Если длина строки src превысит 0x10 |

|

символов, буфер проломит стену и зат- |

|

рет адрес возврата. Весь вопрос в том, |

Использование NOP'ов для облегчения попадания в границы shell-кода |

проверяет ли материнская функция |

|

|

ХАКЕРСПЕЦ 08(45) 2004

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

||||

|

|

X |

|

|

|

|

|

||||

|

- |

|

|

|

|

|

d |

|

|||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

r |

||

P |

|

|

|

|

|

NOW! |

o |

||||

|

|

|

|

|

|

|

|||||

|

|

|

|

|

BUY |

|

|

||||

|

|

|

|

to |

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

m |

||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|

. |

|

|

|

|

|

|

.c |

|

||

|

|

p |

|

|

|

|

g |

|

|

||

|

|

|

df |

|

|

n |

e |

|

|||

|

|

|

|

-xcha |

|

|

|

|

|

||

Статистическое распределение размера переполняющихся буферов, обрабатываемых различными функциями

длину строки src перед ее передачей или нет. Даже если явных проверок нет, но строка формируется таким образом, что она гарантированно не превысит отведенной ей величины (а формироваться она может и в праматеринской функции), то никакого переполнения буфера не произойдет и усилия на анализ будут потрачены впустую.

Короче говоря, предстоит много кропотливого труда. Кое-какую информацию на этот счет можно почерпнуть из моих "Записок исследователя компьютерных вирусов", но мало. Поиск переполняющихся буферов очень трудно формализовать и практически невозможно автоматизировать. Microsoft вкладывает в технологии совершенствования анализа миллиарды долларов, но взамен получает фигу. Что же тогда вы от бедного (во всех отношения) мыщъх'а хотите?

Анализировать следует, в первую очередь, те буфера, на которые можно так или иначе воздействовать. Обыч- но это буфера, связанные с сетевыми сервисами, так как локальный взлом гораздо менее интересен.

ПЕРЕПОЛНЕНИЕ НА ПРАКТИКЕ

Теперь, слегка ознакомившись с теоретической частью, мы попрактикуемся - уроним буфер. Откомпилируем следующий демонстрационный пример (а еще лучше, возьмем готовый исполняемый файл с диска) и запустим его на выполнение.

Теперь, слегка ознакомившись с теоретической частью, мы попрактикуемся - уроним буфер. Откомпилируем следующий демонстрационный пример (а еще лучше, возьмем готовый исполняемый файл с диска) и запустим его на выполнение.

Программа спрашивает у нас логин и пароль. Раз спрашивает, значит копирует в буфер, а тут и до переполнения недалеко. Вводим "AAAA" (много букв "A") в качестве имени и "BBBBB" в качестве пароля. Программа немедленно падает, реагируя на это критической ошибкой приложения. Ага, значит, переполнение всетаки есть! Присмотримся к нему внима-

КОД #9. НАШ ТЕСТОВЫЙ СТЕНД

#include <stdio.h>

root()

{

printf("your have a root!\n");

}

main()

{

char passwd[16]; char login[16];

printf("login :"); gets(login); printf("passwd:"); gets(passwd); if (!strcmp(login, "bob") && ~strcmp(passwd,"god"))

printf("hello, bob!\n");

}

тельнее: Windows говорит, что "инструкция по адресу 0x41414141 обратилась к памяти по адресу 0x41414141". Откуда она взяла 0x41414141? Постойте, да ведь 0x41 - это шестнадцатерич- ный ASCII-код буквицы "A". Значит, вопервых, переполнение произошло в буфере логина, а во-вторых, данный тип переполнения допускает передачу управления на произвольный код, поскольку регистр - указатель команд переметнулся на содержащийся в хвосте буфера адрес. Случайным образом по адресу 0x41414141 оказался расположен бессмысленный мусор, возбуждающий процессор вплоть до исключе- ния, но этому горю легко помочь!

Для начала нам предстоит выяснить, какие по счету символы логина попадают в адрес возврата. В этом нам поможет последовательность в стиле "qwerty...zxcvbnm", вводим ее и... система сообщает, что "инструкция по адресу 0x7a6c6b6a обрати-

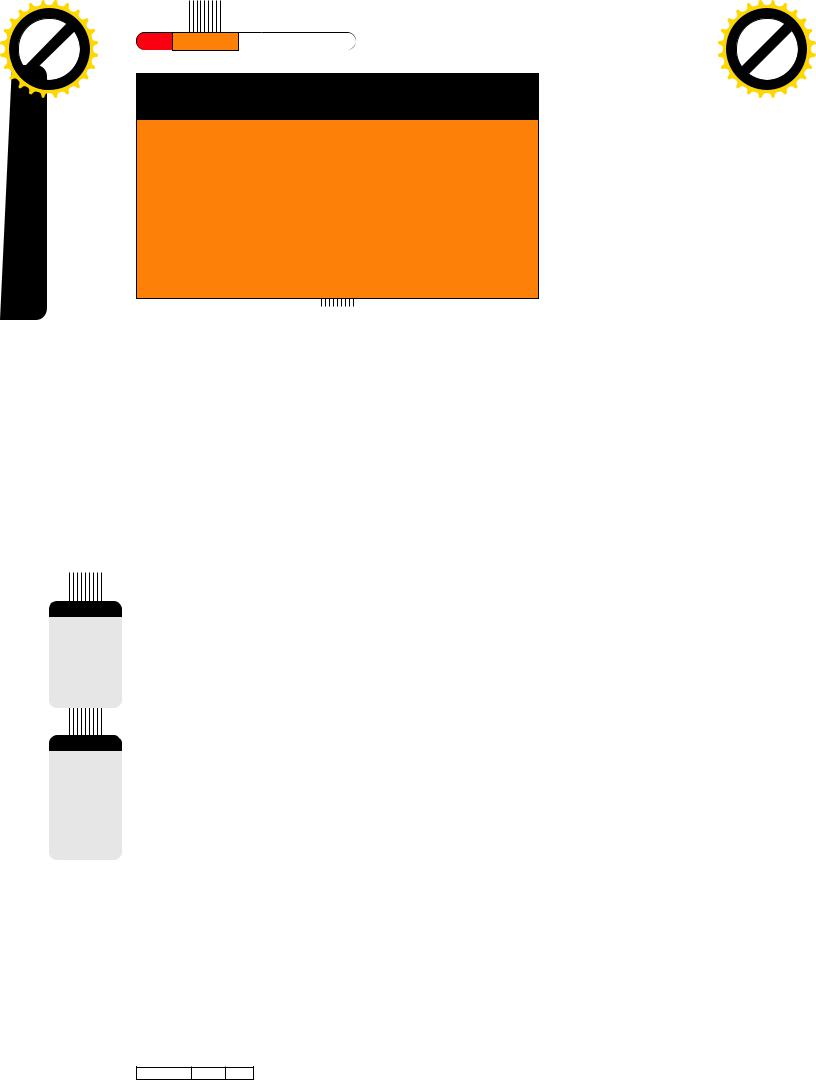

Реакция системы на переполнение

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

- |

|

|

|

|

|

d |

|

||

|

|

|

|

|

|

|

|

|

|

F |

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

|

|

|

|

D |

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

r |

||

|

|

|

|

|

|

|

|

|

P |

|

|

|

|

|

NOW! |

o |

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

BUY |

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

to |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w Click |

|

|

|

|

|

m |

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

o |

|

|

|

|

|

|

|

|

|

|

|

. |

|

|

|

|

|

.c |

|

||

|

|

|

|

|

|

|

|

|

|

|

p |

|

|

|

|

g |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

df |

|

|

n |

e |

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

-x cha |

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

hang |

e |

|

|

|

|

|

|||

|

|

|

C |

|

|

E |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

C |

|

E |

|

|

|

||||||

|

|

X |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

X |

|

|

|

|

|

|

||||||

|

- |

|

|

|

|

|

|

d |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

- |

|

|

|

|

|

d |

|

||||||

|

F |

|

|

|

|

|

|

|

t |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

F |

|

|

|

|

|

|

|

t |

|

|||

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

D |

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

|

|

|

|

|

r |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

r |

||||||||||

P |

|

|

|

|

|

|

NOW! |

o |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

P |

|

|

|

|

|

NOW! |

o |

||||||||||||||

|

|

|

|

|

BUY |

|

|

|

|

|

|

|

|

|

12 |

ПРОЛОГ |

ЗООПАРКПЕРЕПОЛНЯЮЩИХСЯ БУФЕРОВ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

BUY |

|

|

||||||||||||||||||||

w Click |

to |

|

|

|

|

|

m |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w Click |

to |

|

|

|

|

|

m |

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

w |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

|

|

||

|

w |

|

|

|

|

|

|

|

|

|

o |

|

|

|

|

|

|

|

лась к памяти". Запускаем HIEW и на- |

TCP/UDP-соединение, попутно обманув |

|

|

|

|

|

|

|

|

w |

|

|

|

|

|

|

|

|

o |

|

|||||||||||||||||

|

. |

|

|

|

|

|

|

e |

|

|

|

|

|

|

|

|

|

|

|

Потому что call 077E973CAh на самом . |

|

|

|

|

|

e |

|

|||||||||||||||||||||||||||||

|

|

p |

df |

|

|

|

|

g |

.c |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

p |

df |

|

|

|

g |

.c |

|

||||

|

|

|

|

|

|

n |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

n |

|

|

|

|

||||

|

W |

-xcha |

|

|

|

|

|

|

|

|

|

|

|

биваем эти "7A 6C 6B 6A" на клавиа- |

доверчивый firewall, создать пайпы, |

|

|

|

|

деле ассемблируется в относительный |

|

|

-x cha |

|

|

|

|

|

||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

туре. Получается "zlkj". Значит, в ад- |

связать их дескрипторами ввода/выво- |

|

|

|

|

вызов, чувствительный к местополо- |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

|

O |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

рес возврата попали 17-й, 18-й, 19-й и |

|

|

да терминальной программы, а самому |

|

|

|

|

жению call'а, что делает shell-код край- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

|

L |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

20-й символы логина (на архитектуре |

|

|

работать диспетчером, гоняя данные |

|

|

|

|

не немобильным. |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||

|

F |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

x86 младший байт записывается по |

между сокетами и пайпами. Некоторые |

|

|

|

|

|

|

Почему в имени файла "CMD" |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||

|

R |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

меньшему адресу, то есть машинное |

пытаются поступить проще, пробуя |

|

|

|

|

(020444D43h, читаемое в обратном |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

|

E |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

слово, образно выражаясь, становит- |

унаследовать дескрипторы, но на этом |

|

|

|

|

порядке) стоит пробел? Потому что в |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

|

V |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ся к лесу передом, а к нам задом). |

пути их ждет жестокий облом, так как |

|

|

|

|

|

|

|

shell-коде не может присутствовать |

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

|

O |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Наскоро дизассемблировав прог- |

|

|

дескрипторы не наследуются и такие |

|

|

|

|

символ нуля - он служит завершите- |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||

|

R |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

рамму (смотрим disasm.htm на диске), |

эксплоиты не работают. Даже и не пы- |

лем строки. Если хвостовой пробел уб- |

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

мы обнаруживаем в ней прелюбопыт- |

тайся их оживить - все равно не полу- |

|

|

|

|

рать, то получится 000444D43h, а это |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

|

E |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ную функцию root, с помощью кото- |

чится. Если среди читателей наберется |

уже не входит в наши планы. Вместо |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||

|

F |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

рой можно творить чудеса. Да вот бе- |

кворум, эту тему можно будет осветить |

|

|

|

|

этого мы делаем XOR eax, eax, обнуляя |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||

|

F |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

да: при нормальном развитии событий |

во всех подробностях, пока же ограни- |

|

|

|

|

EAX на лету и запихивая его в стек для |

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||

|

U |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

она никогда не получает управления. |

чится локальным shell'ом, но и он для |

|

|

|

|

формирования нуля, завершающего |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

|

B |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Если, конечно, не подсунуть адрес ее |

некоторых из вас будет своеобразных |

|

|

|

|

|

|

строку "CMD ". Но непосредственно в |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

начала вместо адреса возврата. А ка- |

|

|

хакерским подвигом! |

|

|

|

|

|

|

|

|

самом shell-коде этого нуля нет! |

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

кой у root'а адрес? Смотрим - |

Вновь запускаем нашу демонстраци- |

|

|

|

|

|

Поскольку в отведенные нам 16 байт |

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

00401150h. Перетягиваем младшие |

онную программу, срываем буфер, |

|

|

|

|

shell-код влезать никак не хочет, а оп- |

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

байты на меньшие адреса и получаем |

вводя строку "AAA...", но вместо того |

|

|

|

|

тимизировать его уже некуда, мы при- |

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

50 11 40 00. Именно в таком виде ад- |

|

|

чтобы нажать "ОК" в диалоге крити- |

бегаем к вынужденной рокировке и |

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

рес возврата хранится в памяти. Хо- |

ческой ошибки приложения, давим "от- |

|

|

|

|

перемещаем shell-код в парольный |

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

рошо, что ноль в нем встретился |

мену", запускающую отладчик (для |

|

|

|

|

буфер, отстоящий от адреса возврата |

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||

|

|

|

|

|

|

|

Основная |

лишь однажды, аккурат оказавшись |

этого он должен быть установлен). |

|

|

|

|

на 32 байта. Учитывая, что абсолют- |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

на его конце. Пусть он и будет тем ну- |

Конкретно нас будет интересовать со- |

|

|

|

|

ный адрес парольного буфера равен |

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

масса ха- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

лем, что служит завершителем всякой |

держимое регистра ESP в момент сбоя. |

|

|

|

|

12FF70h (у тебя он может быть дру- |

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

лявных |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

эксплоитов, |

ASIIZ-строки. Символам с кодами 50h |

На моей машине он равен 0012FF94h, у |

|

|

|

|

гим!), shell-код будет выглядеть так |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

блуждаю- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

и 40h соответствуют буквицы "P" и |

тебя это значение может отличаться. |

|

|

|

|

(просто переводим hex-коды в ASCII- |

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

ùèõ ïî ñå- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

ти, спроек- |

"@". Символу с кодом 11h соответству- |

Вводим этот адрес в окне дампа и, |

|

|

|

|

символы, вводя непечатные буквицы |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

тирована с |

ет комбинация <Ctrl-Q> или <Alt>+<0, 1, |

прокручивая его вверх/вниз, находим |

|

|

|

|

через alt+num): |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

грубыми, |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

конструк- |

7> (нажмите Alt, введите на цифровой |

нашу строку "ААААА". В моем случае |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||

|

|

|

|

|

|

|

тивными |

|

клавиатуре 0, 1 и 7, отпустите Alt). |

она расположена по адресу |

|

|

|

|

|

|

|

|

|

login :1234567890123456<alt-112><alt-255><alt-18> |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||

|

|

|

|

|

|

|

ошибками и |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

Задержав дыхание, вновь запускаем |

0012FF80h. |

|

|

|

|

|

|

|

|

|

passwd:3<alt-192>PhCMD T<alt-184><alt-202>s<alt- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||

|

|

|

|

|

|

|

неработос- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

пособна в |

программу и вводим |

|

|

|

Теперь мы можем изменить адрес |

|

|

|

|

233>w<alt-255><alt-208><alt-235><254> |

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||

|

|

|

|

|

|

|

принципе. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

"qwertyuiopasdfghP^Q@", пароль |

возврата на 12FF94h, и тогда управле- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||

|

|

|

|

|

|

|

Òå æå èç |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||

|

|

|

|

|

|

|

íèõ, ÷òî ðà- |

можно пропустить. Собственно гово- |

ние будет передано на первый байт |

|

|

|

|

|

|

|

|

Вводим это в программу. Логин сры- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||

|

|

|

|

|

|

|

ботают, |

ря, символы "qwertyuiopasdfgh" могут |

переполняющегося буфера. Остается |

вает стек и передает управление на па- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

обычно ог- |

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

раничива- |

быть любыми, главное, чтобы "P^Q@" |

лишь подготовить shell-код. Чтобы |

|

|

|

|

рольный буфер, где лежит shell-код. На |

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

þòñÿ ëèøü |

располагались в 17-й, 18-й и 19-й пози- |

вызвать командный интерпретатор в |

|

|

|

|

экране появляется приглашение кома- |

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

демонстра- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

циях. Нуль, завершающий строку, |

осях семейства NT, необходимо дать |

|

|

|

|

ндного интерпретатора. Все! Теперь с |

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

цией уязви- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

мости, но не |

вводить не надо: функция gets засу- |

команду WinExec("CMD", x). В 9x тако- |

|

|

|

|

системой можно делать что угодно! |

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

äàþò íèêà- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

нет его самостоятельно. |

го файла нет, но зато есть |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|