учебный год 2023 / ИТ - лекция-апрель

.doc

ИТ-зависимые

бизнес-процессы современного

банка

Источник:

Energy

Consulting,

2008

ИТ-зависимые

бизнес-процессы современного

банка

Источник:

Energy

Consulting,

2008

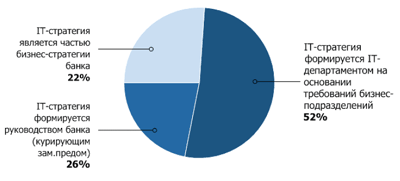

Взаимосвязь ИТ-стратегии и бизнес-стратегии банка

Источник: CNews Analytics, 2008

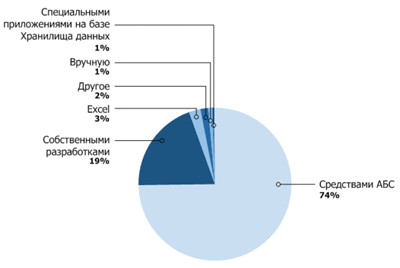

Распределение систем автоматизации отчетности для Банка России

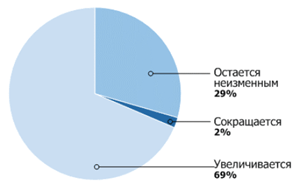

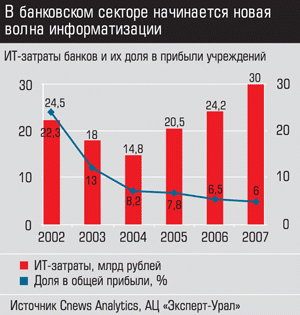

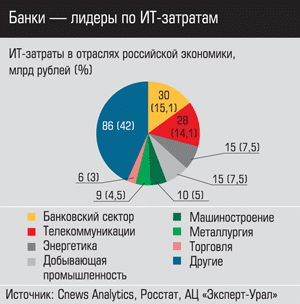

Динамика ИТ-бюджета в банках

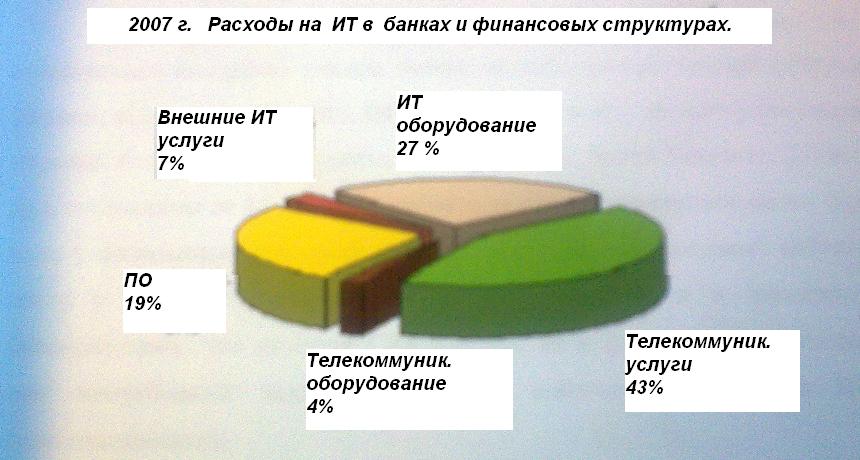

Расходы на Информационные технологии в банках РФ

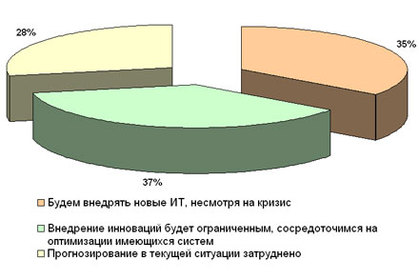

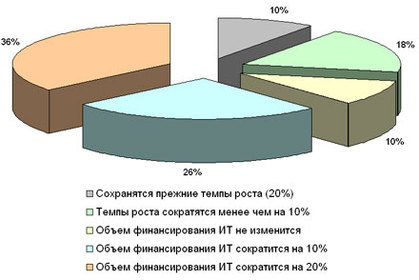

Планы

российских ИТ-директоров относительно

внедрения инноваций в ближайшие годы

и прогнозы по изменению объемов

ИТ-бюджетов в 2009 г. (по итогам CNews FORUM

2008)

Охарактеризуйте

ваше отношение к использованию

ИТ-инноваций в ближайшие годы

Ожидаете ли

вы изменения финансирования ИКТ-проектов

со стороны российского бизнеса в 2009

г.?

«В

банках будет происходить расстановка

правильных приоритетов среди тех

проектов и систем, которые, может быть,

стоит отложить на определенное время»

«В

банках будет происходить расстановка

правильных приоритетов среди тех

проектов и систем, которые, может быть,

стоит отложить на определенное время»

Пример решения: Построение ИТ-инфраструктуры для банка Сегодня трудно представить себе работу крупной компании или государственной структуры без информационных технологий. Они обеспечивают эффективное ведение финансовой отчетности, управление ресурсами предприятия, построение отношений с заказчиками и партнерами, начиная с простого оформления документов и использования электронной почты — до систем групповой работы и бизнес–приложений масштаба предприятия. Повышение значимости информационных технологий в процессе управления современными компаниями и организациями ведет к увеличению потребности в вычислительных ресурсах и системах хранения данных. Представленное ниже инфраструктурное решение Kraftway, было поставлено в одну из финансовых структур, в которой задумались о смене серверного парка. Необходимо было значительно увеличить мощность системы, так как эксплуатируемое оборудование не справлялось со стоящими перед предприятием задачами. Специалисты Kraftway разработали под требования клиента и поставили решение, включающее в себя:

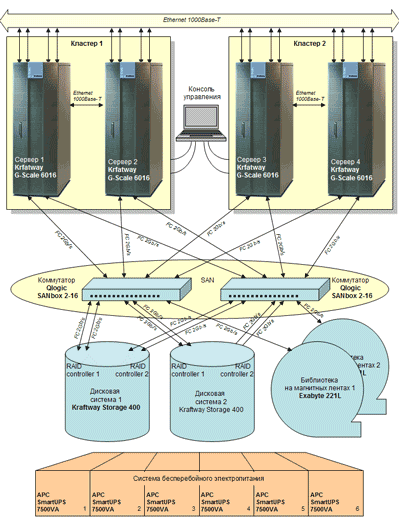

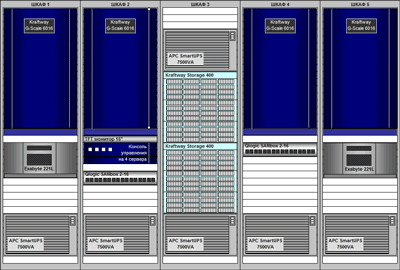

Все оборудование установлено в Монтажную стойку, состоящую из 5 жестко скрепленных между собой шкафов высотой 36U, и посредством Коммутаторов объединено в Storage Area Network с использованием функции множественных путей доступа. Функция множественных путей доступа обеспечивает отсутствие единой точки отказа, доступность данных и поддерживает работоспособность кластеров при выходе из строя одного из контроллеров FC в Сервере, одного из коммутаторов SAN и одного из RAID-контроллеров Разделяемой дисковой системы. Режим активного резервирования портов обеспечивает работоспособность кластера при выходе из строя одного из FC-портов Разделяемой дисковой системы. Описание Кластера Кластер Узла А представляет собой двухсерверную систему серверов Kraftway-Scale 6016, объединенных внутрикластерным сетевым соединением Gigabit Ethernet.

Серверы

Kraftway G-Scale 6016 созданы на базе

процессоров последнего поколения

Intel® Itanium® 2 и предназначены для

исполнения критически важных

бизнес-приложений, высокопроизводительных

вычислений и создания устойчивых к

сбоям к Серверы Kraftway 6016 представляют собой SMP-системы, поддерживают до 16 процессоров и предоставляют возможности кластеризации. В состав каждого сервера входит консоль для централизованного управления системной средой, операционной системой, серверами, устройствами хранения и сетями хранения данных (SAN). Серверы работают под управлением операционных систем Windows® или Linux®. Благодаря 64-разрядной архитектуре, Kraftway G-Scale 6016 обеспечивают обработку больших объемов данных при работе ресурсоемких приложений класса Business Intelligence, ERP, CRM и других. Технология EPIC (Explicitly Parallel Instruction Computing) позволяет быстрее обрабатывать сложные команды и операции с плавающей запятой, что важно при использовании таких серверов для решения больших счетных научно-технических и конструкторских задач. Масштабируемость Kraftway G-Scale 6016 достигается за счет использования специального коммутатора FSS (FAME Scalability Switch) и набора микросхем Intel® E8870, что обеспечивает преемственность с младшими моделями серии и простой перенос программного обеспечения, а также позволяет создавать 4-, 8-, 12-, 16-процессорные системы на базе процессоров Intel® Itanium® 2. Кроме того, Kraftway G-Scale 6016 совместимы со следующим поколением процессоров семейства Intel® Itanium® 2. Серверы Kraftway G-Scale 6016 имеют избыточную систему электропитания 4x1200W с распределяемой нагрузкой и возможностью горячей замены блоков электропитания, систему охлаждения с избыточным количеством вентиляторов (12 пар) и возможностью их "горячей" замены, а также систему автоматического мониторинга PAM (Platform Administration and Maintenance), следящую за нагрузкой на систему электропитания, системой охлаждения и температурой; Сервер Kraftway G-Scale 6016 поставляется в монтажном шкафу высотой 36U, причем, сам сервер занимает 17U, остальное пространство используется для монтажа дополнительных систем (дисковых массивов, источников бесперебойного питания, ленточных библиотек, сетевого и коммутационного оборудования). Описание Разделяемой дисковой системы Разделяемая дисковая система Kraftway Storage 400 обладает высоким быстродействием, обеспечивает централизованное управление и большую емкость при малой занимаемой площади.

Для систем хранения Kraftway Storage 400 характерна высокая гибкость и производительность, достаточная для ресурсоемких приложений. Интеллектуальные функции Kraftway Storage 400 упрощают администрирование. Эти системы имеют модульную структуру, хорошо масштабируются и модернизируются — их корпус занимает небольшую площадь и легко наращивается. Сфера применения Kraftway Storage 400 включает различные приложения, работающие с большими объемами данных, в таких областях, как биотехнологии, розничные продажи, здравоохранение, телевидение и т. п. Во многих случаях применение подобных устройств обеспечивает быстрое развертывание хранилищ данных, систем углубленного анализа данных, непрерывно функционирующих систем обработки транзакций и приложений для работы с потоковым мультимедиа. Система Kraftway Storage 400 использует архитектуру Hi-PER, основанную на применении массивов RAID и высокоскоростных междисковых соединений. Система снабжена буферной памятью объемом до 2 Гбайт на каждый контроллер. Высокая производительность в сочетании с большой емкостью и плотностью физического размещения делает Kraftway Storage 400 оптимальным решением для обслуживания интенсивного обмена данными в самых разных отраслях. Разделяемая дисковая система Kraftway Storage 400 имеет:

В комплект поставки входит программное обеспечение RAIDWatch Manager Software для настройки и управления дисковой системой. Поддерживаемые операционные системы: Sun Solaris, Microsoft Windows 2000, Microsoft Windows NT, HP-UX, SGI IRIX, HP Tru64 UNIX, HP OpenVMS, IBM AIX, IBM DYNIX/ptx, Novell NetWare, Red Hat Linux, Turbolinux, NCR MP-RAS, SuSE Linux. Описание системы резервного копирования

С Exabyte 221L, являющихся оптимальным решением для различных распределенных сетевых сред. Exabyte 221L — это библиотека на магнитных лентах магазинного типа емкостью 2,1 Террабайт без сжатия данных и 4,2 Террабайт со сжатием данных. Количество одновременно устанавливаемых картриджей — 21. Скорость записи каждым устройством чтения/записи — 10Мб/сек без сжатия. Библиотека подключается к коммутаторам SAN посредством внешнего оптического порта с пропускной способностью 2 Гбит/сек. Описание консоли управления Консоль управления серверами является штатным оборудованием сервера Kraftway G-Scale, размещается в стойке одного из серверов, входящих в Узел А и включает управляющую машину, монитор, клавиатуру, устройство «мышь», электронное устройство переключения между 4 (четырьмя) Серверами. Консоль управления имеет технологичный дизайн, проста в использовании, занимает мало места.

М Клавиатура консоли (1U) имеет символы кириллицы и латиницы разного цвета. Описание системы бесперебойного питания

С Каждый ИБП имеет 4 розетки 10А, 4 розетки 16А и одно жесткое подключение. Схема подключения различных устройств Узла А к Источникам бесперебойного питания представлена на Рис.2. Блоки питания Серверов подключаются к розеткам 16А. Блоки питания Сервера 1 подключаются к ИБП 1 и ИБП 2. Блоки питания Сервера 2 подключаются к ИБП 1 и ИБП 2. Блоки питания Сервера 3 подключаются к ИБП 5 и ИБП 6. Блоки питания Сервера 4 подключаются к ИБП 5 и ИБП 6. Система резервного копирования 1 подключаются к розетке 10А ИБП 1. Система резервного копирования 2 подключаются к розетке 10А ИБП 6. Консоль управления подключается к розеткам 10А ИБП 2. Разделяемая дисковая система 1 подключаются к розеткам ИБП 3. Разделяемая дисковая система 2 подключаются к розеткам ИБП 4. Оборудование SAN подключается к розеткам ИБП 3 и ИБП 4. Все ИБП могут управляться через сеть Ethernet по протоколу SNMP (Simple Network Management Protocol). В состав Системы бесперебойного питания входят все необходимые аксессуары (кабели, дополнительные платы и т.п.) для подключения всего активного оборудования Узла A. Система бесперебойного электропитания имеет программные и аппаратные средства, совместимые с операционными системами, указанными для Узла A, и обеспечивающие контроль состояния ИБП, управление ими и отработку сигналов о пропадании питания в сети переменного тока, вырабатываемых ИБП. Описание Storage Area Network

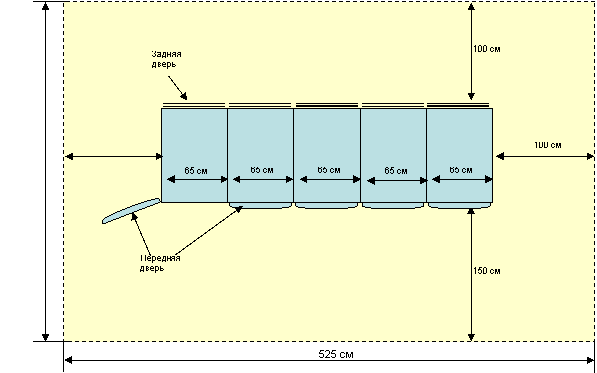

S Каждый FC-коммутатор обеспечивает независимое объединение двух Кластеров (четырех Серверов), двух Разделяемых дисковых систем и одной Системы резервного копирования (см. Рис.1). Коммутатор Qlogic SANbox2-16 имеет избыточную систему электропитания и вентиляции с возможностью горячей замены блоков питания и вентиляторов. Все порты коммутатора поддерживают скорость передачи 2Гбит/сек. В состав Qlogic SANbox2-16 входят все необходимые аксессуары (оптические кабели, коннекторы и т.п.) для подключения двух Кластеров (четырех Серверов), двух Разделяемых дисковых систем и одной Системы резервного копирования. Схема компоновки систем Для монтажа всего оборудования, входящего в Узел А, используется Монтажная стойка, конструктивно выполненная в виде объединения пяти жестко соединенных между собой RACK-шкафов высотой 36U. Каждый такой шкаф является одновременно корпусом сервера Kraftway G-Scale, в котором размещается еще и дополнительное оборудование. Кроме того, один из шкафов используется для размещения дисковых массивов. Монтажная стойка имеет систему принудительной вентиляции, заднюю и боковые стенки, а также двери с замком. Схема расположения Узла А в помещении

После установки на место, комплекс будет поставлен на 4 опоры по углам, отрегулировав ими вертикальное положение комплекса. Расчетная потребляемая мощность Узла А составляет 28,32 кВт. Расчетная потребляемая мощность Узла А

Рис.1. Логическая схема Узла А

Схема компоновки Узла А

|

|

||||||||||||||||||||||||||||||||||||||||||

Вернуться на главную страницу обзора

От финансовых услуг человек хочет получать удобный инструмент распоряжения своими средствами и их приумножения. Сохранность и надежность подразумеваются по умолчанию как базовые. Интересно посмотреть, как меняется восприятие традиционных финансовых услуг потребителем, точнее сами потребительские сегменты (смотри рисунок).

Рисунок. Предпочтения в использовании крупной денежной суммы.

Источник: ЦИРКОН-ВЦИОМ

Пользователи подталкивают банки к активному использованию автоматизации

Современные тенденции аутентификации

Аутентификация в автоматизированной банковской системе|20.03.2009 12:38|

Аутентификация и авторизация как таковая. // Андрей Тархов. Специально для Bankir.Ru.

При выполнении каких-либо действий в современной IT-структуре, которые могут иметь какие-либо последствия, особенно финансовые, необходимо подтвердить свои полномочия на выполнение этих действий.

Для примера рассмотрим автоматизированную банковскую систему (АБС), с помошью которой клиент банка управляет своими банковскими счетами, например, переводит деньги со счет на счет, оплачивает услуги и платит в интернет-магазинах. Итак, Иванов хочет оплатить коммунальные услуги с использованием АБС. Для этого Иванову необходимо «представиться» АБС — указать некоторые проверочные данные (подтверждающие, что с АБС работает именно Иванов), то есть пройти аутентификацию. Далее ИПС проверяет, с какими счетами, и какие операции может выполнять Иванов, то есть выполняется процесс авторизации.

Чаще всего при аутентификации используется логин и пароль. Такой метод аутентификация называется однофакторным, так как базируется на одном факторе — статической информации (логине), которую мы знаем и предоставляем системе в процессе аутентификации.

Чем плоха однофакторная аутентификации, или фишинг и фарминг.

С точки зрения любой информационной системы, «пользователем» является любой человек, который прошел аутентификацию, используя «подходящие» данные. В рассматриваемой выше ситуации — это тот, кто знает логин и пароль Иванова. Таким образом, любой человек, который знает соответствующий логин и пароль от учетной записи Иванова в АБС, может выполнить любые действия, и эти действия будут расценены системой, как выполненные Ивановым. Предполагается, что логин и пароль известны только самому пользователю. На самом деле это не совсем так: в большинстве случаев логин является практически открытой информацией, он известен клерку, оператору центра телефонного обслуживания и т.д. В то же время, на секретность пароля накладываются вполне четкие требования: пароль должен быть известен только пользователю. Однако существует несколько довольно отлаженных способов заставить пользователя «поделиться» этими данными с заинтересованными лицами, причем так, что пользователь даже не будет подозревать об этом до тех пор, пока с его счета не исчезнет некоторая сумма денег.

Итак, методы изъятия данных аутентификации: фишинг и фарминг.

Первый термин (phishing) происходит от английских слов password и fishing — пароль и ловля рыбы. Суть обеих атак заключается в том, что пользователь вводит свои данные аутентификации не на web-странице АБС, а на «фальшивой», визуально полностью похожей на нее. С фальшивой страницы данные попадают к злоумышленникам, что позволяет им пройти аутентификацию в АБС от имени пользователя со всеми вытекающими последствиями — обнуление счета.

Разница между этими атаками заключается только в способе «попадания» пользователя на фальшивую страницу.

В первом случае используется спам-рассылка «от имени» АБС, в которой пользователю «под разным соусом» предлагают посетить АБС, указывая при этом адрес фальшивой страницы. Предлогов масса: необходимость перерегистрироваться, заполнить бонусную анкету, получить подарок в честь столетия АБС и т.д.

Второй тип атак похож на описанный выше и предполагает переадресацию на хакерский web-сайт, что становится возможным за счет уязвимостей браузеров, операционных систем или DNS-атак. Кроме того, не стоит забывать о троянском программном обеспечении, которое успешно «ворует» данные.

Стоит отметить, что все АБС содержат информационные разделы, описывающие правила безопасного выполнения финансовых интернет-операций, как-то: ручной ввод URL АБС, работа только по защищенному протоколу, проверка SSL-сертификата, использование антивирусов и т.д. Кроме того, практически во всех случаях дополнительно указывается, что данная платежная система никогда не рассылает письма с предложением посетить АБС, и все рассылки, если таковые имеют место быть, персонализированы.

Проблема заключается в том, что эти правила в подавляющем большинстве игнорируются пользователями, что и делает возможным осуществление описанных выше атак.

Методы предотвращения фишинга и фарминга.

Атаки становятся возможными по простой причине — данные аутентификации статичны, то есть не меняются от раза к разу и могут быть использованы многократно. Получив единожды логин и пароль, злоумышленники могут использовать их до тех пор, пока пользователь не спохватится (быть может, уже слишком поздно) и не изменит их.

Существует два метода борьбы с этими атаками.

Первый метод: необходимо удостовериться, что ввод данных осуществляется именно на «настоящей» странице. Для этого предполагается использование взаимной аутентификации, то есть с одной стороны пользователь подтверждает свою личность, но при этом и web-ресурс некоторым образом подтверждает пользователю свою идентичность.

К сожалению, в этом случае мы должны положиться на пользователя, но, как было сказано выше, такой вариант не работает, и может использоваться исключительно как вспомогательный. Кроме того, трояны и кейлогеры успешно «заберут» данные и при аутентификации на «настоящей» странице….

Второй метод: использование для аутентификации некоторых динамических данных, то есть таких данных, которые меняются и не могут быть использованы дважды. В этом случае перехват введенных пользователем данных не приведет к желаемому результату, так как они не могут быть использованы повторно.

Существует несколько широко известных методов аутентификации, стойких к рассматриваемым атакам. Вот перечень наиболее известных из них, они базируются на использовании

• Аппаратных генераторов одноразовых паролей (OTP, one-time password)

• Подписи транзакций на базе OTP (с использованием аппаратного генератора)

• Одноразовых паролей, генерируемых банковской пластиковой EMV-картой (MsaterCard EMV CAP, Visa EMV DPA)

• Одноразового пароля, высылаемого по SMS

• Цифровых сертификатов (с использованием смарт-карт, секретный ключ неизвлекаемый)

• Списка одноразовых паролей

• Табличного метода

• Секретных вопросов

Каждый из этих методов по-своему привлекателен и имеет свои плюсы и минусы. Исходя из этого, в различных ситуациях желательно реализовать аутентификацию на базе того или иного метода. На этапе выбора метода, который будет реализовываться, возникает масса вопросов, три из которых являются ключевыми: надежность, применимость в различных ситуациях, целесообразность. Так как критериев выбора несколько, то невозможно однозначно сказать, какой метод наиболее подходящий (то есть данные методы являются несравнимыми), причем не только обобщенно или даже применительно к конкретной АБС — в подавляющем большинстве случаев возникает необходимость предложить несколько методов аутентификации, выбор которых зависит действительно от многого. Например, однозначно можно сказать, что метод аутентификации на базе цифровых сертификатов с использованием смарт-карт является самым надежным, и в то же время наименее удобным.

Одноразовые пароли на базе генераторов и банковских карт имеют большую применимость (так как не требуют подключения к компьютеру и установки дополнительного ПО), а в режиме запрос-ответ (подпись транзакции) – и очень высокую степень защиты, но при этом само устройство стоит некоторых денег. Табличный метод и список паролей имеют высокую применимость, низкую стоимость и простоту доставки самого носителя, но являются не такими надежными, как сертификаты.

В большинстве случаев один и тот же банк и платежная система предоставляют услуги различным категориям пользователей: от студентов, получающих стипендию на «пластик» и оплачивающих через АБС счета за мобильный телефон, до крупных организаций, выполняющих миллионные транзакции. Для каждой такой группы можно подобрать наиболее подходящий метод аутентификации, который будет оптимален именно для этого пользователя. Выбор будет производиться с использованием критериев, описанных выше. Исходя из этого, возникает необходимость реализации нескольких методов аутентификации в одной АБС для возможности предоставить каждому пользователю оптимальный вариант, исходя из оценки рисков несанкционированного доступа к аккаунту пользователя. Существует множество систем, реализующих, и порой даже хорошо, тот или иной метод аутентификации. При этом, чтобы реализовать сразу несколько методов, приходится устраивать «зоопарк» из нескольких разрозненных систем: одна реализует аутентификацию по сертификату, другая — по OTP. Основной проблемой здесь являются разрозненность систем, невозможность настоящего централизованного управления и необходимость выполнять интеграцию АБС с каждой их них (используя инструментарий каждой системы).

ластерных

систем. Они обладают исключительной

производительностью, а также легко

масштабируются, обеспечивая защиту

инвестиций.

ластерных

систем. Они обладают исключительной

производительностью, а также легко

масштабируются, обеспечивая защиту

инвестиций.

истема

резервного копирования состоит из

2х устройств

истема

резервного копирования состоит из

2х устройств

онитор

консоли управления (1U) плоскопанельный

(TFT), имеет размер по диагонали 15",

разрешение 1024х768 точек при частоте

кадров 70 Гц. Горизонтальное разрешение

0,28 мм.

онитор

консоли управления (1U) плоскопанельный

(TFT), имеет размер по диагонали 15",

разрешение 1024х768 точек при частоте

кадров 70 Гц. Горизонтальное разрешение

0,28 мм.

истема

бесперебойного электропитания

представляет собой 6 (шесть) источников

бесперебойного питания (ИБП)

APC Smart UPS RT 7500 мощностью 7500ВА

каждый. Система бесперебойного

электропитания беспечивает мощность,

достаточную для питания всего активного

оборудования Узла А в случае прекращения

электропитания от внешней сети на

30 минут и более.

истема

бесперебойного электропитания

представляет собой 6 (шесть) источников

бесперебойного питания (ИБП)

APC Smart UPS RT 7500 мощностью 7500ВА

каждый. Система бесперебойного

электропитания беспечивает мощность,

достаточную для питания всего активного

оборудования Узла А в случае прекращения

электропитания от внешней сети на

30 минут и более. torage Area Network

строится с использованием двух

16-портовых FC-коммутатора Qlogic SANbox 2-16.

torage Area Network

строится с использованием двух

16-портовых FC-коммутатора Qlogic SANbox 2-16.