Учебное пособие 800169

.pdfФГБОУ ВПО «Воронежский государственный технический университет»

Кафедра систем информационной безопасности

МЕТОДИЧЕСКИЕ УКАЗАНИЯ

к практическим занятиям по дисциплине «Программно-аппаратные средства обеспечения ИБ» для студентов специальностей 090302«Информационная безопасность телекоммуникационных систем», 090303«Информационная безопасность автоматизированных систем»

очной формы обучения

Воронеж 2014

Составитель д-р техн. наук Н.Н. Толстых

УДК 004.056.5: 004.42

Методические указания к практическим занятиям по дисциплине «Программно-аппаратные средства обеспечения ИБ» для студентов специальностей 090302 «Информационная безопасность телекоммуникационных систем», 090303 «Информационная безопасность автоматизированных систем» очной формы обучения / ФГБОУ ВПО «Воронежский государственный технический университет»; сост. Н.Н. Толстых. Воронеж, 2014. 26 с.

Методические указания посвящены обучению проведения оценок вероятности реализации целевых функций на различных уровнях прохождения информационных воздействий в защищенных инфокоммуникационных системах.

Методические указания подготовлены в электронном виде в текстовом редакторе MSWord 2013 и содержатся в файле Толстых_ПЗ_ПАСОИБ.pdf.

Табл. 2. Ил. 7. Библиогр.: 7 назв.

Рецензент д-р техн. наук, проф.А.Г. Остапенко

Ответственный за выпуск зав. кафедрой д-р техн. наук, проф. А.Г. Остапенко

Издается по решению редакционно-издательского совета Воронежского государственного технического университета

© ФГБОУ ВПО «Воронежский государственный технический университет», 2014

1.ОБЩИЕ СВЕДЕНИЯ

Внастоящее время широкое распространение автоматизированных радиосетей в системе государственного и военного управления и возрастание их роли и места в этой системе привело к интенсификации процесса разработки средств и методов информационных воздействий, как на отдельные элементы, так и всю систему в целом. Это сделало режим конфликтного функционирования современных сетей доминирующим, практически, на всех этапах их жизненного цикла. При этом используемая для оценки эффективности система показателей и критериев стала парадоксальной. Например, при сетецентрическом подходе, когда эффективность и ценность сети определяется через число возможных соединений пользователя и равна, примерно, квадрату общего числа абонентов, этот показатель становиться и показателем эффективности информационного воздействия, которое распространяется вместе с передаваемыми по сети сигналами и сообщениями и, естественно, снижает эффективность работы сети. Это требует более детального рассмотрения вопросов взаимодействия абонентов и получения отсутствующих в настоящее время показателей эффективности функционирования сетей с учетом их естественной или привнесенной устойчивости по отношению к известным или априорно неизвестным информационным воздействиям.

1.1.Взаимодействие элементов автоматизированной радиосети

Анализ функционирования автоматизированных инфокоммуникационных систем в условиях информационных воздействий показывает, что в этом случае наряду с традиционными, такими как время доставки сигнала или сообщения, вероятность и достоверность доставки, в качестве основного показателя эффективности сети целесообразно выбирать показатель более высокого уровня, в частности, вероятность реализа-

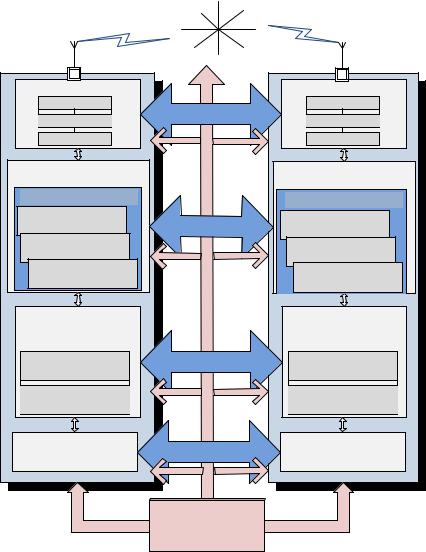

ции своих целевых функций (общей или частных) системой информационного обмена. При этом саму сеть можно представить в виде четырех уровней реализации своих функций (рис. 1) с соответствующей политикой информационной безопасности и профилем защиты информации на каждом уровне.

Это позволяет саму сеть представить в виде четырех уровней (в общем случае колец безопасности) реализации функций (рис. 1) – на уровне вычислительного процесса управления сетью, на уровне автоматизированного рабочего места (АРМ), на уровне локальной вычислительной сети (ЛВС) и на уровне глобальной сети (уровни от «0» до «3», соответственно). Очевидно, что сигналы и сообщения, формируемые на любом уровне любого абонента, могут без дополнительных проверок передаваться на такой же или более высокий уровень любого другого абонента. В тоже время переход на более низкий уровень сопровождается процедурой обеспечения информационной безопасности. То есть матрицу вероятностей перехода (доступа) любых сигналов или сообщений на эти уровни любой сети или ее фрагмента можно представить через вероятности дискретного перехода с уровня «i» на уровень «j» в виде

|

W10 |

1 |

1 |

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

W |

W20 |

W21 |

1 |

1 |

|

. |

(1) |

|

W |

W |

W |

1 |

|

||||

пер |

|

|

||||||

30 |

|

|

|

|

|

|

||

|

31 |

32 |

|

|

|

|||

|

|

W41 |

W42 |

|

|

|

|

|

|

W40 |

W43 |

|

|

||||

2

Каналообразование |

|

|

Каналообразование |

|

Модем |

Уровень защиты 3 |

Модем |

||

Кодек |

Кодек |

|||

|

|

|||

Шифрация |

|

|

Шифрация |

|

Система защиты |

|

|

Система защиты |

|

информации |

|

|

||

|

|

информации |

||

Технология 3С |

|

|

||

|

|

Технология 3С |

||

Сигнатурный |

|

|

Сигнатурный |

|

анализ |

Уровень защиты |

2 |

||

анализ |

||||

Структурный |

|

|

||

|

|

Структурный |

||

анализ |

|

|

||

|

|

анализ |

||

Системный |

|

|

||

|

|

Системный |

||

анализ |

|

|

||

|

|

анализ |

||

|

|

|

||

Управление |

|

|

Управление |

|

запросами и |

|

|

запросами и |

|

вызовом функций |

|

|

вызовом функций |

|

Базы данных |

Уровень защиты 1 |

Базы данных |

||

|

|

|||

Базы знаний |

|

|

Базы знаний |

|

Вычислительный |

Уровень защиты 0 |

Вычислительный |

||

процесс |

процесс |

|||

|

|

|||

|

Внешние |

|

|

|

Внутренние Информационные |

|

Внутренние |

||

|

воздействия |

|

|

|

Рис. 1. Формализованное представление взаимодействия между абонентами защищенной сети

То есть, вероятность передачи сигнала или сообщения, независимо от их потенциальной опасности, например, на

3

нижний уровень «0» с уровня «3» будет определяться комбинацией произведений

W30 W32 W20 или W30 W32 W21 W10 , |

(1а) |

что является основой для выбора метода реализации информационного воздействия при априорно неизвестных параметрах системы защиты или способа его доставки до объекта воздействия. Это обусловлено в первую очередь, тем, что в общем случае эти произведения не равны между собой, а для эффективного воздействия в зависимости от решаемой задачи не обязательно доходить до самого нижнего уровня.

При этом необходимо отметить, что поскольку взаимно соответствующие уровни безопасности различных абонентов согласованы между собой по входным и выходным параметрам, то переход между ними в однородных системах осуществляется с вероятностью, близкой с 1,0. Для неоднородных систем эта величина может изменяться в широких пределах в зависимости от принятой политики безопасности и располагаемого информационного ресурса.

1.2. Этапы информационного конфликта

Одной из основных особенностей современного этапа развития автоматизированных радиосетей является существенное увеличение вероятности нарушения режима их штатного (нормального) функционирования за счет поражения их функций управления средствами информационных воздействий различного типа. Это обусловлено как увеличением номенклатуры информационных воздействий, так и повышением уровня их разработки, увеличением одновременно выполняемых альтернативных процессов накопления, хранения, обработки и передачи разнородной информации в элементах радиосетей. Кроме того, в настоящее время наметилось смещение акцентов в направленности воздействий. Если на начальной стадии развития автоматизированных радиосетей основ-

4

ную опасность для системы их управления представляли вирусные воздействия, то сейчас наибольшую опасность представляют технологии скрытного удаленного администрирования, обеспечивающего перехват управления аппаратурой абонента или всей сетью. Особенно сети, если она малоабонентская.

Проведение целенаправленных и преднамеренных информационных воздействий (синтез и реализация конфликтного компонента) любого типа обычно строится на основе нескольких взаимосвязанных этапов, одной из основных задач которых является обеспечение скрытности намерений (обеспечение безопасности входа и функционирования в защищенной области). Это в свою очередь зависит от характера решаемой при входе задачи и может быть осуществлено несколькими способами:

маскировкой воздействия на информационном уровне, когда имитируется выполнение неопасной задачи (при легальном доступе);

маскировкой воздействия на сигнальном или протокольном уровнях, когда скрывается факт доступа воздействием на параметры информационной среды;

использованием комбинированных средств информационного воздействия (например, программ-ловушек для определения параметров защиты, вирусных воздействий для снятия или кратковременного снижения уровня защищенности для обеспечения доступа и установки программ, реализующих скрытный доступ или систем информационного захвата).

Несмотря на многообразие конкретных способов применения средств информационного воздействия типовая схема организации доступа в защищенную область включает ограниченное число компонентов:

анализ информационных структур доступных открытых областей информационного пространства и выявление точек входа в защищенные;

5

определение типа защиты и выбор и/или разработка способа ее преодоления;

определение алгоритма применения средств информационного воздействия с учетом критериев безопасности;

проведение проверочного запуска макета средств информационного воздействия для выявления дополнительных средств защиты или особенностей доступа (при необходимости на этом этапе разрабатывается соответствующее специальное программное обеспечение или аппаратные средства);

отработка программных и программноаппаратных средств экстренного безопасного выхода;

проведение входа, доставка и инициирование средств информационного воздействия в защищенной области;

обеспечение скрытного контроля эффективности функционирования средств информационного воздействия;

организация (при необходимости) контура или нескольких контуров управления параметрами средств информационного воздействия;

организация процедуры выхода из контакта (экстренного или нормального).

В соответствии с этим можно выделить три основные

этапа взаимодействия систем информационного воздействия и системы защиты информации. При этом решаемые этими системами альтернативные задачи (табл.1) взаимосвязаны, например, по результатам текущей операции.

6

Таблица 1

Этапы конфликтного взаимодействия в автоматизированных радиосистемах

Тип системы |

Задачи этапа 1 |

Задачи этапа 2 |

Задачи этапа 3 |

|||||||

|

|

|

|

|

|

|||||

|

Сбор данных об |

Доставка |

ин- |

Реализация |

це- |

|||||

|

объекте |

предпо- |

формационного |

левой |

функция |

|||||

|

лагаемого |

воз- |

воздействия |

в |

информацион- |

|||||

|

действия |

|

(тип |

защищенное |

|

ного |

воздей- |

|||

|

операционной |

информацион- |

ствия, |

контроль |

||||||

Информацион- |

платформы, |

ос- |

ное |

простран- |

результатов воз- |

|||||

ного воздействия |

новные |

|

типы |

ство, |

настройка |

действия |

|

|||

|

прикладного |

его |

параметров |

|

|

|

||||

|

программного |

(адаптация) |

и |

|

|

|

||||

|

обеспечения, |

его инициирова- |

|

|

|

|||||

|

параметры |

си- |

ние |

|

|

|

|

|

||

|

стемы защиты) |

|

|

|

|

|

|

|||

|

Обнаружение |

Обнаружение |

|

Ликвидация |

по- |

|||||

|

угроз |

и |

иденти- |

информацион- |

следствий |

воз- |

||||

|

фикация |

наме- |

ного |

воздей- |

действия и |

рас- |

||||

|

рений |

проведе- |

ствия, его иден- |

пространение |

||||||

|

ния информаци- |

тификация |

и |

его сигнатурных |

||||||

Защиты |

онного |

воздей- |

попытка нейтра- |

параметров |

для |

|||||

ствия, |

|

|

|

лизации |

|

исключения |

|

|||

информации |

|

|

|

|

|

|||||

|

|

|

|

|

|

|

возможности |

|||

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

проведения |

дан- |

|

|

|

|

|

|

|

|

|

ного |

воздей- |

|

|

|

|

|

|

|

|

|

ствия |

против |

|

|

|

|

|

|

|

|

|

других |

абонен- |

|

|

|

|

|

|

|

|

|

тов |

|

|

При этом, на первом этапе, когда производится обнаружение угроз и идентификация намерений проведения информационного воздействия, достаточно редко удается выявить и зафиксировать, вообще, признаки угрозы и еще реже получить их в явном виде. При этом в качестве признаков подготовки воздействия может выступать интенсификация информационного обмена по одному или нескольким каналам связи, появление запросов, явно или неявно связанных с используемой платформой безопасности, особенностей ядра операционной

7

системы (процессора) и других. Кроме того в рассматриваемых радиосетях изменение типового баланса переданных и принятых сообщений также может служить признаком проведения предварительного этапа осуществления информационного воздействия.

Обнаружение информационного воздействия (фрагмента потенциально опасного кода) на втором этапе проведения акции и частично на первом характеризуется непосредственным контактом взаимодействующих информационных структур. В случае пропуска средств информационного воздействия на первом и втором этапах, на третьем обычно проводится попытка ликвидации последствий.

1.3. Переход между уровнями защиты абонентов

Доступность информационной области определяется вероятностью безопасного входа с удаленной станции на уровень безопасности «3» типового абонента за время (непосредственно или через шлюзы других областей), равное половине минимального периода реконфигурации ТRC сети. Примерно, величину этой вероятности (перехода с уровня «3» на уровень «2») можно оценить как

|

|

2 {T |

RC |

[K |

DR |

T |

N |

WR |

(T |

PCT |

T |

RCT |

) T |

IW |

] N |

SE |

} T |

RC |

|

|

PND |

1 exp |

|

|

CON |

|

|

|

|

|

|

|

,(2) |

||||||||

|

|

K DR |

TCON |

NWR (TPCT |

TRCT ) TIW |

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|||||||||||

где KDR – коэффициент, определяемый для конкретного типа сети по измеренному (или заданному отношению сигнал/шум, как произведение KDR = KS KN VMS/VMI (KN – определяется из графической зависимости, приведенной на рис.21), значения максимальной скорости передачи в сети и скорости информационного обмена VMS VMI, а также коэффициента KS – приве-

1 Приближенно значение KN можно оценить по формуле KN(S/N) ≈ 2,76ּ[1–exp{-0,05ּS/N}].

8