Учебное пособие 1597

.pdf

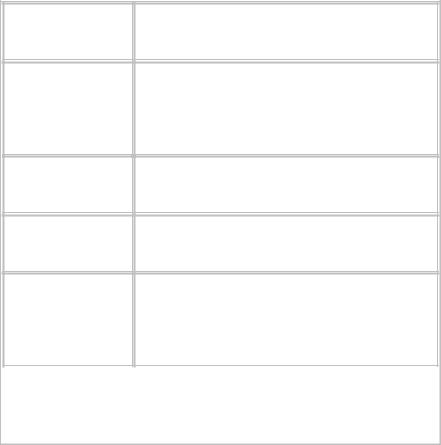

Таблица 1.1

Цели

Безопасность

Безотказность

Деловая

добросовестность

Основания для пользователя считать систему защищенной

Информация и операции пользователя остаются конфиденциальными и находятся в безопасности

Пользователь может быть уверен, что продукт выполнит свои функции тогда, когда это потребуется

Поставщик продукта проявляет ответственность и готовность помочь

Средства – это принципы делового и инженерного характера, используемые, чтобы достичь целей (см. табл. 1.2).

Таблица 1.2

Средства

Защищенность

Конфиденциально

сть

Готовность к работе

Деловые и инженерные принципы, позволяющие поставщику систем добиваться достижения целей

Предприняты шаги для защиты конфиденциальности, целостности и готовности к работе данных и систем

Данные о пользователе никогда не собираются и не передаются другим людям и организациям без его согласия. Конфиденциальность достигается в случае сбора, хранения и использования информации в соответствии с «Принципами честного использования информации» (Fair

Information Practices)

Система доступна и готова к использованию при необходимости

31

Продолжение табл. 1.2

Средства

Управляемость

Деловые и инженерные принципы, позволяющие поставщику систем добиваться достижения целей

Систему легко установить и ей легко управлять – с учетом ее размера и сложности (масштабируемость, эффективность и экономичность рассматриваются как элементы управляемости)

Точность

Удобство

использования

Система правильно выполняет свои функции. Результаты расчетов не содержат ошибок, и данные защищены от потери и повреждения

С программным обеспечением легко работать, и оно отвечает потребностям пользователя

Готовность помочь Компания берет на себя ответственность за проблемы и предпринимает меры по их устранению. Клиентам оказывается помощь в планировании приобретения продукта, его установке и работе с ним

Прозрачность |

Компания открыто ведет свои дела с |

|

клиентами. Ее побуждения ясны, она держит |

|

свое слово, и клиенты знают, какова их роль в |

|

операциях и взаимодействиях с компанией |

На уровне исполнения компания выделила и описала ряд проблем, с которыми сталкиваются производители КС в процессе реализации целей, а также возможные направления их преодоления.

32

1.3.3. Системный подход – выработка политики безопасности автоматизированных защищенных систем

В основе системного подхода к обеспечению безопасности любой АС лежит выработка политики безопасности, последующая реализация которой превращает ее в АЗС.

Политика безопасности является комплексом требований, критериев и мер, необходимых для организации защиты информационных ресурсов и процессов на объекте информатизации.

Основные этапы и направления выработки политики безопасности:

определение какие компоненты АС и как необходимо защищать;

анализ угроз безопасности и каналов их воздействия;

расчет рисков; выработка системы мер по уменьшению рисков до приемлемой величины.

Методы анализа АС Существуют ряд методов анализа объектов

информатизации в целях обеспечения их безопасности. Среди них наиболее часто применяются «исследование снизу вверх» и «исследование сверху вниз».

1)Первый метод прост, требует намного меньших вложений, но и обладает меньшими возможностями. Он основан на схеме: «Вы – злоумышленник. Ваши действия?». То есть, служба ИБ, основываясь на данных о всех известных видах атак, пытается применить их на практике с целью проверки, возможны ли такие атаки со стороны реального злоумышленника.

2)Метод «сверху вниз» представляет собой, наоборот, детальный анализ всей существующей схемы обработки информации на объекте информатизации:

33

определение, какие информационные объекты и потоки необходимо защищать; изучение текущего уровня информационной

безопасности с целью определения, какие из методик защиты информации уже реализованы, в каком объеме и на каком уровне.

классификация всех информационных объектов в соответствии с требованиями к конфиденциальности, доступности и целостности.

выяснение какой ущерб может принести определенная угроза и какова вероятность ее реализации (расчет рисков).

Построение системы моделей безопасности КС В целях анализа поведения КС в условиях воздействия

угроз и выработки направлений ее защиты целесообразно построить систему моделей безопасности (СМБ), описывающую конфликтное взаимодействие КС с механизмами реализации угроз и интегрирующую модели-подсистемы (самой КС, возможных угроз ее безопасности, каналов их воздействия, расчета рисков). Модели-подсистемы, в свою очередь, объединяют частные модели наиболее значимых элементов, участвующих в конфликтном взаимодействии (рис. 1.14).

1) Модель КС включает в себя:

структурно-функциональную модель КС;

модель уязвимостей КС к воздействию угроз;

модель подсистемы защиты КС; модель возможных ущербов от воздействия угроз.

2) Модель угроз безопасности КС систематизирует и связывает информацию о всех возможных угрозах, а также об их источниках и носителях, формах и способах реализации. При этом делается допущение, что наиболее опасными для КС являются сознательные действия (атаки) нарушителей безопасности.

34

Рис. 1.14. Система моделей безопасности компьютерных систем

Модель угроз безопасности КС включает в себя:

модель нарушителя безопасности (взаимодействует с моделями атак и каналов); обобщенную модель атак на КС.

3)Модель каналов (среда и методы) воздействия угроз, моделирующую процессы взаимодействия (передачу параметров) между моделями угроз и КС.

4)Модель расчета интегрального риска, складывающегося из рисков моделей КС и угроз (данные для расчёта рисков планируется получать в ходе динамического моделирования атак).

Рассмотрим подробнее структуру модели нарушителя безопасности КС, построение которой является обязательным

требованием |

при |

создании |

АЗС, |

обрабатывающих |

|

|

35 |

|

|

информацию, составляющую государственную тайну.

Модель потенциального нарушителя безопасности информационной системы необходима для систематизации информации о целях, типах и возможностях субъектов несанкционированных воздействий в целях выработки адекватных мер противодействия им. Модель также должна учитывать особенности функциональности, архитектуры и технологической базы конкретной системы. Структура типовой модели нарушителя безопасности КС представлена на рис. 1.15.

Рис. 1.15. Структура модели нарушителя безопасности компьютерной системы

Модель включает в себя цели и объекты несанкционированных воздействий, а также типологию и возможности потенциальных нарушителей безопасности.

1) Цели и объекты несанкционированных воздействий. Целями могут быть:

хищение защищаемой информации;

дезинформация пользователей КС (внедрение ложной информации);

разрушение информации, технических средств (ТС) и программного обеспечения (ПО) КС;

блокирование доступа пользователей к ресурсам и функциям КС.

36

К объектам могут относиться:  информационные ресурсы КС

информационные ресурсы КС  системное и прикладное ПО;

системное и прикладное ПО;

система и средства защиты информации:

идентификаторы пользователей; ТС для обработки и передачи информации.

2) Типология нарушителей Все потенциальные нарушители по отношению к КС

могут быть разбиты на следующие категории:

внешние нарушители – лица, не имеющие возможности доступа к ТС; внутренние нарушители – лица, имеющие возможность доступа к ТС.

Внешние нарушители могут быть разбиты на следующие классы:

обслуживающий персонал (сотрудники охраны, инженерно-эксплуатационных служб здания и т.д.).

посетители объекта; удаленные злоумышленники

Внутренние нарушители могут быть разбиты на следующие классы:

-пользователи КС;

-программно-технический персонал КС; -администраторы КС;

3) Возможности нарушителей.

Нарушитель может иметь следующую информацию об

КС:

общие данные об организации работы, архитек-туре и технологиях;

сведения об информационных ресурсах (структуре данных, порядке обработки информации,

37

форматах сообщений т т.п.); данные о системе и средствах защиты информации;

сведения о возможных для КС способах несанкционированного воздействия.

Нарушитель может использовать часть имеющейся у него информации при подготовке и проведении атак.

Нарушитель может располагать следующими средствами нападения на КС:

штатными средствами обработки информации (компьютером, прикладным ПО)

штатными средствами обработки информации (компьютером, прикладным ПО)

вредоносными программами (вирусами, троянцами и т.п.);

вредоносными программами (вирусами, троянцами и т.п.);

средствами анализа сетевого трафика;

средствами анализа сетевого трафика;  средствами деструктивного воздействия на данные и функции КС.

средствами деструктивного воздействия на данные и функции КС.

Для проведения атак нарушитель может использовать один или комбинацию из следующих вариантов действий:

выявлять технические характеристики используемых технологий и средств обработки и защиты информации;

использовать недекларированные возможности и уязвимости системного и прикладного ПО КС;

осуществлять доступ к защищаемой информации с помощью штатного ПО;

использовать уязвимости интерфейсов и протоколов сетевого взаимодействия;

осуществлять подбор паролей доступа или использовать учетные данные легальных пользователей; производить внедрение вредоносных программ на

сменные носители информации, в сеть и в почтовые сообщения; осуществлять крытое управление КС.

38

4) Сопоставляя информацию о КС и модели нарушителя, можно синтезировать наиболее вероятные типы возможных нарушителей безопасности:

внутренний нарушитель из программно-технического персонала ИАС, применяющий стандартные средства нападения или нарушающий правила эксплуатации;

пользователь ИАС, применяющий стандартные средства нападения или использующий уязвимости системы защиты; внешний нарушитель, не имеющий легального

доступа к ИАС и применяющий как стандартные, так и нестандартные средства нападения.

Анализ рисков нарушения безопасности КС Невозможно стопроцентно защитить КС от всех угроз

безопасности. Поэтому основной задачей политики безопасности для КС является минимизация уровней риска.

Уровень риска – величина, получаемая в результате комплексной оценки КС, требований к ее защищенности, степени опасности и вероятности реализации определенных угроз. Уровень риска, при котором допускается эксплуатация КС называется приемлемым риском.

Анализ рисков – процесс выбора вариантов оптимального соотношения между стоимостью защитных мероприятий, размерами и вероятностью негативных последствий, которые могут возникнуть при их отсутствии. Он включает постановку вопросов и формирование ответов об угрозах, уязвимых местах и о том, какие контрмеры можно применить для устранения выявленных угроз и уязвимых мест. Анализ рисков всегда носит превентивный характер – до реального воздействия какой-либо угрозы.

Анализ рисков включает также оценку того, насколько хорошо проводится планирование на худший случай, которое иногда называют планированием действий в чрезвычайной ситуации или управлением в кризисной обстановке.

39

После реальной атаки на КС производится анализ способов ее совершения и масштабов негативных последствий.

Наиболее предпочтительно проводить первичный анализ рисков до начала проектирования КС и ее СЗИ на основе технического задания, функциональных обязанностей и сложившихся информационных взаимодействий. Анализ рисков должен осуществляться периодически, поскольку уязвимые места КС и угрозы могут носить как статический, так и динамический характер. Статические угрозы и уязвимые места относительно постоянны во времени (физическое размещение КС, окружающие здания и т.п.). Динамические угрозы и уязвимые места могут измениться в любой момент времени или изменяются периодически. Изменения могут происходить на объекте информатизации, в технологии, в регионе или в мире в целом. Все это требует достаточно динамичных контрмер, так как применение статичных планов действий в чрезвычайных ситуациях (в условиях динамических угроз) неминуемо приведет к нарушению защиты КС.

В ходе проведения анализа рисков:

определяется принадлежность конкретной КС к одному из классов;

с учетом этого, а также используемых программнотехнических и технологических решений, определяются уязвимые места КС, реально возможные угрозы и каналы их воздействия;

просчитываются уровни риска по каждой угрозе – вероятность и опасность (размер и характер возможных негативных последствий);

определяются приемлемые уровни риска и примерный объем затрат (труда, денег и т. п.) для снижения реальных уровней до приемлемых; процесс анализа и его результаты документируются.

40